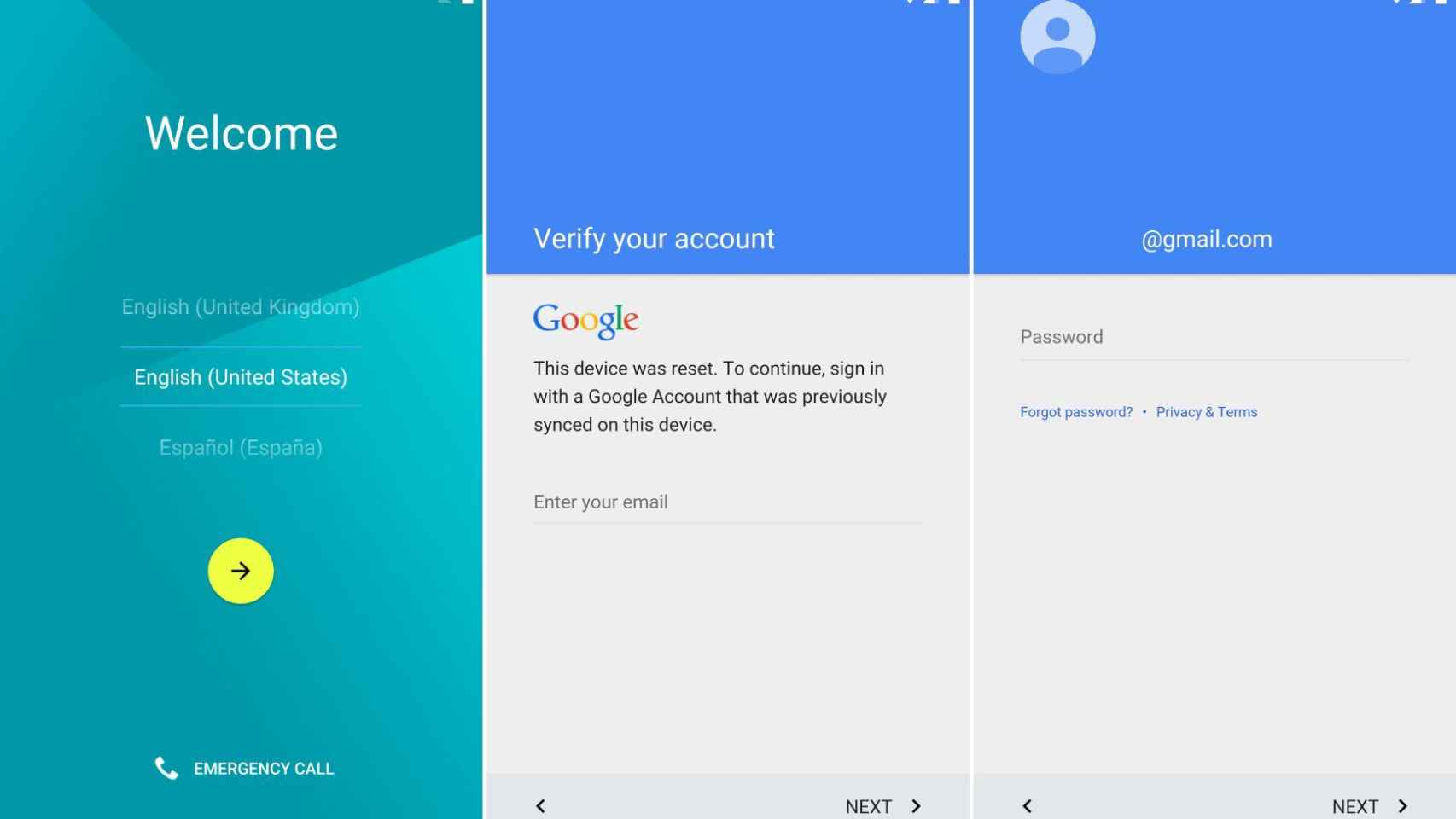

Los dispositivos Android que manejamos, desde hace relativamente poco, tienen una protección antirrobo que quiere evitar que un ladrón resetee nuestro teléfono y se vaya de rositas. Es sencillo pero efectivo: cuando encendemos por primera vez un terminal reseteado desde el Recovery o el Bootloader, tenemos que introducir la contraseña de la cuenta de Google que hubiera antes de que fuese robado, o el Android simplemente no funcionará.

Esta protección, que no borra los datos de la cuenta de Google ni con un reseteo de fábrica, ya está disponible en dispositivos como los Nexus actualizados, algunos dispositivos de Samsung, los LG más recientes… y viene muy bien para que el caco no se salga con la suya. El problema son los posibles fallos que pudiese tener la función, los agujeros que se pudiesen aprovechar para saltársela, fallos que ya se han encontrado.

Saltarse la protección antirrobo de Android es posible

El responsable de dar eco a esta vulnerabilidad ha sido ‘RootJunky’, un usuario en YouTube que ha subido varios vídeos demostrando cómo saltarse esa protección en diferentes dispositivos. Han caído el LG G4, varios dispositivos de Samsung, e incluso los últimos 4 Nexus que se han lanzado al mercado, los dispositivos bandera que deberían dar ejemplo. Tenéis el vídeo de demostración con un Nexus 6P justo debajo.

Lo que hace para saltarse esta verificación es acceder a la ayuda de Google Keyboard, cosa que podemos hacer cuando se abre para introducir la contraseña de una red WiFi. Tecleamos cualquier cosa en la búsqueda, lo marcamos para compartirlo en Messenger con un contacto cualquiera, y aprovechamos el acceso directo para llamar al contacto.

Ponemos la llamada en pausa, abrimos el marcador, usamos un código USSD para acceder a las opciones de prueba, al volver atrás terminamos en las opciones, y forzamos un reseteo de fábrica «autorizado».

Los Nexus no son los únicos que se llevan un tirón de orejas, porque el mismo hombre ha conseguido saltarse la protección antirrobo de dispositivos como el LG V10 o el LG G4 es posible utilizando una de las opciones de accesibilidad del teléfono y la multiventana, cosa que aprovecha el autor para descargar una APK que rompe la protección.

Y por si todo esto no era suficiente, los Samsung también reciben una dosis, porque «RootJunky» aprovecha un fallo del sistema de verificación con un Samsung Galaxy Note 5. Es casi insultante lo fácil que resulta apagar el WiFi en el momento de la verificación para evitarlo, mientras que el resto del proceso sigue siendo rebuscado con ganas, utilizando el mismo APK para acceder a las opciones.

Un fallo que Google debe solucionar cuanto antes

Es un proceso largo y tedioso, pero es viable saltarse la protección antirrobo de Android

Es un proceso largo y tedioso, pero es tan viable que consigue superar la protección de Google, y darnos acceso al dispositivo sin limitaciones en cuanto termina de resetearse. Esto ocurre porque, cuando hacemos un reseteo desde el recovery o el bootloader, nos obliga a pasar por la protección.

Esto no ocurre cuando lo hacemos desde los propios ajustes del dispositivo, algo que en condiciones normales pediría la contraseña de nuestra cuenta de Google, pero en este caso no, al tener el dispositivo sin una cuenta de Google establecida. Ahí es donde reside el truco que explota ‘RootJunky’.

Ya sabemos que lo importante es resolver estas vulnerabilidades cuanto antes, ningún sistema operativo es seguro al 100 por 100: Google y los fabricantes deben trabajar para que estas vulnerabilidades se resuelvan cuanto antes. Esperemos que las nuevas actualizaciones de seguridad de Google sepan poner un parche al problema, o una actualización de las aplicaciones utilizadas en el proceso.

ACTUALIZACIÓN: El fallo ya está solucionado en los parches de enero

Google realmente está haciendo un trabajo envidiable con los parches de seguridad. Y de hecho, en el parche de enero ya está solucionado este problema que comentamos. Un alivio y un ejemplo más del buen trabajo de Google.