Huella dactilar

Adiós al lector de huellas dactilar de tu móvil: así las roban al tocar la pantalla y replicarlas a la perfección

Es posible replicar tu huella dactilar a través del ruido que haces con el dedo cuando tocas la pantalla, según una investigación reciente.

25 febrero, 2024 01:36Existen una gran cantidad de peligros en internet que pueden acabar por hacer que un ciberdelincuente acceda a los datos de usuarios que no han dado su consentimiento para ello. Ya sea a través de la conectividad Bluetooth, o incluso con intentos de estafa enviados a través de WhatsApp o de LinkedIn.

Parece que cada semana se descubre un peligro nuevo. Cuando este se debe a un fallo en una aplicación o en el sistema operativo, los desarrolladores trabajan bastante rápido para tapar dicha vulnerabilidad y que todo el mundo esté a salvo. Ahora, la duda está puesta sobre uno de los elementos más utilizados para desbloquear los móviles: el lector de huellas dactilares. Aunque, por suerte, el aviso no proviene de la actividad de cibercriminales.

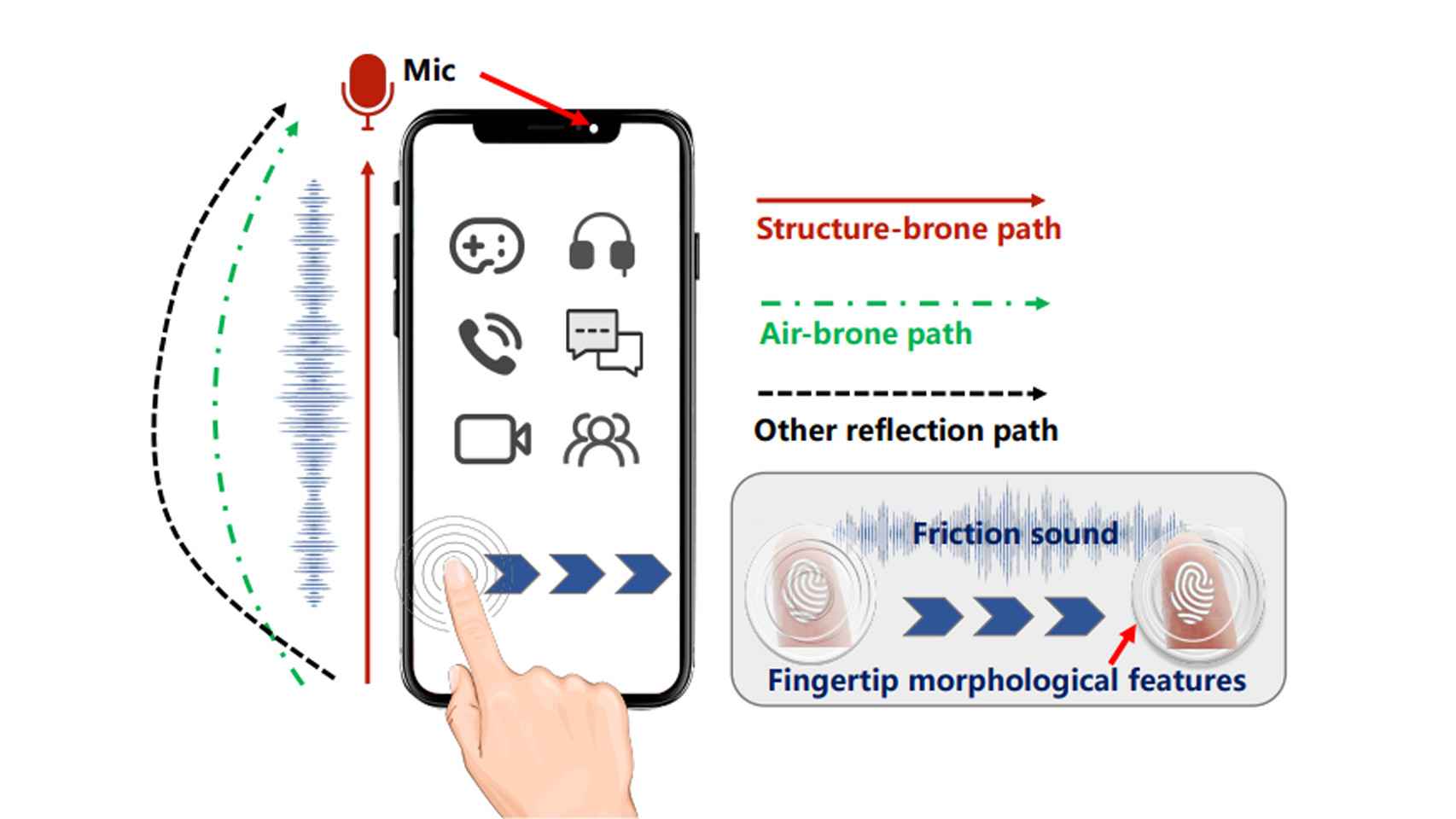

Investigadores en China y Estados Unidos han descubierto que se pueden producir ataques utilizando un método llamado PrintListener, el cual afecta directamente a la seguridad biométrica que hay en la mayor parte de smartphones. Y para hacerlo, se basa en el sonido que hacen los dedos al tocar la pantalla.

Robo de huella dactilar

El lector de huellas dactilares de los móviles Android ya ha sido objeto de polémica con anterioridad, y ahora se ha descubierto que existe una vulnerabilidad gracias a la cual se podrían robar las huellas de otras personas. Aunque, en este caso, ha sido un método creado por investigadores y que, por lo que se sabe, no ha sido utilizado por ciberdelincuentes.

Este ataque aprovecha los sonidos que hacen los dedos al tocar sobre la pantalla táctil, intentando extraer el patrón de la huella dactilar mediante el uso de algoritmos. Estos interpretan el sonido que hacen los dedos cuando impactan con la pantalla para imaginar cómo puede ser la huella que los está produciendo. No es algo descabellado, puesto que algunos lectores de huellas que hemos visto en Android funcionan mediante ultrasonidos, en lugar de ser ópticos.

Funcionamiento PrintListener El Androide Libre

De hecho, es un método bastante complicado, ya que el algoritmo que han desarrollado debe localizar el sonido y la fricción en la pantalla a través de un análisis espectral. También, debe separar las influencias del patrón de los dedos de las características conductuales del usuario y obtener características secundarias de la huella a partir de las características primarias.

Según los investigadores, supera con creces los ataques de diccionario de huellas tradicionales. PrintListener ha tenido hasta un 27,9% de éxito recreando huellas de forma parcial y un 9,3% de éxito con huellas dactilares completas. Esto hace que sea el primer método para extraer las huellas mediante el sonido que ha tenido éxito, aunque no sea todas las veces, algo que es positivo.

Prevenir ataques

Llevado al mundo real, los ataques en los que se ha empleado PrintListener son capaces de capturar los sonidos de los dedos en aplicaciones en las que se hacen videollamadas o llamadas de voz, como por ejemplo Discrod, WeChat, Skype o FaceTime, de forma que se puedea escuchar el toque del dedo en la pantalla e incluso verlo.

Sin embargo, en caso de que se haya infectado el móvil, dará lo mismo que se utiliza una de estas aplicaciones o no, puesto que los múltiples toques que le damos constantemente a la pantalla para movernos por la interfaz en el dispositivo ya bastan para que se pueda intentar obtener la huella dactilar.

Lógicamente, el gran peligro de este método para atacar a los usuarios es que el lector de huellas dactilares es uno de los métodos más extendidos alrededor del mundo para desbloquear el móvil. Y es que, a excepción de los móviles de Apple, prácticamente el resto de smartphones utilizan la huella como factor biométrico de desbloqueo. No está claro si habrá una respuesta a esta información en forma de actualización para, de alguna manera, prevenir los ataques que puedan darse de esta manera. Al fin y al cabo, que alguien cuente con información de la huella dactilar de otra persona es un hecho más grave de lo que puede ser perder una contraseña.

Algunas de las recomendaciones básicas para evitar este tipo de ataques son no utilizar aplicaciones que pueden estar grabando audio sin el consentimiento del usuario. Hay muchos casos en los que las apps piden permisos que no necesitan para desempeñar su función principal. Por ejemplo, una aplicación de calculadora científica o destinada a ser un calendario no necesitan permisos de micrófono, y si lo solicitan hay que desconfiar de ellas. Por otra parte, mantener el móvil siempre actualizado también es un método para protegerse, ya que en el momento en el que el fabricante libere el parche para corregir cualquier tipo de problema, el móvil estará más seguro.

Te puede interesar

- Estas cámaras de seguridad sufren una enorme brecha de seguridad: usuarios podían ver la casa de otras personas

- Tu cuenta podría estar en peligro: más de 71 millones de contraseñas afectadas por una filtración masiva

- El peligroso virus que puede infectar tu Android TV: así se esconde en las apps de streaming más populares