Un nuevo malware para Linux en Raspberry Pi se aprovecha de los usuarios que no configuran sus sistemas.

Casi siempre que hablamos de malware, el protagonista es Windows; es normal, es el sistema más usado y por lo tanto es lógico que sea el más atacado. Por ejemplo, últimamente el malware para Mac está creciendo por la misma razón.

En cambio, en el terreno Linux la cosa siempre ha estado más tranquila. De hecho, encontrar malware diseñado para Linux es toda una noticia que no ocurre a menudo; pero eso no significa que el sistema sea inmune al malware, como erróneamente mucha gente cree.

Dicho de manera directa, no existe el software infalible; aunque es cierto que GNU/Linux es muy seguro, probablemente el sistema no especializado más seguro del mercado, no es perfecto. Sobre todo porque en muchas ocasiones, son los propios usuarios los que tienen la culpa.

Cómo funciona este malware para Linux en Raspberry Pi

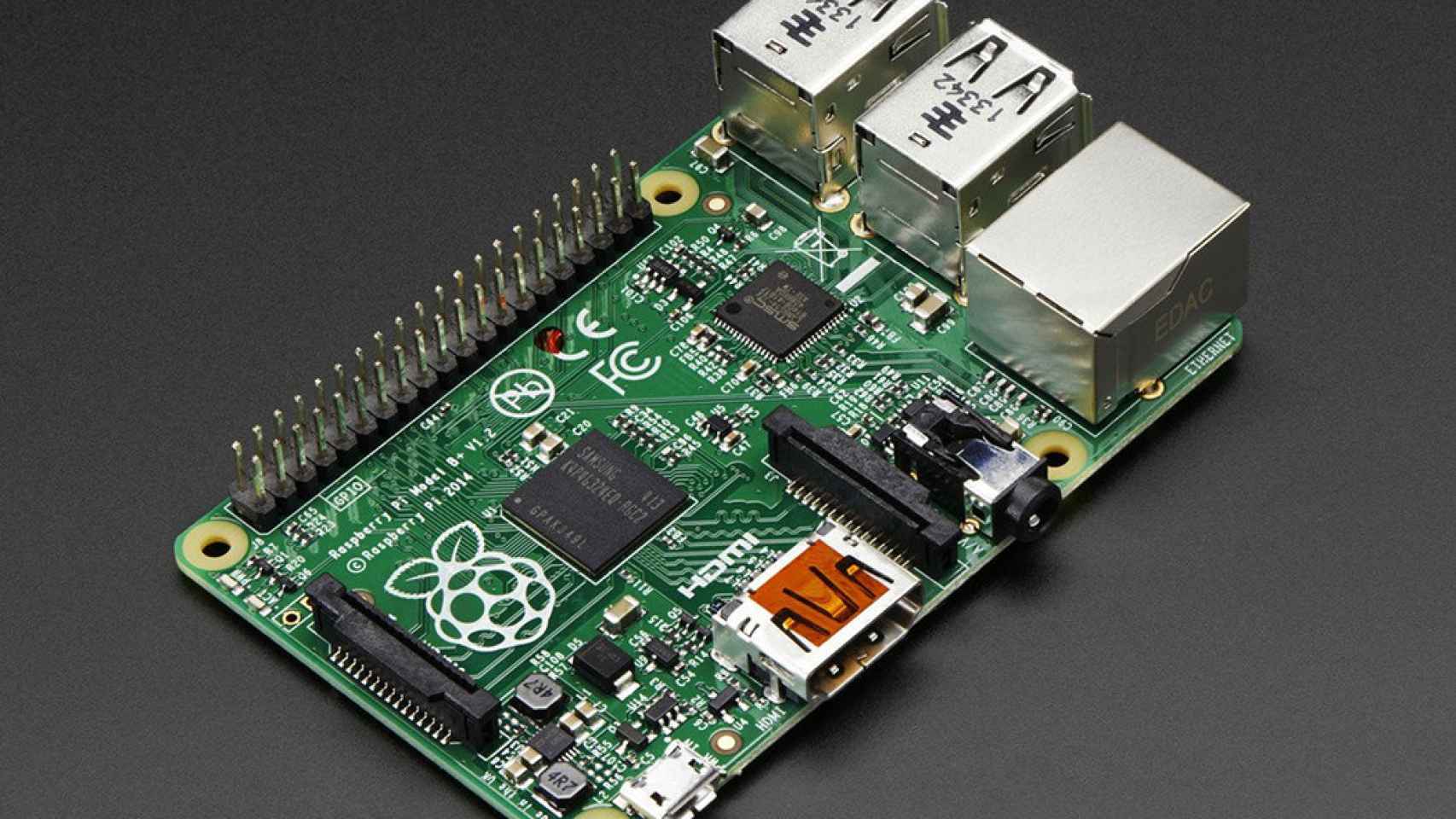

Linux.MulDrop.14 es un malware para Linux diseñado para Raspberry Pi. Hay muchas distros Linux para la Pi, y suele ser el sistema preferido para aprovechar el hardware limitado de este pequeño ordenador.

La historia se repite: el éxito de Rapsberry Pi ha motivado a los hackers a crear malware diseñado para la máquina y su software. Y en el caso de Linux.MulDrop.14, quieren sacar provecho monetario de ello.

raspberry_pi_b_2_0_0

Este malware se aprovecha de equipos que no han sido debidamente protegidos. Para entrar en el sistema, busca por toda la red equipos que tengan el puerto SSH por defecto abierto, e intenta iniciar sesión con la contraseña por defecto.

Si lo consigue, cambia la contraseña para que no podamos pararlo, e instala aplicaciones como ZMap para expandirse a otros dispositivos. Una vez instalado, se dedica a minar monedas virtuales usando el procesador de la Raspberry Pi.

La seguridad no sirve de nada si no la configuras

Ese dinero virtual va a parar a la cuenta del creador del malware, por supuesto. Así que le estamos dando toda la capacidad de procesamiento de nuestro ordenador, y la electricidad que gasta, para que otro gane dinero.

linux

Antes he dicho que Linux.MulDrop.14 era un malware diferente. Eso es porque realmente no se aprovecha de ningún bug de Linux; sólo intenta acceder al sistema usando la configuración por defecto, esperando que el usuario haya dejado todo como estaba después de la instalación.

Este es uno de esos casos en los que los propios usuarios son el bug. Por lo tanto, no hay parche para Linux.MulDrop.14, sólo tenemos que cerrar o cambiar el puerto SSH por defecto y cambiar la contraseña inicial.

Noticias relacionadas

- Los datos de casi todos los ciudadanos de Bulgaria han sido robados

- El inventor de la contraseña en los ordenadores muere a los 93 años

- Aviso de bomba: como abras este archivo tu ordenador se llenará de datos

- El Walkie-talkie del Apple Watch permite espiar lo que otra persona dice en su iPhone por un bug