El archivo de 42 kilobytes que descomprimido ocupa 4.5 petabytes

Antes de empezar con este artículo me gustaría que nos remontáramos al 2001: por aquel entonces ataques como las bombas zip (o Zip de la muerte, o bomba de descompresión) estaban al día a la hora de atacar los ordenadores de los usuarios.

Este tipo de ataque esta diseñado para destrozar el ordenador del usuario haciendo que el ordenador se vea falto de recursos al intentar descomprimir un archivo demasiado grande. Al dejar el ordenador inservible al requerir una cantidad de memoria, recursos y tiempo desproporcionada, puede dejar inservibles los sistemas antivirus y servir de puerta de entrada para otros virus más tradicionales.

El mayor ejemplo de este tipo de ataque lo tenemos en 42.zip, un “pequeño” archivo que cualquiera diría que tiene un peso de 42 kilobytes, pero en realidad su interior alberga 4.5 petabytes de una consecución de archivos comprimidos. Para ser exactos el primer archivo alberga 16 archivos comprimidos, que a su vez contiene otros 16 archivos comprimidos. Esta estructura se repite dos veces, hasta que llegamos a un archivo de 4.3GB.

No habría ningún problema si tenemos un disco duro con la capacidad suficiente para albergar tanta cantidad de información (o un sistema de archivos en línea) y un ordenador que pudiera dar los recursos necesarios para descomprimir toda esa cantidad de información, pero el problema viene cuando nos situamos en el contexto de estos ataques: en 2001 4.5 petabytes era una cantidad inimaginable de información, y ningún ordenador que pudiera tener un usuario de ese año podría procesar tal cantidad de información. Hasta hoy en día, cuando todavía estamos llegando al terabyte como estándar, 4.5 petabytes se puede hacer una cantidad inmensa de información.

42.zip

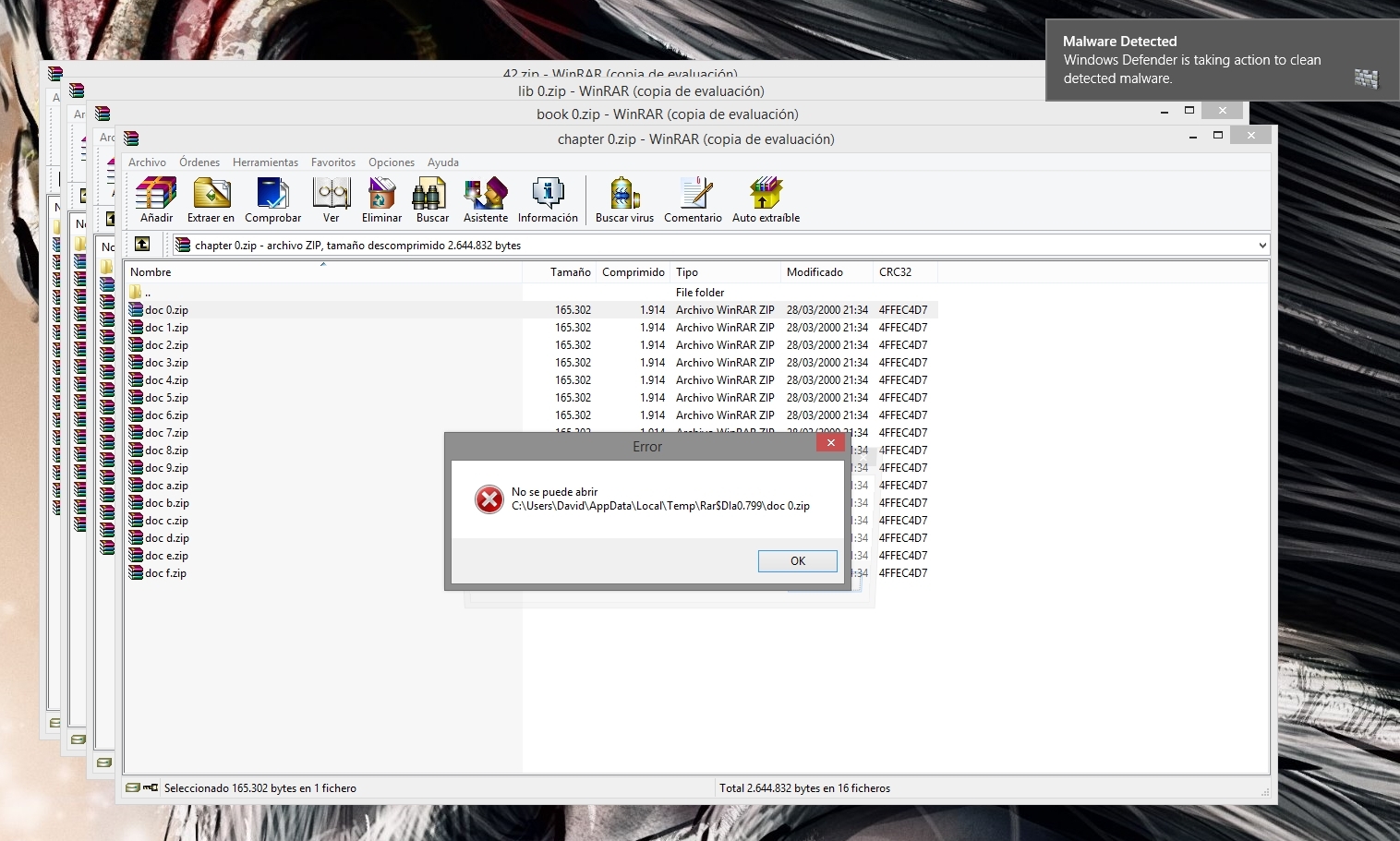

Y probablemente la mayoría de usuarios no tendrán un ordenador que pueda con esa información. Muchas suites de seguridad actuales nos protegen de este tipo de ataques (la captura que tenéis arriba es un ejemplo de que Windows Defender/Microsoft Security Essentials actúa contra este ataque) al detectar una cantidad desmesurada de datos al descomprimir e impiden que el archivo se descomprima, pero no lo hacen nada más llegue el archivo a nuestras manos: tendremos que intentar descomprimirlo para que nos paren los pies.

Si queréis comprobarlo por vosotros mismos, podéis descargar el citado y antiguo 42.zip libre de Malware. El funcionamiento es simple: podemos ir abriendo alguna de las múltiples partes del archivo (usando “42” como contraseña), y en algún lugar de AppData de vuestro ordenador (Windows) empezará a aparecer descomprimido el archivo. En condiciones normales, al llegar al tercer o cuarto acceso nuestra suite de seguridad debería de no permitirnos continuar, pero puede varíar dependiendo de tu suite de seguridad o incluso podría no llegar a detenerte, así que cuidado. Eso sí, es responsabilidad de cada uno lo que haga con el.