notpetya 6

Todo sobre el malware NotPetya: cómo infecta, de dónde salió y cuál es su verdadero objetivo

Te contamos todo sobre NotPetya, el nuevo malware inspirado en Wannacry que es capaz de destruir nuestros archivos aunque paguemos.

28 junio, 2017 21:35Noticias relacionadas

- El nuevo doodle de Google celebra el aniversario del Apolo 11 y la llegada a la Luna

- La muerte de los "likes": Instagram empieza a ocultarlos

- DAZN, el Netflix de los deportes, emitirá los Juegos Olímpicos, Roland Garros, la Fórmula E y más, pero sube el precio

- Los datos de casi todos los ciudadanos de Bulgaria han sido robados

Conforme pasan las horas, cada vez aparece más información sobre NotPetya, el ransomware que se ha extendido a todo el mundo.

Fue como ver una llama expandiéndose por un charco de gasolina; después de infectar a unas pocas compañías en Ucrania y España, pronto quedó claro que el nuevo malware era más grave de lo habitual.

En la confusión, muchos creíamos que estábamos ante la segunda llegada de Wannacry; sus métodos son muy parecidos y está claro que sus creadores han aprendido mucho de aquel desastre. Pero, ¿qué es realmente este ¿ransomware? y cómo ha llegado hasta aquí?

Primero de todo, ¿cómo se llama este malware?

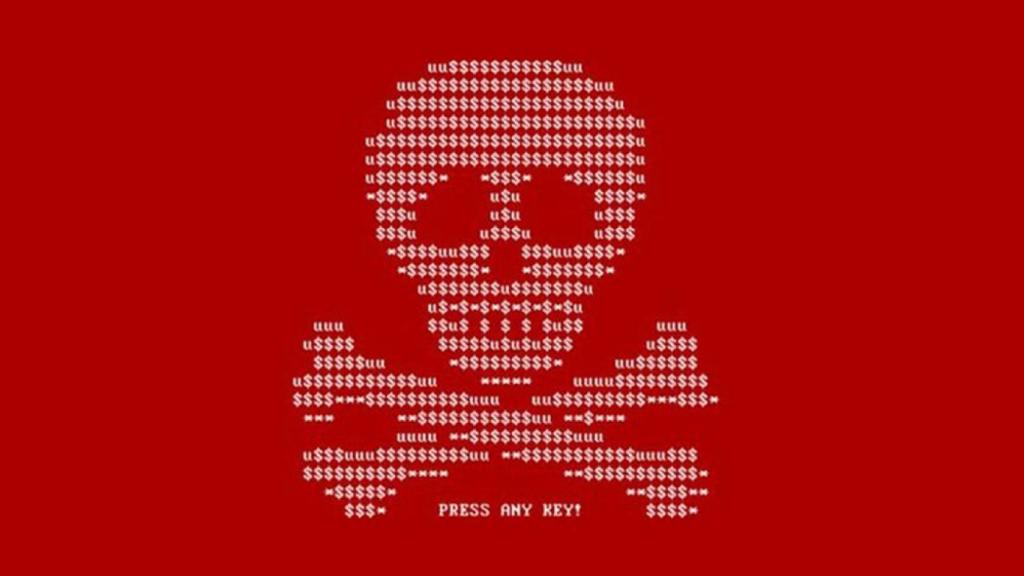

En el momento de escribir estas palabras no hay un consenso sobre cuál es su nombre; toda una prueba de la confusión que ha provocado y la complejidad de este ataque. La pantalla que el programa muestra una vez que ha infectado el equipo no presenta ningún nombre.

Costin Raiu, investigador de Kaspersky, le ha dado el nombre Petrwrap; pero en las últimas horas el nombre más usado es NotPetya, así que ese es el que usaremos en este artículo.

¿Por qué NotPetya, qué es Petya y qué significa?

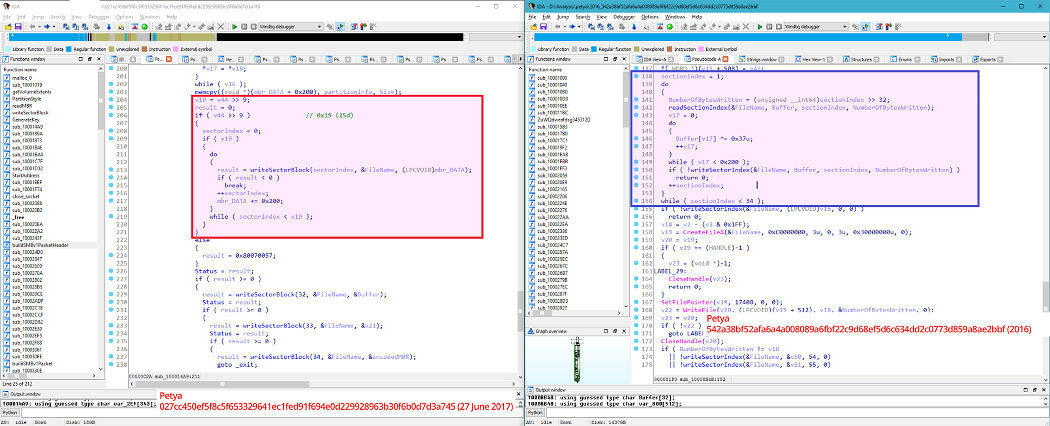

Petya fue un malware desarrollado en 2016 que usaba archivos infectados subidos a Dropbox para expandirse.

Este virus infectaba el MRB (master boot record), la zona del disco duro que contiene la información sobre las particiones, para cifrar la tabla de particiones. De esta manera, el usuario no podía acceder a sus archivos.

…but internally, not much has changed (comparison with version 3 – Green): pic.twitter.com/c1eZqBySOr

— hasherezade (@hasherezade) 27 de junio de 2017

NotPetya parece estar basado directamente en el código de Petya; hasta el punto de que para mucha gente son lo mismo. Un análisis preliminar de los binarios revela que hay muy pocas diferencias entre ambos malware; y por eso es comprensible que veamos referirse a este nuevo malware como “Petya”.

¿Cómo empezó la infección de NotPetya?

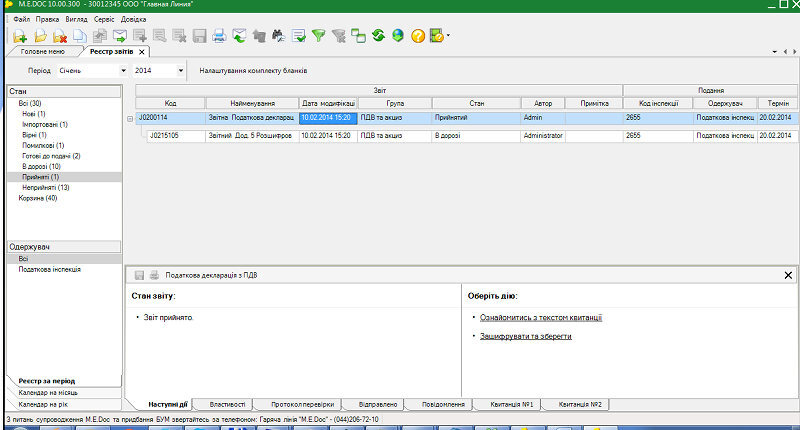

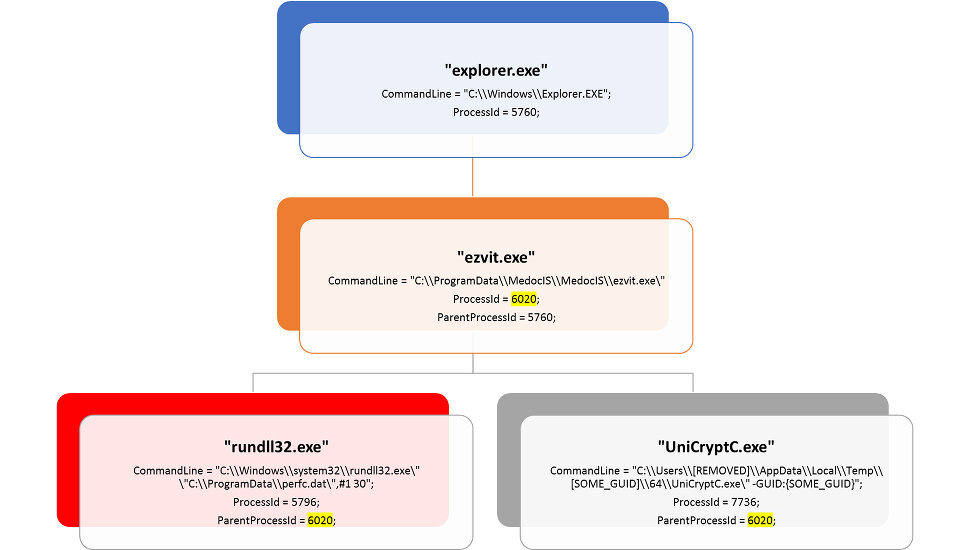

Según investigadores de varias organizaciones, como Kaspersky, Cisco, Microsoft, y la policía ucraniana, todo apunta a que el programa M.E.Doc fue el “paciente cero” del virus.

notpetya 3

M.E.Doc es un popular programa de contabilidad en Ucrania; todo empezó cuando los servidores dedicados a actualizar el programa fueron comprometidos por un hacker desconocido. Este insertó un ejecutable de una nueva versión del programa que en realidad incluía el virus en su interior.

En cuanto los primeros clientes descargaron la actualización y la instalaron, fueron infectados; a partir de ahí, el programa se expandió por las redes privadas de cada empresa.

notpetya 2

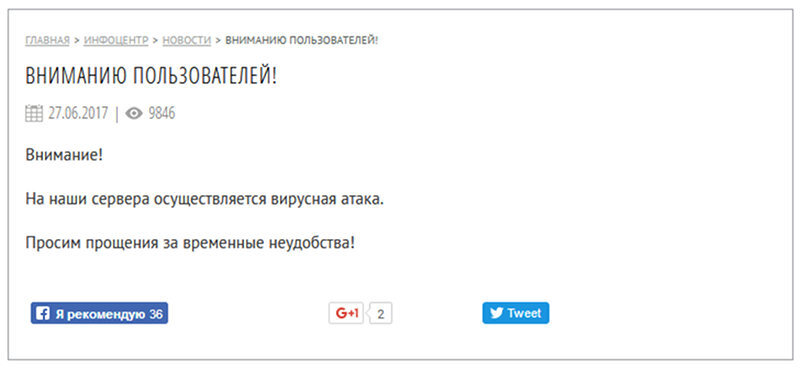

La primera reacción del desarrollador de M.E.Doc fue publicar un aviso de seguridad; en él afirmaban que sus servidores habían sufrido el ataque de un virus, y que tuviesen cuidado. Sin embargo, pocas horas después borraron el mensaje y negaron en Facebook que hubiesen servido malware a sus clientes; aunque a estas alturas parece más un intento de evitar demandas judiciales que otra cosa.

¿Cómo se ha expandido NotPetya?

Una vez instalado en el sistema con la actualización de M.E.Doc, NotPetya busca otros ordenadores en la misma red; analizando el tráfico, busca contraseñas de otros equipos y entra en ellos para instalarse automáticamente.

Además, inspirado por Wannacry, NotPetya también usa dos exploits desarrollados por la NSA, la agencia de seguridad de EEUU, llamados EternalBlue y EternalRomance; estos afectan a la implementación del protocolo SMB en Windows.

¿Podemos infectarnos por Internet?

No. NotPetya es capaz de expandirse sólo a través de redes locales; por lo que, si un sistema es infectado, todos los que compartan el mismo router también pueden sufrir la misma suerte. La única otra manera, hasta ahora, de ser infectado es descargarse la versión infectada de M.E.Doc.

En ese sentido, NotPetya no es tan peligroso como Wannacry, que venía incluido en archivos que descargábamos de Internet.

¿Hasta dónde ha llegado NotPetya?

notpetya 8

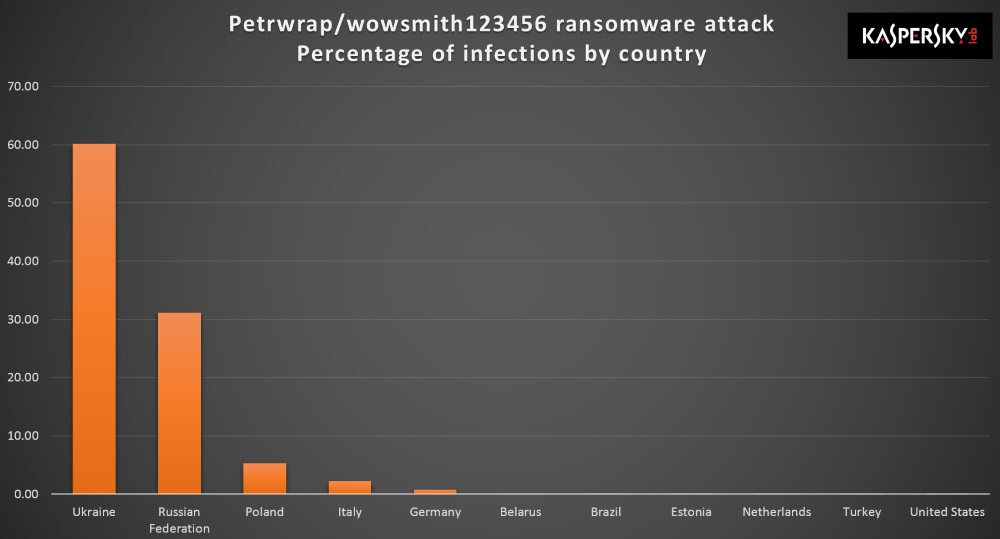

Pese a esto, ha sido muy efectivo en su expansión. Según Microsoft, NotPetya ha llegado a 65 países de todo el mundo; Kaspersky asegura que 2000 organizaciones se han visto afectadas.

El impacto varía mucho entre países, y Ucrania es el que más ha sufrido con más de 12 500 máquinas infectadas. El gobierno del país ha declarado este como el peor ciberataque de su historia.

¿Cuáles son los efectos en el sistema?

notpetya 5

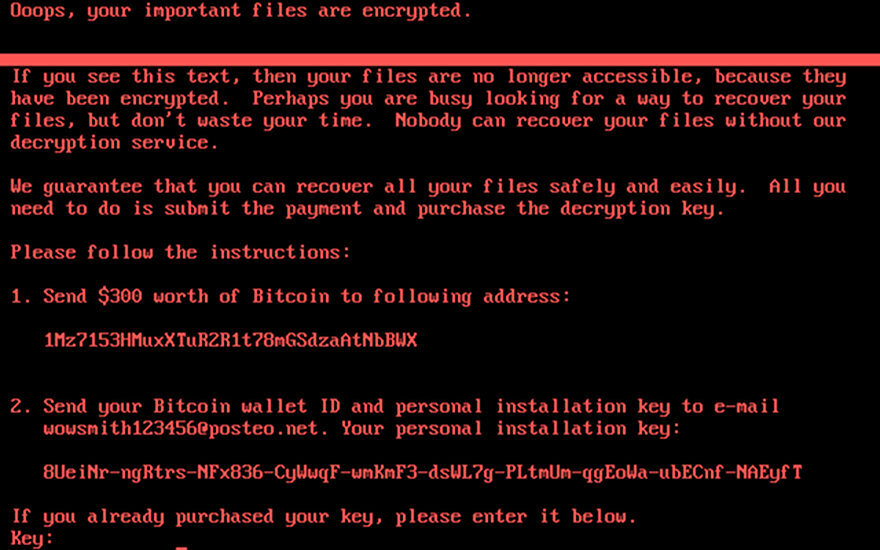

Una vez en el sistema, NotPetya se comporta de manera similar a Petya, cifrando la tabla de particiones para que el usuario no pueda acceder a los archivos; el sistema deja de responder, y sólo muestra una pantalla negra con letras en rojo con un mensaje.

En el mensaje, se pide el ingreso de 300 dólares en bitcoin a una dirección concreta; además, también se pide que enviemos un mensaje a una dirección de correo con nuestra dirección bitcoin y una clave única para que el creador pueda identificarnos y supuestamente entregarnos la clave para descifrar nuestros archivos.

¿Podemos recuperar nuestros archivos si pagamos?

No. Hay dos razones: la primera, que es muy poco habitual que el creador de un ransomware cumpla su palabra y entregue la clave.

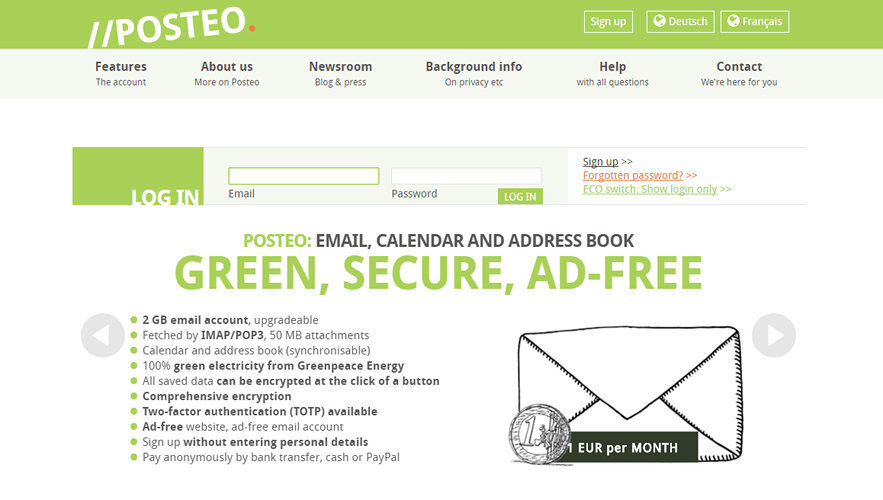

Pero incluso si quisiéramos pagar y enviar el correo al culpable para que nos enviase la clave, no podríamos hacerlo. El servicio de e-mail alemán Posteo ha decidido bloquear la dirección de correo usada en el malware; así que el hacker no podrá acceder a los correos que enviemos.

notpetya 1

Posteo ha recibido críticas por no permitir a las víctimas intentar recuperar sus archivos; sobre todo porque, si ya han pagado, no tienen manera de avisar a los atacantes. Por otra parte, Posteo no ha tenido otra alternativa, ya que si hubiera permitido que la cuenta siguiese activa habría sido cómplice en este fraude.

¿Cuál es el objetivo de NotPetya?

No está tan claro. En las últimas horas una nueva teoría está recorriendo Internet: que en realidad NotPetya no es ransomware, sino malware puro y duro. En concreto, estaríamos ante un “wiper”, un malware diseñado para destruir archivos y hacer daño, no ganar dinero.

notpetya 9

Un análisis de NotPetya ha revelado que los primeros 24 bloques después del primer sector de la unidad de almacenamiento son borrados completamente; no solo eso, sino que encima escribe encima de esos sectores, haciendo imposible su recuperación.

Incluso en el supuesto de que consigamos descifrar la tabla de particiones, no podríamos recuperar los datos borrados.

Es perfectamente posible que el creador de NotPetya haya camuflado un wiper bajo la apariencia de un ransomware; que en ningún momento tuviese la intención de permitirnos recuperar los archivos.

¿Podemos recuperar los archivos ya cifrados?

Por ahora no existe ninguna herramienta para recuperar archivos cifrados, como las hubo con Wannacry; pero sabiendo el daño que el malware hace, es poco probable que vaya a salir ninguno.

¿Qué podemos hacer para protegernos contra NotPetya?

Según Microsoft, es bastante fácil protegerse; sólo tenemos que actualizar nuestro sistema Windows. NotPetya usa exploits y bugs que ya han sido arreglados, especialmente con motivo de Wannacry; por lo tanto, sólo afectará a aquellos usuarios que no hayan actualizado Windows o usen una versión antigua.

Si por cualquier motivo aún no podemos actualizar, Microsoft recomienda que desactivemos SMBv1 en la lista de servicio; además, podemos bloquear el puerto 445 en el cortafuegos.

¿Qué hago si mi ordenador ha sido infectado?

notpetya 7

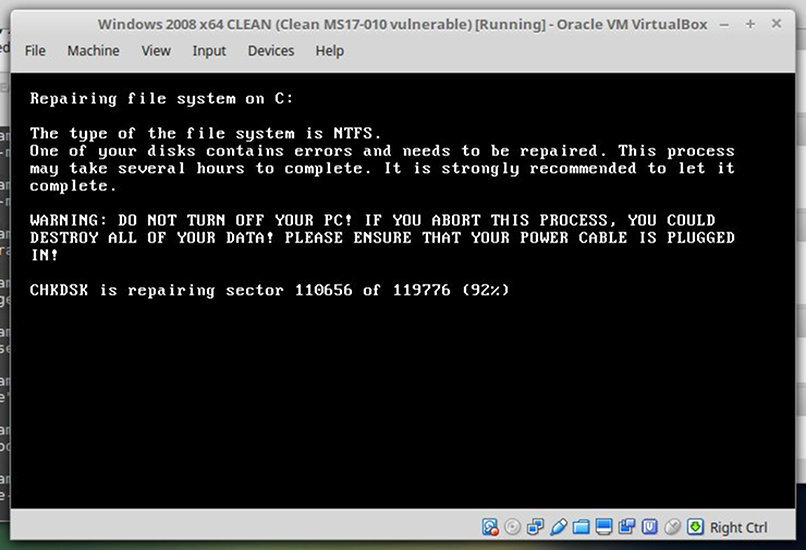

Calma., el proceso de cifrado de NotPetya no es instantáneo. Una hora después de ser infectado, comprobaremos que el ordenador se reinicia por si solo; al volver a encenderse, aparecerá un mensaje de CHKDSK, el programa de Windows que comprueba que todos los archivos están correctamente.

En realidad este CHKDSK es el virus NotPetya disfrazado; tenemos que impedir que termine el proceso de “comprobación” de archivos, ya que lo que está haciendo en realidad es cifrarlos. Si apagamos el ordenador en cuanto veamos la pantalla, nuestros archivos no serán cifrados. Podremos recuperar los archivos usando un Live CD, por ejemplo.

¿Quién es el culpable detrás de estos ataques?

Por el momento, no se sabe quién es el creador de NotPetya; la investigación probablemente ya está en marcha, y la cuenta de correo en Posteo será un buen inicio. Sin embargo, es muy probable que la persona responsable no sea encontrada nunca.

notpetya 4

Eso no quita que no podamos encontrar culpables de esta situación; desde el mismo momento en el que se supo que NotPetya usaba los mismos exploits que Wannacry, muchos dedos han apuntado a la NSA.

Es bien sabido que, cuando las agencias de EEUU descubren un bug de Windows, se lo callan; prefieren aprovecharlo en sus propias operaciones y su propio malware.

El grupo Shadow Brokers liberó estos exploits hace un par de meses, y desde entonces están siendo usados por hackers en todo el mundo; si la NSA hubiese informado a Microsoft, los parches podrían haber salido antes.

La NSA informó a Microsoft de Eternalblue y otros exploits cinco años después de descubrirlos; por lo tanto, no fue hasta marzo que los parches salieron para Windows.