Oficina de empleo hackeada

Cuánto tiempo puede estar el SEPE bloqueado y cómo se arregla el hackeo

El SEPE (Servicio Público de Empleo Estatal) ha sufrido un hackeo que obliga a suspender la actividad, pero ¿cuánto tiempo puede durar y cómo se desbloquea?

Noticias relacionadas

El Servicio Público de Empleo Estatal de España (SEPE) sufrió el pasado martes un hackeo que ha afectado a todas sus oficinas presenciales y telemáticas. Aunque el hackeo no afectará a los pagos, sí ha obligado a suspender toda actividad y a retrasar las nuevas citas.

Se trata de un ataque conocido como Ryuk, un tipo de ransomware que ha dejado inoperativa la página web del organismo. En concreto una variante del virus que se creó unas horas antes del ataque informático. Lo cierto es que este programa malicioso es un viejo conocido del ecosistema empresarial español.

Una versión anterior a éste bloqueó durante meses la Cadena Ser, así como es el sospechoso de afectar a varios hospitales que tuvieron que acabar con sus protocolos digitales durante meses para operar con normalidad. Por ese motivo, son muchos los que se preguntan cuánto tiempo estará el SEPE sin actividad plena y cómo se puede desbloquear una situación como esta.

Ante esta situación, Gerardo Gutiérrez, director general del SEPE, ha asegurado que la gestión de nóminas y prestaciones no se han visto afectadas, y que el organismo está trabajando para solucionar el problema lo antes posible. Además, también ha confirmado que los datos personales, el pago de nóminas, prestaciones de desempleo y ERTE no se han visto afectados, así como los plazos se ampliarán.

"Lleva bastante tiempo"

Ahora mismo, cuando se accede a la web del SEPE se advierte que "por causas ajenas la página y la Sede Electrónica no están operativas" y que se comunicará el restablecimiento en el momento en el que "el servicio esté disponible". Pero la pregunta del millón es: ¿cuándo lo estará?

El proceso de recuperación del SEPE no es cuestión de horas ni de un par de días, ni mucho menos. "Normalmente, la mitigación de este tipo de incidentes lleva bastante tiempo, pero varía mucho en función de cómo esté montado previamente la red: si había una política de seguridad activa, un plan de recuperación de datos o de contingencia. Son factores que van a determinar cuándo finalizará el bloqueo", explica Daniel Creus, analista senior del GReAT (Equipo de Investigación y Análisis) de Kaspersky, a OMICRONO.

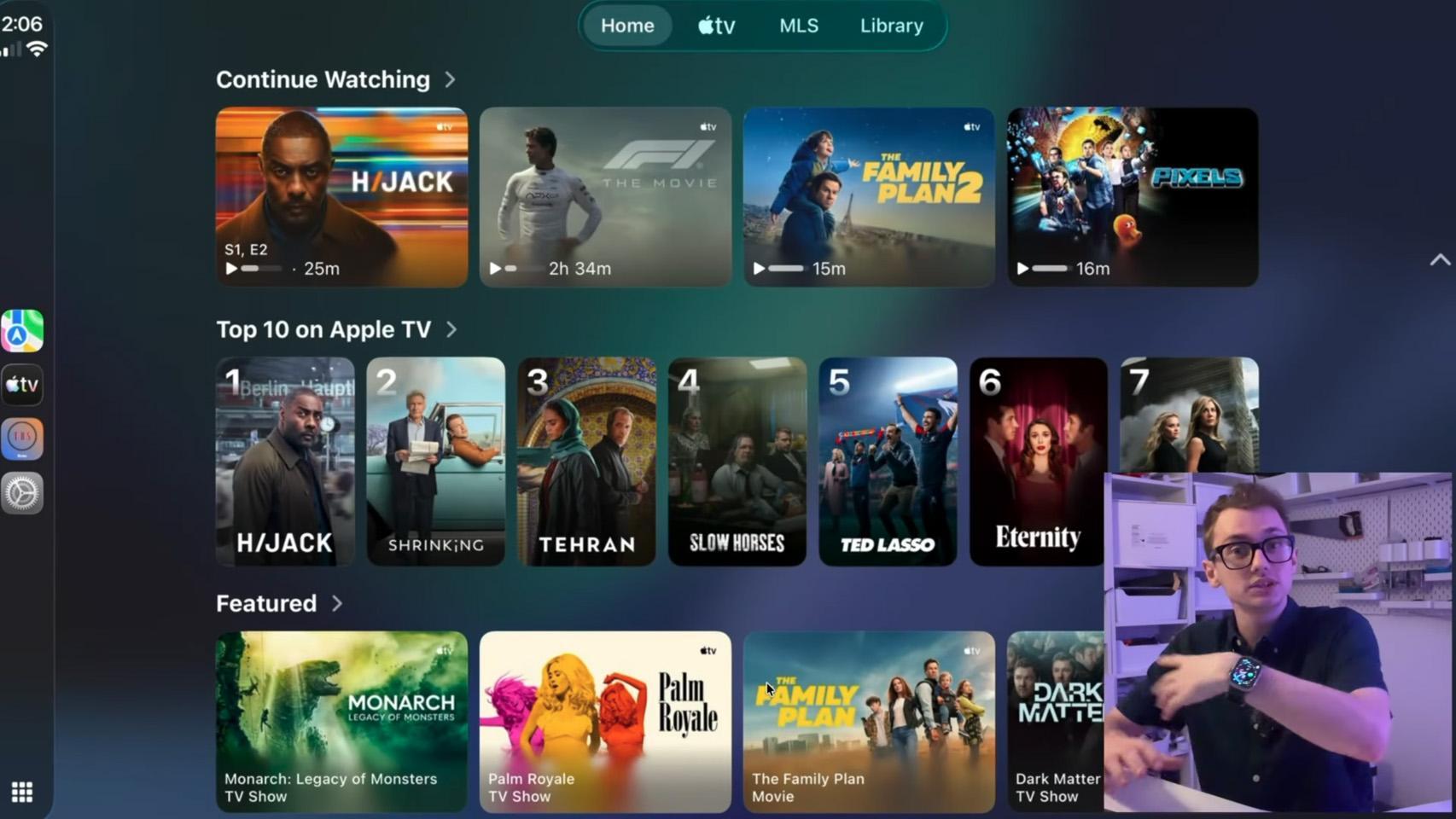

Una oficina de empleo, en Madrid.

La realidad es que es difícil determinar cuánto tiempo va a estar inhabilitada la página web del SEPE frente a un ciberataque de este tipo, ya que "depende de numerosos factores, como la potencia del ataque sufrido, los niveles de ciberseguridad que tiene la institución y la rapidez a la hora de actuar y poner medidas de contención", informa Eusebio Nieva, director técnico de Check Point para España, a OMICRONO.

A la hora de valorar el daño que produce un ataque de ransomware, una vez que una empresa o institución ha sido infectado se pueden dar dos situaciones: "que cuenten con una copia de seguridad actualizada y puedan recuperar sus archivos comprometidos de forma rápida y sencilla. O, por el contrario, que el cifrado haya secuestrado datos claves de los que no se tienen copias, por lo que en este caso el tiempo para solucionarlo es mayor", indica Nieva.

A pesar de ello, los analistas esperan que este hackeo se solucione en al menos una semana, pero también hay que tener en cuenta otra serie de factores durante el proceso. "En estas situaciones también hay que saber que los criminales cuentan con varias técnicas de persistencia y de replicación. Por ese motivo, hay que responder de manera quirúrgica para evitar que el ataque se vuelva a producir", asegura Creus.

Aislar las máquinas

Desbloquear esta situación tampoco es una tarea sencilla, ya que hay que hacer una gran variedad de acciones. Sin embargo, los expertos recomiendan "no realizar nunca el pago del rescate, ya que los cibercriminales no son de fiar y puede que, una vez recibido el dinero, no cumplan su palabra y vuelvan a solicitar un segundo pago", expone Eusebio Nieva.

Las oficinas del SEPE cerradas

El primer paso para intentar desbloquear un ataque de este tipo es realizar una denuncia a las autoridades. Luego toca "aislar todas las máquinas que se hayan identificado como infectadas. Posteriormente, hay que realizar un análisis preliminar para ver el alcance de la infección y determinar el impacto que ha podido tener dentro de la red", afirma Creus.

Una vez hecho, habría que restaurar las máquinas de manera muy controlada, aunque todo depende del plan de contingencia que tenga el SEPE. Para poder protegerse de este tipo de ataques se puede optar por varias medidas, como tener todo el software de los ordenadores actualizados y protegidos con un software de seguridad. Además, otra vía sería la de enseñar a los empleados a reconocer los ataques de phising para no caer en la trampa de los cibercriminales.

Datos sensibles

Una de las principales dudas que hay sobre este caso es cómo los cibercriminales han conseguido acceder a una institución como el SEPE, y para ello podrían haber utilizado varias técnicas. "Lo más habitual es encontrar una vulnerabilidad en un dispositivo que esté en el perímetro de esa empresa o utilizar un correo que incluye un archivo malicioso o apuntando a un sitio que obliga a descargar dicho archivo. En el caso del SEPE, todo hace indicar que se trata de Ryuk", explica Daniel Creus.

Una oficina de empleo, en Madrid.

Los ataques de tipo ransomware son los más habituales y suelen funcionar de la misma manera. "Normalmente, un grupo o individuo accede a una empresa, infecta los ordenadores y la red entera. Luego cifra los datos y pide un rescate para recuperarlos, que suele ser un pago en criptomonedas. Por la forma de actuar de Ryuk, siempre con el dinero como objetivo, es de esperar que pidan un rescate económico en algún momento", indica Creus.

En este caso, Ryuk tan sólo se limita a cifrar los datos y no a revelarlos públicamente, como sí se hace en otras situaciones para presionar a la víctima para que pague. A pesar de que se haya asegurado que la información personal y demás datos no se han visto afectados, "en estos casos, una vez dentro se puede coger cualquier dato de una empresa que pueda ser susceptible, confidencial o sensible. Los cibercriminales poseen un profundo conocimiento de sistemas y redes, por lo que para ellos es realmente fácil pivotar por una red para llegar a lo que están buscando", expone Daniel Creus.

Además, este ciberataque también acarrea una serie de consecuencias para el SEPE, como aumentar al colapso que ya sufría la institución debido a la avalancha de archivos que debe gestionar desde el inicio de la pandemia por el coronavirus. Daniel Creus asegura que también existen otros daños a tener en cuenta, como "a nivel operativo y a nivel económico, ya que los gastos de una recuperación de un accidente de seguridad siempre van a ser mayores que una inversión en herramientas de ciberseguridad para prevenirlo".

Te puede interesar...

- Hackean miles de cámaras de seguridad: acceden a cárceles, hospitales y a fábricas de Tesla

- Así se hackea un avión: "Pude acceder al WiFi a bordo desde mi casa"

- Filtran miles de millones de emails y contraseñas de Gmail, Outlook y Hotmail: comprueba si está el tuyo

- Ciberdelincuentes filtran colonoscopias y datos de los pacientes tras hackear dos hospitales