Cellebrite vende dispositivos y software para desbloquear móviles Omicrono

El CEO de Signal hackea una herramienta de la policía usada para entrar en móviles

La app de mensajería instantánea Signal afirma que las herramientas de Cellebrite, usadas por fuerzas de seguridad de todo el mundo, son inseguras.

Noticias relacionadas

Signal es una de las apps que más se ha beneficiado de la gran polémica de WhatsApp del 2021, unas nuevas condiciones que añaden referencias a Facebook. Pese a que WhatsApp ha aclarado que eso no significa que Facebook pueda leer nuestros mensajes, apps alternativas han crecido en número de usuarios en respuesta.

De estas alternativas, Signal se presenta como la más segura; no sólo cifra los mensajes de extremo a extremo como WhatsApp, sino que cuenta con más funciones y mejoras de privacidad.

De hecho, ese compromiso por la privacidad parece haberse extendido, a juzgar por la última publicación de Moxie Marlinspike, su CEO, en la que cuenta cómo ha conseguido encontrar vulnerabilidades en un sistema usado por la policía en todo el mundo.

CEO de Signal, hacker

Marlinspike explica que, por una "coincidencia increíble", se encontró un paquete que cayó de un camión; la bolsa de transporte le llamó la atención por llevar el logotipo de Cellebrite, una empresa israelí especializada en productos de ciberseguridad.

Concretamente, Cellebrite es más famosa por sus dispositivos y software diseñados para obtener datos de dispositivos de sospechosos, como sus teléfonos móviles, saltándose la seguridad de sus sistemas. Es una compañía que ha pasado por no pocas polémicas, al vender sus productos a las fuerzas de seguridad de cualquier país que lo pida; en 2017 una investigación reveló tratos con Rusia, los Emiratos Árabes Unidos y Turquía.

La bolsa de Cellebrite con herramientas para hackear móviles Omicrono

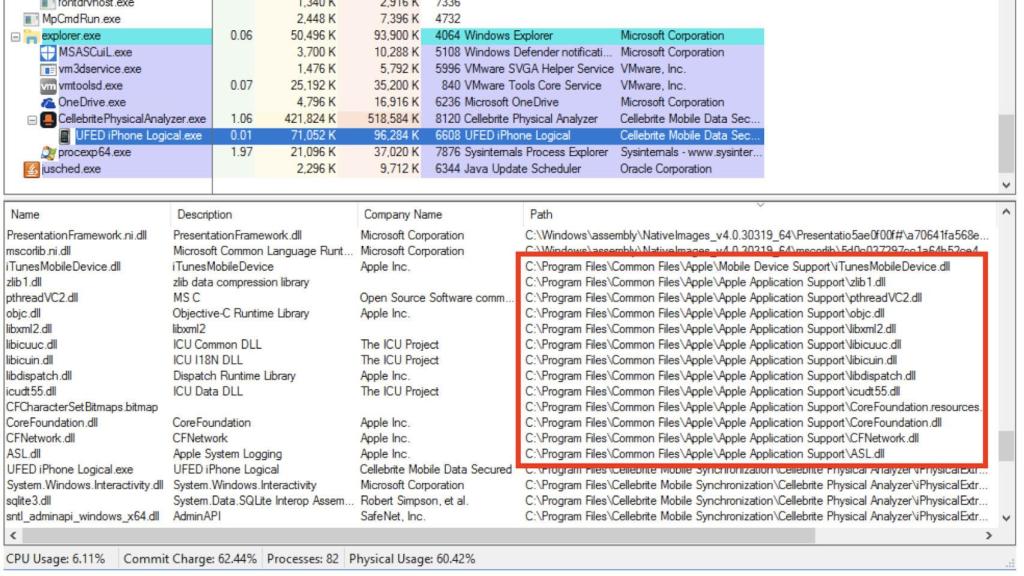

Cellebrite cuenta con dos productos principales. El UFED es capaz de crear una copia de todo el contenido de un dispositivo, sólo con conectarlo a un ordenador con Windows usando uno de los cables y adaptadores incluidos. El "Physical Analyzer", por su parte, es capaz de obtener los archivos de esa copia, mostrando los datos de manera que el usuario los pueda entender e interpretar.

Además, Cellebrite ha afirmado ser capaz de desbloquear el iPhone sin permiso del usuario, pese a las medidas de seguridad de Apple.

Herramienta para hackear

Por lo tanto, el contenido del paquete era muy interesante para Marlinspike, que no ha dudado en analizarlo y buscar qué es lo que la hace especial. No es que sea una motivación extraña; Cellebrite anunció que su software ya tenía "soporte" de Signal, por lo que la compañía presumía de poder obtener los mensajes y chats de esta app. Sin embargo, para ello el dispositivo debe estar desbloqueado primero.

Marlinspike confirma que, con las herramientas de Cellebrite, cualquiera podría obtener datos de los chats de Signal, aunque el proceso no es sencillo e implica hacer capturas de pantalla, en vez de obtener los datos directamente de la app. Eso, y que el dispositivo esté desbloqueado.

Pero eso es lo único bueno que Marlinspike tiene que decir de Cellebrite. Irónicamente, ha revelado que estas herramientas están repletas de agujeros de seguridad, lo que permite evitar el espionaje usando un sencillo método.

Concretamente, es posible crear un archivo que ejecuta código una vez que es escaneado por el software de Cellebrite, reescriba los datos obtenidos. En otras palabras, Cellebrite puede obtener nuestros mensajes, fotografías, contactos, y cualquier otro dato, pero inmediatamente sería borrado y sustituido por otro usando este ataque.

Los policías que usen estas herramientas podrían ser así engañados, obteniendo datos inútiles para su investigación o incluso dirigirles en otra dirección.

Cellebrite estaría usando librerías de Apple sin permiso Omicrono

No sólo eso, sino que Marlinspike habría descubierto que Cellebrite está copiando a Apple; el instalador de sus aplicaciones tiene la misma firma que iTunes en su versión para Windows, lo que indica que los ingenieros de Cellebrite estarían usando código de Apple en sus programas. A menos que tengan un acuerdo con Apple, eso sería una clara vulneración, otra forma de "piratería".

Por su parte, Cellebrite ha respondido a esta investigación con una declaración genérica en la que recuerda sus tratos con las fuerzas de la ley durante 14 años y su intención es que sus productos sigan los estándares más altos de la industria; sin embargo, no ha respondido directamente a ninguna de las acusaciones de Signal y Marlinspike.