Código QR en un móvil. Omicrono

Estas aplicaciones en Google Play escondían malware para robar cuentas bancarias españolas

Descubren un grupo de aplicaciones en Google Play que esconden virus troyanos diseñados para robar datos personales y atacar los principales bancos en España.

Noticias relacionadas

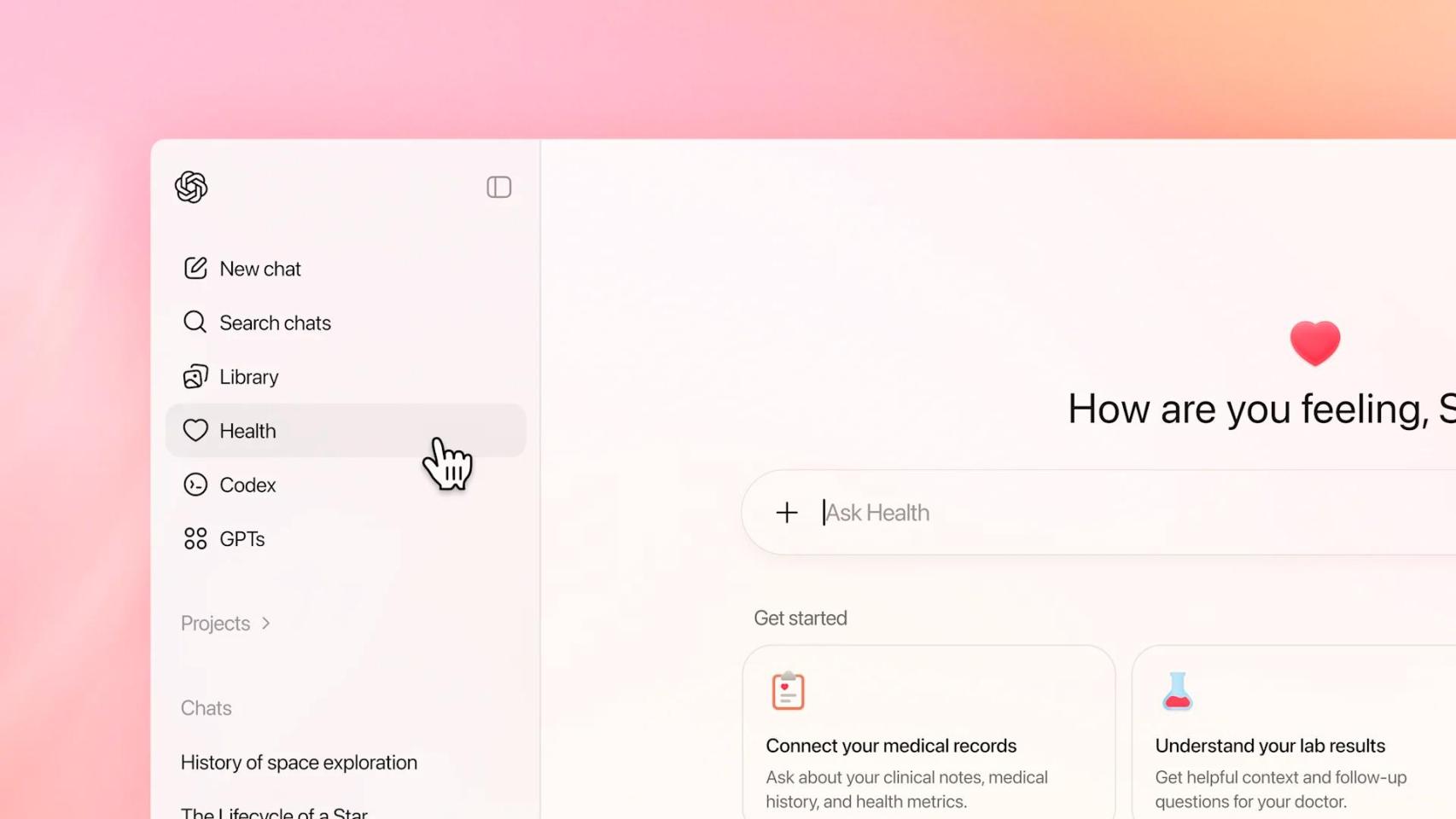

Un equipo de investigadores ha descubierto un nuevo lote de aplicaciones falsas en Google Play. Miles de usuarios han descargado lectores de QR, escáneres de documentos y otras herramientas tras las que se escondían códigos maliciosos especializados en robar datos bancarios y entre cuyos objetivos se encuentran los principales servicios de banca online de España.

Los ciberdelincuentes aprovechan las tendencias de la sociedad para hacer más atractivos sus productos donde camuflan los virus con los que robar datos personales. Por este motivo, los códigos QR o las carteras de criptomonedas son una nueva fuente para distribuir ataques informáticos.

El grupo de aplicaciones se ha descargado unas 300.000 veces antes de que la investigación revelará su peligrosidad. Durante cuatro meses, aplicaciones como BBVA, Caja Sur, OpenBank o Gmail han sido el objetivo de los hackers, quienes han eludido los controles de seguridad de la tienda de Google Play.

Ladrones de contraseñas

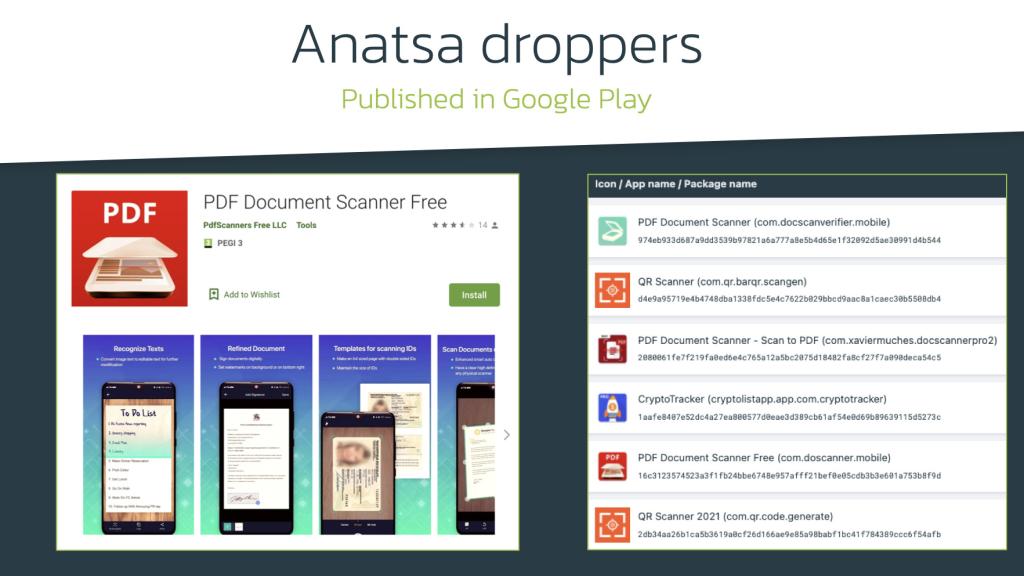

Las aplicaciones en cuestión abarcan funciones tan dispares como los lectores de códigos QR, escáneres de documentos, hasta carteras de criptomonedas. Una vez instalada la aplicación durante un tiempo, se exige la actualización para poder seguir usándola, aquí es donde se integra el virus capaz de rastrear las contraseñas de la persona e interceptar los códigos de autentificación en dos pasos.

Esta aplicación esconde un virus Omicrono

Los diferentes malware que se han encontrado en este grupo de aplicaciones con troyanos bancarios eran capaces de estudiar las pulsaciones del teclado y hacer capturas de pantalla. Todo con el objetivo de conocer los datos personales de sus víctimas y adueñarse del control de tarjetas y cuentas bancarias y acceder a los servicios online de Bankinter, Cajamar, CaixaBank, Kutxabank, Santander, Evo Banco, Openbank, Binance, BBVA, Colonya, Caixa Pollença, Banca March, Cajasur, Banca Móvil Laboral Kutxa, Bankia, Caja de ingenieros, Ibercaja, Santander Empresas, Pibank, Nbapp, Banco Mediolanum, Google Pay, Abanca, UnicajaMóvil, Wizink, Caixa Ontinyent, ING, Ruralvia, Unipay Unicaja, CaixaBank, Targobank, incluso, servicios de mensajería como Gmail y Microsoft Outlook.

Los usuarios confiaban en estas aplicaciones al proceder de una fuente fiable como es Google Play y porque las aplicaciones contaban con muy buenas reseñas. Además, antes de ser atacado, el usuario llevaba un tiempo utilizando la aplicación sin notar ninguna señal extraña. En la lista de aplicaciones peligrosas que se han detectado están QR Scanner 2021, PDF Document Scanner, CryptoTracker, PDF Document Scanner Free, Gym and Fitness Trainer, Two Factor Authenticator, Protection Guard y Master Scanner Live. Junto a la lista de apps troyano, los investigadores detallan la ingente lista de aplicaciones que eran objetivo de los ataques.

Google ha reforzado en los últimos años sus medidas de seguridad y suele eliminar de inmediato las apps que son denunciadas. Sin embargo, los hackers siguen encontrando alternativas para esquivar esos controles y falsificar las reseñas dando mayor sensación de legalidad a su producto.

Es importante tener cuidado con las aplicaciones que se descargan y el origen de las actualizaciones. Aquellos que sospechen haber sigo víctimas de esta campaña de ciberataque, deberían revisar sus cuentas bancarias y desinstalar cualquier aplicación sospechosa. Si lleva tiempo sin usarse una herramienta o programa es mejor desinstalarla. Aún así, contar con un buen antivirus y copias de seguridad periódicas es vital para estar preparados cuando los virus lleguen al dispositivo, porque si algo es seguro, es que todo el mundo es una víctima potencial de un ataque informático.

Sorteaban los controles

La compañía de ciberseguridad ThreatFabric es la responsable de este hallazgo y explica en su comunicado cómo los piratas informáticos han conseguido despistar a Google Play y pasar sus controles. "Lo que hace que estas campañas de distribución de Google Play sean muy difíciles de detectar desde una perspectiva de automatización (sandbox) y aprendizaje automático es que todas las aplicaciones de cuentagotas tienen una huella maliciosa muy pequeña" aseguran.

Lector de QR que esconde un virus Omicrono

Al principio de la campaña, los ciberdelincuentes enviaban al gigante de internet una versión benigna de la aplicación para conseguir la aprobación. Una vez disponible la app en la tienda, aquellos usuarios que la instalaban en sus móviles recibían un mensaje que les recomendaba descargar actualizaciones para acceder a nuevas funciones.

Sin embargo, las actualizaciones no procedían de Google Play, sino que en su mayoría llegaban de plataformas de terceros. Cuando la aplicación ya se había ganado la confianza del usuario, es cuando esa actualización llegada de fuentes extrañas introducía el virus en el dispositivo.

Aplicación infectada por un virus troyano Omicrono

Los investigadores recalcan el cuidado que han tenido los ciberdelincuentes para no despertar sospechas y superar la mayoría de revisiones. Su programa de detección de malware, VirusTotal, apenas reconocía código malicioso en ellas. Además, los hackers analizaban en algunos casos la ubicación del teléfono antes de instalar de forma manual el virus o realizaban una actualización paulatina para no hacer saltar las alarmas.

Casos como este demuestran la destreza de los hackers y el esmero con que construyen nuevas campañas de ataques para engañar a unas víctimas que cada día están más concienciadas con la ciberseguridad y los peligros de internet.