Pegasus, software espía Omicrono

Por qué es tan difícil saber el origen de un ataque de Pegasus, el eficaz software espía que no deja rastro

La reapertura de diligencias en España sobre el espionaje a los móviles de Pedro Sánchez y tres ministros se enfrenta a muchos obstáculos técnicos.

23 abril, 2024 17:03La onda expansiva de Pegasus en España todavía sigue creciendo. El conocido software espía infectó, entre otros, los teléfonos móviles de Pedro Sánchez y tres ministros del gobierno español. Tras la investigación pertinente, el juez de la Audiencia Nacional José Luis Calama archivó provisionalmente las diligencias por la "absoluta falta de cooperación jurídica" de Israel, país de origen de NSO Group, la empresa responsable de este spyware.

Sin embargo, el juez Calama ha reabierto la causa tras recibir una Orden Europea de Investigación (OEI) emitida por Francia por una investigación similar, derivada de infecciones de Pegasus que afectaron en 2021 al móvil del presidente del gobierno galo, Emmanuel Macron, y a los de varios ministros y diputados. Aunque todas las sospechas apuntan a Marruecos, las autoridades judiciales francesas buscan algún resquicio en la arquitectura de la herramienta de espionaje que permita confirmar quién aprovechó el software para captar todo tipo de datos de los smartphones infectados.

El objetivo de desenmascarar quién está detrás de los ataques puede estar más cerca, ya que el documento remitido por Francia incluye los llamados indicadores de compromiso o IOCs, que ayudan a las organizaciones a identificar y confirmar la presencia de software malicioso en un dispositivo o red. Los ataques, por indetectables que sean, pueden dejar rastros de pruebas, como los metadatos, nombres de dominio o archivos maliciosos. Estos elementos son clave a la hora de ayudar a los expertos en ciberseguridad a detectar, investigar y resolver cualquier incidente.

ilustración con el símbolo de Pegasus y el logo del CNI.

Otra de las novedades que han llevado al juez español a reabrir la investigación es que las autoridades francesas han determinado que un mismo ataque de Pegasus puede estar detrás de infestaciones masivas que afecten a muchos objetivos, incluso de distintos países. "Por tanto, es posible establecer comparaciones entre las pistas encontradas en los distintos teléfonos infestados para identificar una única fuente de infestación", indica Calama en su escrito.

Sin embargo, conseguir esos indicadores de compromiso y encontrar pruebas definitivas que señalen a una fuente como responsable de esa infestación no es nada sencillo, ya que la tecnología de espionaje desarrollada por NSO Group es una de las más sofisticadas del mundo.

Vectores de ataque

Pegasus ha tenido una gran repercusión a nivel internacional, por su gran eficacia para pasar inadvertido y por los sucesivos informes que reflejan más de 50.000 víctimas en todo el mundo, las últimas de ellas en Jordania. De hecho, es una cifra que hay que poner en cuarentena, porque al ser tan difícil de detectar podría haber muchos más personas afectadas, no sólo en la esfera política, sino también activistas, periodistas y empresarios.

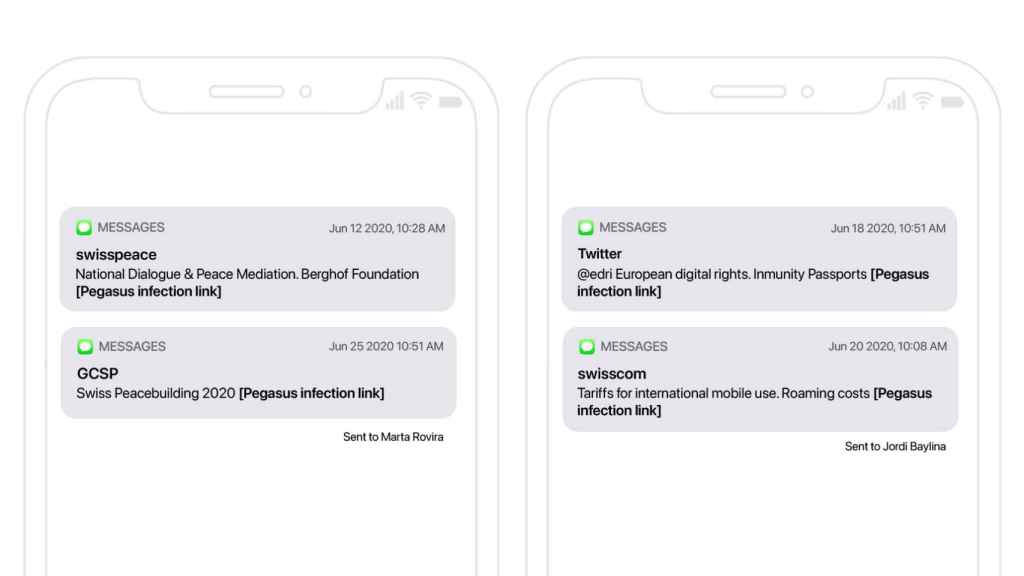

Precisamente, en la dificultad para trazar el origen de la infección radica la esencia de la tecnología desarrollada por NSO Group. Su vector de ataque más habitual son SMS o correos electrónicos utilizados para engañar a los objetivos para que pinchen en los enlaces, pero estos se diseñan para parecer auténticos, operados desde cuentas oficiales. Sin embargo, su origen real es anónimo y desvían cualquier rastro de su procedencia para confundir a los que puedan intentar investigarlo.

[Cómo se infecta un móvil con Pegasus: las formas conocidas para espiar sin dejar rastro]

El otro ataque habitual de Pegasus, el uso de vulnerabilidades de día cero, tampoco pone fácil la tarea. Como son fallos desconocidos de aplicaciones de mensajería como WhatsApp y de sistemas operativos como Android o iOS, es casi imposible controlar esas posibles entradas. Es más tarde, en el momento de hace el análisis exhaustivo, cuando se descubre la puerta trasera por la que accedió el malware. Sólo después del ataque, las compañías de software pueden publicar parches para evitar nuevas infecciones.

Los análisis de los dispositivos para localizar virus como Pegasus requieren de tecnologías muy sofisticadas para dar con el invisible rastro que deja el spyware y pueden durar varios meses de investigación. Por el contrario, el programa desarrollado en Israel solo requiere de unas horas o unos días para entrar, robar información y salir del sistema borrando tras de sí cualquier posible indicio.

Mensajes phishing por iMessage de Pegasus Omicrono

Además, teniendo en cuenta que la mayoría de ataques que se están investigando en España y Francia se produjeron hace años, entre 2020 y 2021, el análisis forense actual tiene muy complicado rastrear el origen de esas infecciones.

Inexpugnable

Pegasus "es imposible de rastrear por software antivirus y antiespía", según un informe de Digital Freedom Alliance, ya que todas las conexiones entre el software espía y los servidores de Pegasus están encriptadas con algoritmos robustos que se autentican mutuamente. Además, sus responsables han puesto especial cuidado en garantizar un consumo mínimo de datos, batería y memoria en los móviles afectados, para que el objetivo no perciba nada raro en el uso cotidiano de su dispositivo.

Un ordenador con Pegasus.

"Para garantizar que el rastreo hasta la organización operadora sea imposible, se despliega la Red de Transmisión Anonimizadora Pegasus (PATN), una red de anonimizadores al servicio de cada cliente", prosigue el informe. Los nodos de esta red están repartidos por todo el mundo, "lo que permite redirigir las conexiones de los agentes por diferentes caminos antes de llegar a los servidores de Pegasus". Es la manera de garantizar que las identidades de ambas partes comunicantes queden ocultas.

Otro informe, en este caso de Amnistía Internacional, cuyos activistas también han sido víctimas de espionaje con Pegasus, revela que el spyware también tiene la capacidad de "manipular las bases de datos y los registros del sistema en los dispositivos infectados para ocultar sus huellas".

Pero incluso sin todos estos aspectos que juegan en contra de los investigadores, sería la propia dinámica de la empresa la que sirve de muro infranqueable. "Ellos lo que hacen es una entrega llave en mano [...] y permiten a los usuarios que compran el software acceder a un panel que ellos controlan para hacer los ataques" explicó Josep Albors, director de investigación y concienciación de ESET España, a EL ESPAÑOL-Omicrono.

Así, el software no muestra en los análisis forenses que proceda de ningún país en concreto. Para este investigador, la única forma de conocer con seguridad quién está detrás de cada espionaje es que la propia empresa NSO Group colabore con las investigaciones judiciales y relacione cada móvil infectado con el cliente que pagó por ello, algo a lo que se han negado hasta ahora y que parece muy improbable que cambie en un futuro.