Fotomontaje del icono de Telegram sobre un móvil.

Cuidado al usar Telegram: así es como los hackers están usando vídeos falsos para que instales un virus en tu móvil

Descubren un 'exploit zero-day' de la app de mensajería que permite a los ciberdelincuentes enviar archivos maliciosos camuflados como vídeos.

23 julio, 2024 11:46Los ciberataques están a la orden del día en España y todo el mundo. Y es que los hackers se las apañan de mil maneras diferentes para hacerse con tus datos, como hackeando el chip del perro o las llaves del coche; o, incluso, mediante estafas con las entradas de los Juegos Olímpicos de este año que se celebrarán en París. Ahora, se ha descubierto que también usan una nueva técnica en Telegram para llevar a cabo sus ataques y que tiene a los vídeos como protagonista.

Unos investigadores de ESET, compañía de software de ciberseguridad, han descubierto un 'exploit' de día cero de Telegram para Android, que apareció a la venta en un foro clandestino el pasado 6 de junio. Una vulnerabilidad que han denominado 'EvilVideo' y que permite a los hackers compartir cargas y archivos maliciosos para el sistema operativo de Google a través de canales, grupos y chats, y hacerlas pasar por contenido multimedia.

De esta manera, si un usuario intenta reproducir el vídeo aparente, recibirá una solicitud para instalar una aplicación externa que, en realidad, instala un archivo malicioso o virus. Por suerte, desde ESET señalan que esta vulnerabilidad ya ha sido corregida mediante una actualización en las versiones de Telegram 10.14.5 y superiores; por lo que ahora tan sólo funciona en las versiones anteriores para Android.

Así funciona el hackeo con un vídeo en Telegram

ESET ha analizado esta vulnerabilidad encontrada en un foro clandestino en la que el propio vendedor ofrecía capturas de pantalla y un vídeo probando el 'exploit' en un canal público de Telegram. El organismo ha indicado que es muy probable que el 'playload' específico se haya creado usando la API de Telegram, que permite a desarrolladores subir archivos multimedia creados específicamente para los chats o canales de la aplicación mediante programación.

Este software aprovecha un fallo que permite generar una carga útil que muestra una aplicación de Android como una vista previa multimedia y no como un archivo adjunto binario. Y una vez compartido en el chat, este archivo malicioso aparece camuflado como si fuera un vídeo de 30 segundos. Cabe señalar que, por defecto, en Telegram los vídeos están configurados para que se descarguen automáticamente, por lo que aquellos que lo tengan activado al abrirlo realmente se descargan el virus.

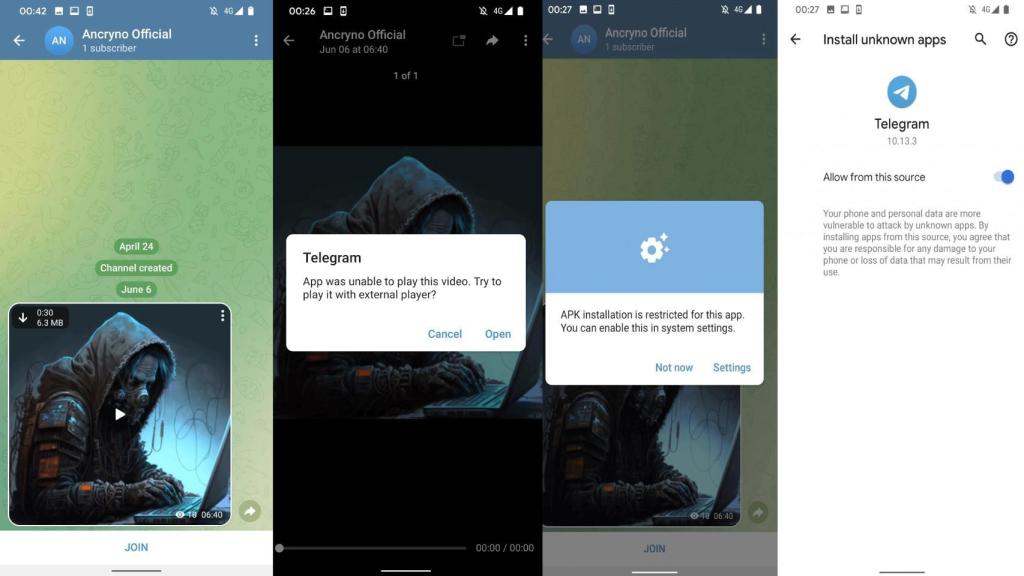

Ejemplo del ataque en Telegram. Omicrono

Si el usuario intenta reproducir el vídeo, la carga se descargará automáticamente y Telegram mostrará un mensaje de que no puede reproducirlo; sugiriendo utilizar un reproductor externo. Si el usuario pulsa en el botón de 'Abrir' en dicho mensaje, se le pedirá que instale una aplicación maliciosa disfrazada como el reproductor externo que se le había mencionado. Además, antes de bajar dicha app, Telegram pedirá que se habilite la instalación de apps desconocidas.

Llegados a este punto, la app maliciosa en cuestión ya ha sido descargada como el aparente archivo de vídeo, pero con la extensión .apk. Desde ESET han señalado que, curiosamente, es la naturaleza de la vulnerabilidad la que hace que el archivo compartido parezca un vídeo, ya que la app maliciosa real no se alteró para hacerse pasar por un archivo multimedia; lo que sugiere que lo más probable es que se aprovechara el proceso de carga.

Desde ESET han señalado que no pudieron replicar el 'exploit', tan sólo pudieron inspeccionar y verificar la muestra compartida por el vendedor. Además, y a pesar de que este ataque fue creado únicamente para Telegram para Android, el organismo ha intentado probar su comportamiento en otros clientes, como la versión web de la herramienta de mensajería instantánea como en Desktop para Windows. Pero no funcionó en ninguno de ellos.

Por su parte, Telegram ha indicado a EL ESPAÑOL - Omicrono que "este 'exploit' no es una vulnerabilidad en Telegram. Habría requerido que los usuarios abrieran el video, ajustaran la configuración de seguridad de Android y luego instalaran manualmente una "aplicación multimedia" de aspecto sospechoso". No sólo eso, sino que la compañía ha señalado que "recibimos un informe sobre este 'exploit' el 5 de julio y el 9 de julio se implementó una solución del lado del servidor para proteger a los usuarios en todas las versiones de Telegram".