Los coches son más vulnerables ahora a posibles hackers.

Qué es LockBit, el temible 'ransomware' de la banda rusa de hackers cuyo cabecilla ha sido detenido en España

Esta infraestructura usaba el temido software malicioso que ha tenido como objetivos organizaciones, empresas y usuarios de todo tipo.

1 octubre, 2024 18:32España ha sido uno de los países más afectados por los conocidos como ataques ransomware. Este tipo de ciberataques que han llegado a hacer colapsar a entidades como el SEPE 'secuestran' redes de equipos enteras mediante un software malicioso pidiendo por el camino un rescate monetario para recuperar los datos. La Unidad Central Operativa (UCO) de la Guardia Civil ha participado en la detención de uno de los responsables de la infraestructura LockBit 3.0.

LockBit es básicamente uno de los softwares maliciosos de tipo ransomware más usados e importantes de Internet en estos momentos, y a su vez uno de los grupos de hackers más prolíficos. Tanto, que se constituye como el ransomware por excelencia dentro de la infraestructura de grupos criminales que usan esta metodología para atacar a usuarios, organizaciones y empresas de todo tipo. Es un 'virus' que se usa principalmente como amenaza, ya que muchas de sus funciones son automáticas.

En este caso, la operación conjunta entre la UCO y otras autoridades internacionales como el FBI han tenido como objetivo al grupo más prolífico detrás de la estructura de ransomware LockBit 3.0. Este software se caracteriza por su eficacia, ya que se encarga de buscar de forma completamente automática datos de alto valor y de extenderse a lo largo de la red de equipos afectados, cifrando todos los sistemas informáticos a su paso.

¿Qué es LockBit?

LockBit es una familia de software tipo ransomware relativamente nueva, que en sus inicios se conocía con otro nombre: ABCD. Los primeros ataques registrados con este software datan del año 2019, y recibió este primer nombre debido al archivo que se usaba para cifrar los archivos de la víctima, que correspondía usualmente a "virus.abcd". La extensión de este archivo dio este apodo al virus, que acabaría por llamarse LockBit.

Su funcionamiento corresponde a lo que se espera de un virus ransomware. Es un virus de cifrado, que cifra los archivos de los equipos afectados y pide un rescate a las víctimas a cambio de la llave para descifrarlos. Si bien se ha usado en usuarios convencionales, está más dedicado a empresas y organizaciones gubernamentales. Es por eso que también se califica a este software como un ransomware como servicio, o RaaS.

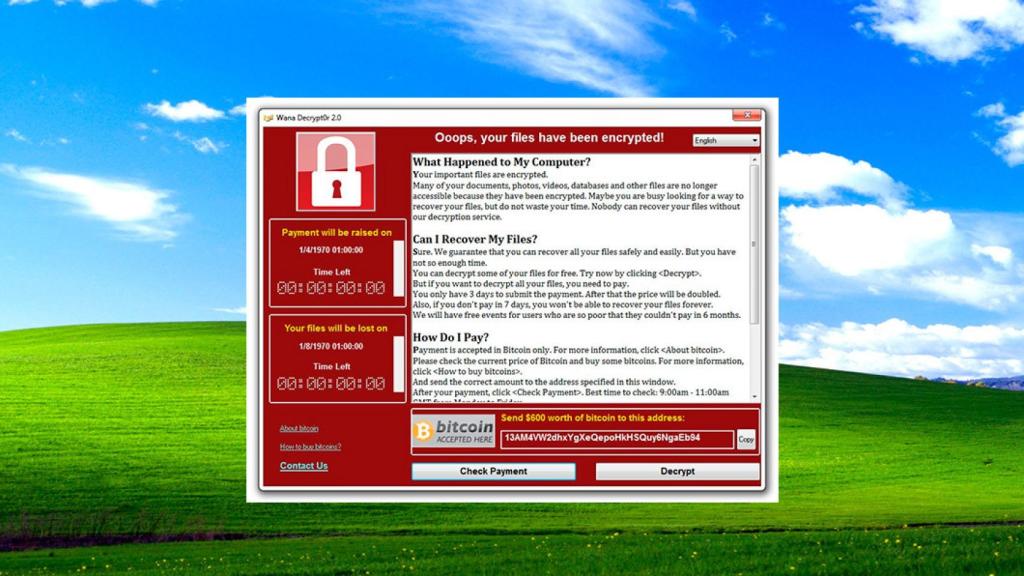

Ilustración de cómo funciona un ransomware.

Como bien indica su nombre, los ransomware como servicio o RaaS es un modelo permite a grupos de ciberdelincuentes vender el código de estos ransomwares a otros atacantes para llevar a cabo ataques personalizados. Este es un modelo tremendamente peligroso, ya que abre la puerta a que atacantes con niveles de conocimientos técnicos poco elevados también efectúen sus propios ciberataques.

A su vez, LockBit es un grupo de cibercriminales que ofrecen este RaaS usando el ransomware de mismo nombre. Numerosas agencias gubernamentales calificaron a LockBit como el software malicioso de este tipo más prolífico del mundo. Tanto, que en 2023 se estima que fue el responsable del 44% de todos los incidentes de ransomware a nivel internacional.

Ilustración referente al ransomware.

El caso de LockBit no es distinto; según relata el antivirus Kaspersky, Lockbit suele usarse en un marco de afiliados. Tanto los vendedores como los compradores depositan cantidades monetarias para usar el ransomware en ataques personalizados y obtienen beneficios. Los rescates se dividen entre los desarrolladores de LockBit y los atacantes.

Si LockBit es tan usado, es por su funcionalidad automática. LockBit es capaz de autopropagarse, ya que su código está compuesto por procesos prediseñados automatizados. Esto evita que los atacantes deban realizar las primeras fases de los ataques de forma manual, un proceso que puede llevar varias semanas.

Además, LockBit y otros software de índole similar se centran en su labor, y no se propagan de forma abierta como sí lo haría el spam, por ejemplo. LockBit solo necesita que el atacante infecte de forma manual un host para encontrar otros hosts accesibles, conectarlos a otros equipos infectados y así propagase todavía más con scripts. De nuevo, no es necesario que un operario humano intervenga en el proceso.

Por si fuera poco y según expone Kaspersky, las herramientas que usa LockBit para extenderse funcionan en patrones que son considerados como nativos en prácticamente todos los sistemas Windows. Incluso es capaz de ocultar el archivo ejecutable del cifrado con otros formatos comunes, como el .PNG. "Los sistemas de seguridad de los endpoints tienen dificultades para detectar actividades maliciosas", dice Kaspersky.

Un ejemplo del uso de un programa ransomware, en este caso WannaCry.

Decimos que es una familia porque LockBit disfruta de numerosas versiones y variantes ampliamente usadas. De hecho, el grupo responsable de LockBit en la operación de la OCU usaba LockBit 3.0, una variante muy usada debido a que es capaz de evadir las medidas de detección y seguridad de una manera más eficaz.

LockBit 3.0 a su vez es una versión mejorada (lanzada en 2022) respecto a lo que se conoce originalmente como LockBit, incluyendo métodos de cifrado más potentes y otras bondades. Tal y como advierte el Instituto Nacional de Ciberseguridad (INCIBE), LockBit 3.0 presenta ventajas como unas tácticas de extracción de datos más avanzadas "y una estructura de RaaS más refinada que atrae a un número creciente de afiliados".

Los coches son más vulnerables ahora a posibles hackers.

No solo eso. Los sistemas de penetración y propagación de LockBit 3.0 son más refinados en esta versión, incluyendo por ejemplo el apoyo en herramientas de código abierto para conseguir que sus ataques sean más fáciles de ejecutar. Por ejemplo, los responsables detrás de LockBit 3.0 han usado herramientas como 7-zip para evitar precisamente la detección del ransomware en los equipos afectados.

Sin embargo, el aspecto más preocupante de LockBit 3.0 implica su programa de bug bounty, o lo que se conoce como programas de recompensas de errores informáticos. Un programa que recompensa a desarrolladores y expertos de ciberseguridad que encuentran vulnerabilidades en programas informáticos. LockBit 3.0 incluye este mismo programa, lo que ayuda a su capacidad de desarrollo, según el INCIBE.

En este sentido, la operación de la UCO ha resultado en la detención de uno de los principales encargados de la infraestructura propia de LockBit 3.0. Si bien se desconoce el origen de LockBit, todo apunta hacia Rusia. Se le atribuye a la infraestructura de organización de LockBit ciberataques en más de 120 países a 2.500 empresas, personas e instituciones.

La detención se pudo llevar a cabo en el aeropuerto de Barajas, y ha supuesto un durísimo golpe para uno de los grupos más activos del momento. El detenido en cuestión ostentaba el papel de administrador de proveedor de servicios de Internet del grupo. En el marco de la operación, se pudo acceder e incautar hasta nueve servidores relevantes de la infraestructura de LockBit.