Al menos nueve informes del Centro Nacional de Inteligencia (CNI) alertaron a Moncloa y al presidente del Gobierno del peligro del software espía Pegasus y del auge del ciberespionaje en nuestro país a lo largo de los últimos tres años. La mayor parte de los mismos iban firmados por los expertos del Centro Criptológico Nacional (CCN), el organismo de la inteligencia española dedicado a prevenir, detectar y responder a los incidentes de seguridad en los sistemas informáticos del Estado.

Es decir, que el Gobierno conocía de buena fuente -su organismo experto- el riesgo que suponía este virus comercializado por la empresa israelí NSO Group. Había recibido múltiples recomendaciones de los especialistas en ciberseguridad con el fin de extremar el cuidado ante estos ataques.

Pese a ello, según el relato oficial confirmado por varios ministros, no fue hasta esta semana cuando se procedió a supervisar los dispositivos de los miembros del Ejecutivo. Y no de todos, tal como informa este sábado en exclusiva EL ESPAÑOL.

Esto ocurría todavía una semana después de descubrirse el espionaje a Pedro Sánchez y Margarita Robles. De esta manera las revisiones sólo se activaron tras estallar el llamado caso Pegasus, cuando se conoció el presunto espionaje a destacados miembros de la esfera independentista, socios de la coalición, por parte de los servicios secretos españoles.

El primero de los documentos que debio alertar a Moncloa es el Informe Anual 2020 sobre Dispositivos y Comunicaciones Móviles. Se trata de uno de los informes que evidencian la gran trascendencia que le llevan años otorgando a la ciberseguridad en la inteligencia estatal. En él se analizaban "algunas de las principales amenazas de seguridad y vulnerabilidades" descubiertas en estos aparatos electrónicos de última generación. En ese documento, que resume los principales datos de 2019, se señalan diversos episodios de espionaje perpetrados con el software Pegasus, en torno al que gira este escándalo.

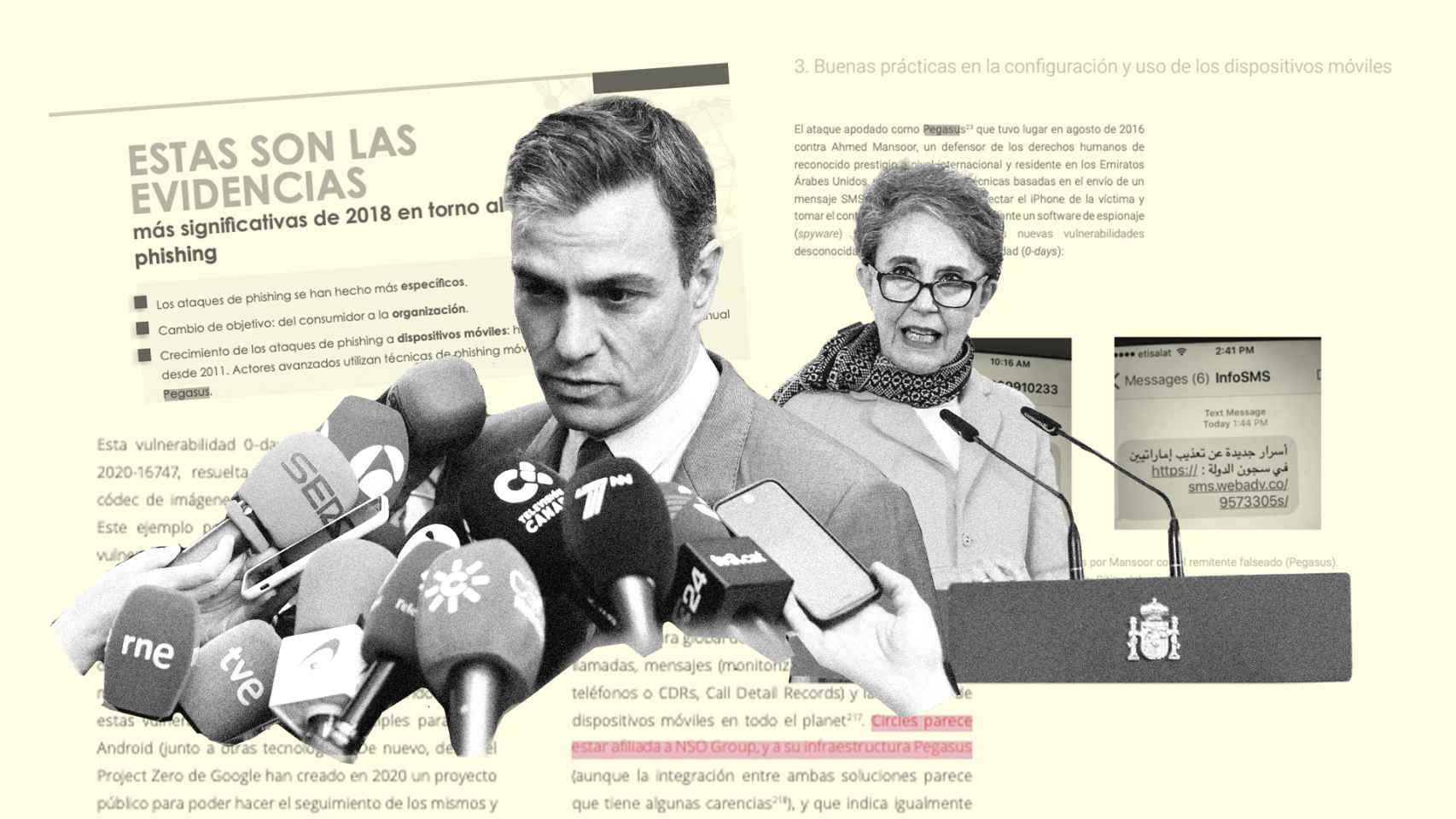

También, en el informe de 2019 sobre la misma materia, los agentes del CNI alertaban a Moncloa de las indagaciones y pesquisas sobre ese mismo programa espía. Lo mismo sucede con el Informe de Buenas Prácticas sobre Dispositivos Móviles BP/03, publicado en mayo de 2021. En él ofrecen datos sobre cómo actúa Pegasus a la hora de infectar un terminal, concretamente el de Ahmed Mansoor, "un defensor de los derechos humanos de reconocido prestigio a nivel internacional y residente en los Emiratos Árabes Unidos".

Es lo que, a su vez, se aprecia en el documento Ciberamenazas y Tendencias. Edición 2019. En él se hace referencia al "crecimiento de los ataques a dispositivos móviles" durante ese ejercicio. "Estos ataques", prosigue el informe, "han aumentado en torno al 85% anual desde 2011". El documento del año anterior hace referencia a estos mismos episodios.

"Se han observado", prosigue ese expediente, "actores avanzados que utilizan técnicas de phishing móvil, por ejemplo, Dark Caracal y Pegasus". La cita al pie de página que sostiene estas afirmaciones es una publicación del instituto Citizen Lab, cuya metodología, sin embargo, cuestionó este jueves la directora del CNI en sede parlamentaria.

Informes de Seguridad Nacional

Las informaciones conocidas en los últimos días acreditan ataques al teléfono del presidente del Gobierno, Pedro Sánchez, y al de la ministra de Defensa, Margarita Robles. Otras informaciones han citado también el de Fernando Grande-Marlaska, ministro del Interior. Todos ellos con el software espía Pegasus. Sin embargo, como ya ha revelado EL ESPAÑOL, Moncloa tenía que conocer antes la intrusión en el terminal del presidente y los ministros.

Desde que Sánchez es presidente, no sólo llegan informes de los especialistas en protección informática de dispositivos electrónicos. También informes extensos y de mayor calado, en cuya elaboración participan prácticamente todos los actores de la seguridad del Estado. Todos ellos habían advertido al Gobierno del riesgo a un ciberataque o a una intrusión de estas características.

Paz Esteban, directora del CNI.

Es el caso del Informe Anual de Seguridad Nacional correspondiente al año 2019, al que ha podido acceder EL ESPAÑOL. En él se apuntaba al aumento de la acción de actores de los servicios secretos extranjeros en nuestro país. Y de sus intentos para obtener información valiosa a nivel gubernamental.

"El ciberespionaje", rezaba este dossier, "se está convirtiendo en una práctica habitual. Por ello, las actividades de determinados Servicios de Inteligencia plantean la necesidad de seguir reforzando la cooperación internacional y desarrollando capacidades técnicas que permitan prevenir aquellos casos de ciberataques en contra de organismos ministeriales y entidades económicas nacionales, en su mayoría realizados desde el exterior y utilizando complejos sistemas de ataque informático, de manera que se dificulta su neutralización."

De ese modo, el Departamento de Seguridad Nacional, que depende directamente del Ministerio de Presidencia, reclamaba a todos los profesionales de la inteligencia y la ciberseguridad su implicación para detectar y contener ciberataques y operaciones de ese calibre.

El texto exigía incrementar el intercambio de información sobre ciberamenazas y ciberincidentes entre todos los organismos competentes y la industria de la ciberseguridad, y con el sector privado en general, tanto a nivel nacional como internacional. Se pedía también "implantar los mecanismos para que estos colectivos puedan establecer las medidas de ciberdefensa activa para la mejor protección de las redes y los sistemas de información".

El verano de 2020, los teléfonos móviles de los entonces ministros de Justicia, Juan Carlos Campo, y de Exteriores, Arancha González Laya, pusieron en evidencia la falta de cultura en materia de ciberseguridad. No hubo en aquel entonces supervisión de los terminales del resto de miembros del Ejecutivo.

"Espionaje de estados"

Ese mismo año, el Departamento de Seguridad Nacional volvía a alertar en otro de los informes que Sánchez ha tenido todos estos años en su mesa. Se hacía de nuevo hincapié en el peligro del uso del ciberespionaje por parte de Estados, grupos o individuos para acceder a información y datos sensibles de rivales geopolíticos.

"Su uso está creciendo de manera exponencial, es una herramienta esencial de la estrategia de determinados Estados. Cada vez cobra mayor importancia el ciberespionaje como herramienta empleada por los Servicios de Inteligencia Hostiles (HOIS) para afianzarse como potencia regional o global. El ciberespacio, así, es utilizado como vector de ataque".

Ya se auguraba, pues, que en España cabía esperar que el número de ciberataques procedentes de servicios de inteligencia o entidades asociadas siguiera creciendo. "Los principales objetivos continuarán siendo, por un lado, la Administración Pública y las empresas de sectores estratégicos y, por otro, la propiedad intelectual e industrial de determinadas organizaciones públicas o privadas pertenecientes a la industria aeronáutica, energética, de defensa o de investigación científica".

Lo mismo se ha constatado ahora, cuando el Departamento de Seguridad Nacional ha publicado su informe anual en relación al año 2021, adelantado por EL ESPAÑOL. Una vez más, se incidía en el peligro de ataques cibernéticos de servicios de inteligencia "hostiles", de potencias extranjeras.

Estas prácticas, indicaba ese documento, "siguen en ascenso, tanto en acciones de influencia como en ciberespionaje. Estos ataques proporcionan una alta capacidad de penetración y tienen unos riesgos mínimos asociados, dada la dificultad de su detección y posterior atribución". Y una vez más, el principal objetivo de esas ofensivas "cada vez más difíciles de detectar y neutralizar", según los servicios secretos españoles, siguen siendo los altos cargos de la Administración General del Estado.

A su vez, el CNI ha constatado una evolución en el comportamiento de determinados países a la hora de perpetrar sus campañas de espionaje en nuestro país. "Cada vez con más frecuencia, se apoyan en estructuras y capacidades tradicionalmente asociadas a la comunidad cibercriminal como medio para cumplir sus objetivos".

"Han crecido significativamente los ciberataques de tipo ransomware", -continuaba el informe. "Este tipo de agresión se vincula normalmente al cibercrimen, sin embargo, no se descarta que, en ocasiones, las acciones de estos actores criminales puedan estar siendo dirigidas por los SI (Servicios de Inteligencia) en sus intentos de influir en las Administraciones y sociedades objetivo". Precisamente la agresión perpetrada a través de Pegasus.

El CNI demandaba al Gobierno prestar atención a estas amenazas "que pudieran llegar a ocasionar un grave impacto contra la seguridad, dando, en su caso, una respuesta oportuna y proporcionada ante estas agresiones". Y señalaba a "países de la cuenca mediterránea, el Sahel y Oriente Medio" como posibles autores de este tipo de ataques "para obtener información de Europa y concretamente de España".

Noticias relacionadas

- El jefe de ciberseguridad en el CNI: "España tiene una defensa chunga, de 3ª regional" frente a Pegasus

- El autor del informe Pegasus trabajó como asesor de la Generalitat dos años antes de su publicación

- Informes del CNI dieron validez a la metodología de Citizen Lab que ahora cuestiona su directora