Ruinas de un silo de grano en la ciudad de Sivers'k en el Donbás.

Sandworm: así es el grupo de ciberdelincuentes vinculado a Rusia que lleva desde 2014 atacando Ucrania

Este colectivo lleva acechando con ataques persistentes a bancos y el sector energético ucraniano desde las primeras tensiones en el Donbás y Crimea.

1 junio, 2022 03:20Noticias relacionadas

Se les conoce como Sandworm (gusano de arena, en español). No es un nombre ajeno a la ciencia ficción, en tanto que esta extraña criatura ya vivía en la novela Dune (Frank Herbert, 1965). Con su desagradable apariencia en forma de lamprea, nadie diría que sus larvas producían el material más valioso de ese universo, el que permitía hacer viajes interestelares de forma segura.

Más allá de las novelas, Sandworm se está convirtiendo en un nombre igualmente popular, aunque por motivos bien distintos. Bajo este pseudónimo encontramos ni más ni menos que al grupo de ciberdelincuentes más temido en estos momentos, el mismo que lleva poniendo en jaque las defensas ucranianas desde mucho antes de que estallara la guerra en el plano físico.

En efecto: Sandworm es uno de los brazos más exitosos de Rusia en la ciberguerra contra sus vecinos. Una conexión entre estos delincuentes y el Kremlin que hace tiempo que dejó de ser secreta: ya en 2020, el Departamento de Justicia de EEUU reveló que la identidad real de este grupo era la Unidad Militar 74455 de la Dirección General (GRU) del Estado Mayor General de las Fuerzas Armadas de Rusia.

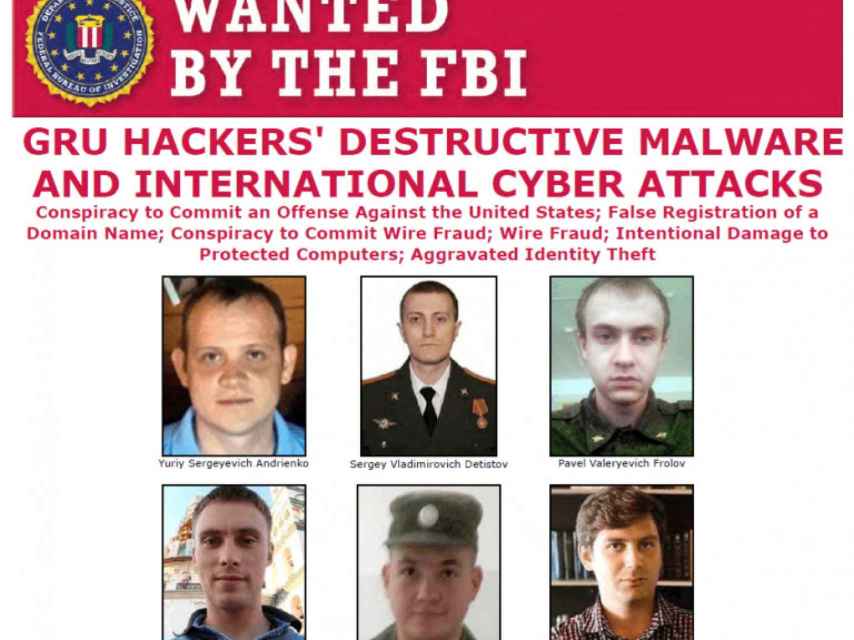

Los seis miembros de Sandworm, pertenecientes a las fuerzas armadas rusas, en un cartel del FBI.

También en aquel momento, Estados Unidos puso rostro a algunos de los miembros de Sandworm: Yuriy Sergeyevich Andrienko, Sergey Vladimirovich Detistov, Pavel Valeryevich Frolov, Anatoliy Sergeyevich Kovalev, Artem Valeryevich Ochichenko y Petr Nikolayevich Pliskin. Contra todos ellos el FBI llegó a emitir una (infructuosa) orden de detención por delitos tan diversos como conspiración para atacar a los Estados Unidos, registro falso de un nombre de dominio, fraude cibernético, daño intencionado a ordenadores protegidos y robo de identidad.

Pero, ¿qué es exactamente Sandworm y por qué es una palabra tabú en Ucrania? ¿Cuáles han sido sus éxitos desde que comenzara a operar, allá por 2014? ¿Cuál está siendo su rol durante la actual contienda entre Rusia y Ucrania?

El gran apagón de 2015

El 23 de diciembre de 2015, un fortuito apagón dejó a más de 230.000 personas sin electricidad en el duro invierno de Ucrania. No había ninguna razón física que explicara la interrupción del servicio, ni en la propia central ni en la red de distribución.

El problema llegó de algo mucho menos visible pero notoriamente más dañino: un cibersabotaje protagonizado por BlackEnergy; la primera campaña dirigida específicamente contra una red de distribución eléctrica.

"En aquel momento, ya había muchos ataques persistentes en Ucrania de grupos como Energetic Bear o The Dukes. Un año antes se había declarado la guerra en el Donbás (abril de 2014) y se había llevado a cabo la ocupación de Crimea (febrero), con lo que había mucha tensión al respecto", explica Rober Lipovsky, investigador de ciberinteligencia en ESET.

Sandworm fue el grupo de ciberdelincuentes que consiguió el objetivo, en este caso, provocar el primer apagón de la historia asociado a un ataque informático. De hecho, y como veremos a continuación, estos rusos tienen el particular honor de ser los únicos en repetir hazaña. Por supuesto, también en Ucrania, su víctima favorita,

"Se trataba de un exploit de día cero, con spear phishing que se ocultaba en correos electrónicos con archivos de Powerpoint muy elaborados y que usaba la propia guerra del Donbás como gancho, mencionando incluso listas de personas perseguidas en la contienda. Era una acción de ingeniería social muy elaborada, no el tradicional timo del príncipe nigeriano", admite Lipovsky. "Una vez obtenidas sus credenciales, accedían mediante una puerta trasera al equipo y podían operar en remoto en los propios ordenadores, sin que el usuario pudiera hacer nada".

Esta derivada de Sandworm no se estrenó con este apagón de casi seis horas y cuatro compañías de distribución eléctrica afectadas: su tecnología y metodología ya fue empleada por los rusos durante el conflicto con Georgia de 2008 y, un mes antes del apagón, también fue encontrada una de sus patas -el componente KillDisk, que sobreescribe información en los equipos con datos aleatorios- en varios medios de comunicación ucranianos.

El ataque definitivo... que nunca fue

Por el camino, otro subgrupo de Sandworms lanzó la campaña Telebots, un heredero de BlackEnergy que se dedicó a destruir la información de distintas entidades financieras ucranianas mediante una extraña combinación de ordenadores comprometidos y a los que se enviaban comandos camuflados a través de Telegram, una variante de KillDisk que reemplazaba archivos con guiños a la serie Mr. Robot y promesas de rescates de los datos que nunca existieron.

Sería a finales de 2016 cuando todo el mundo de la ciberseguridad se asustó nuevamente ante el poder de Sandworms. En diciembre de ese año, de nuevo con el frío como telón de fondo, una nueva amenaza llamada Industroyer intentó provocar un nuevo apagón masivo.

"En esta ocasión estaba dirigida solo contra una subestación eléctrica, pero una de las más importantes del país. Además, el malware estaba específicamente diseñado para atacar redes de forma automatizada, comunicándose con los switches y sistemas SCADA en su propio idioma", detalla Rober Lipovsky.

Una subestación eléctrica, en una imagen de recurso.

El objetivo de Industroyer era mucho más siniestro que el de su antecesor. También buscaba dejar sin energía a la red eléctrica e impedir el control de los operarios, pero a mayores era capaz de desactivar los relés de protección del voltaje de Siemens. Estos equipos son los responsables de evitar daños físicos en la subestación en caso de que algo fuera terriblemente mal. Y, sabedores de que los trabajadores intentarían activar de forma manual el sistema eléctrico, Sandworm diseñó este giro de guion para intentar destruir físicamente los equipos de modo que se tardara semanas o meses en repararse.

Por suerte, este ataque no logró su éxito total, quedándose en un apagón parcial de apenas una hora en Kiev. "Las compañías eléctricas de Ucrania aprendieron la lección de BlackEnergy y habían mejorado mucho sus defensas. Además, el código de Industroyer tenía algunos fallos graves que impidieron que funcionara bien", rememora el investigador de ESET.

Anticipando la guerra en 2022

Esos dos años, 2015 y 2016, fueron especialmente intensivos en actividad para Sandworm que mantuvo, hasta este 2022, un perfil relativamente bajo.

Es cierto que se asocia a este grupo con el ataque de NotPetya que, en junio de 2017, azotó a medio mundo con un ransomware que encriptaba informaciones que rara vez eran recuperadas. En el caso de Ucrania, el 'paciente cero' fue MEDoc, un software financiero usado por el 80% de las empresas del país. A escala global, ya sabemos lo que supuso: 10.000 millones de dólares en impacto económico con nombres como Merck, FedEx o Maersk afectadas.

Con esta excepción, hemos de volver hasta este curso, concretamente al 23 de febrero, para encontrar esa vuelta a la actividad de Sandworm. Ahora ya, vinculada por completo a la guerra de Rusia contra Ucrania, que comenzaría en el plano físico un día más tarde, el 24.

Soldado ruso durante el asedio de la ciudad de Mariúpol.

Como decimos, la ciberguerra se adelantó una jornada, con HermeticWiper. Esta campaña afectó a 100 sistemas en cinco organizaciones distintas, haciendo todos los datos inútiles. De nuevo, el truco fue sobreescribir los ficheros de estas compañías con bytes aleatorios y desactivando las copias de seguridad para evitar su recuperación.

¿Saben cuál es la mayor ironía de todas? "El código de HermeticWiper fue compilado el 28 de diciembre de 2021", desvela Rober Lipovsky. Eso implica que los planes de Rusia respecto a Ucrania comenzaron no sólo a diseñarse, sino a ejecutarse, mucho antes de lo que podíamos imaginar.

Los dos ciberataques de la guerra con Ucrania

Una vez que la guerra física ya estaba en marcha, Sandworm volvería a la carga en dos ocasiones más a intentar causar destrucción y pánico en nombre de la madre patria rusa. En marzo, CaddyWiper sería protagonista al infectar docenas de sistemas en el sector financiero ucraniano, con acceso previo a dichos equipos.

Y, en abril, volvería a aparecer en escena Industroyer con su segunda y mejorada versión. "En este caso sólo se atacaba a un protocolo -IEC-014- pero se mantenían muchas similitudes con el primer Industroyer, como el uso de malware adicional para amplificar el daño y ocultar las huellas", culmina el experto.