Carlos Manchado, jefe de Ciberseguridad de Microsoft en España Omicrono

Manchado (Microsoft): "Los ciberataques contra Ucrania están llegando a cotas brutales"

"Identificamos vulnerabilidades de Ucrania para adelantarnos a Rusia" / "Los ataques rusos se han centrado en servicios esenciales como agua o luz" / "Hay una gran industria del cibercrimen que, además de objetivos monetarios, también tiene intereses políticos"

11 febrero, 2023 02:10Lejos de las trincheras de Bakhmut y las ruinas de Vuhledar, sin cañones como los de los ansiados tanques Leopard y Abrams, se desarrolla otra guerra entre Rusia y Ucrania, más inadvertida pero igual de peligrosa que la que está teniendo lugar en el territorio ucraniano. La ciberguerra, de la que España no está a salvo, ha alcanzado nuevas cotas desde el inicio de la invasión rusa en febrero de 2022, con cientos de ataques coordinados por parte del Kremlin a través del SVR (Servicio de Inteligencia Exterior de Rusia) y grupos de hackers mercenarios, que cuentan con virus informáticos con el potencial de dejar países enteros sin agua, sin electricidad o sin Internet.

Al otro lado del 'campo de batalla', defendiendo los intereses de Ucrania y sus ciudadanos, están compañías como Microsoft, que llevan años monitorizando y alertando sobre los peligros de los ciberataques de países como Rusia, Irán o China y ha redoblado sus esfuerzos desde el inicio de la "operación especial" de Putin. Así lo confirma Carlos Manchado, responsable de Ciberseguridad de Microsoft en España, en conversación con EL ESPAÑOL - Omicrono.

Es algo que también corroboran los datos: la ayuda de la compañía estadounidense se ha cifrado en más de 370 millones de euros, entre servicios gratuitos, ciberseguridad, ayuda humanitaria y cooperación con el gobierno ucraniano a la hora de documentar los crímenes de guerra del ejército ruso. "Es importante asegurarnos de que creamos la base para hacer algo similar a lo que ocurrió después de la Segunda Guerra Mundial en un lugar como Nuremberg", aseguró en su día el presidente de Microsoft, Brad Smith. "Por eso proporcionamos gratuitamente nuestra plataforma tecnológica".

El Centro de Operaciones de Defensa Cibernética de Microsoft Omicrono

La multinacional invierte cada año cerca de 1.000 millones de dólares en el ámbito de la ciberseguridad, para fortalecer infraestructuras como el Centro de Operaciones de Defensa Cibernética, encargado de alertar a usuarios, empresas y países de riesgos, amenazas y ataques como los que está sufriendo Ucrania. Manchado detalla la ayuda de Microsoft al país presidido por Volodímir Zelenski, pero también reflexiona sobre el papel que jugará la inteligencia artificial en el ámbito de la ciberseguridad o el grado de protección de España frente a posibles ciberataques.

Se habla mucho de los tanques, los cazas y los misiles, pero hay otra guerra invisible en marcha entre Rusia y Ucrania. ¿Puede ser la ciberguerra tan destructiva como la que se desarrolla en el ámbito físico?

La guerra híbrida se desarrolla en varias dimensiones complementarias. Por un lado están los ataques a nivel físico, otra capa serían los ataques a nivel lógico o ciberataques y, por último, las campañas de ciberinfluencia, que intentan llegar al máximo número de personas posible utilizando los medios de comunicación y las redes sociales.

En el informe Microsoft Digital Defense Report de 2022 reflejamos perfectamente este patrón. Es algo que hemos visto en repetidas ocasiones desde que empezó la guerra en Ucrania: primero hay una campaña de ciber influencia, después un ciberataque y por último un ataque físico. Eso demuestra cómo se utilizan estas tres capas para potenciar todavía más el daño.

Una multinacional tan importante como Microsoft, ¿qué puede aportar en un momento tan delicado a nivel geopolítico como el propiciado desde que Rusia empezó su invasión en Ucrania?

Desde que empezó la guerra, Microsoft ha prestado ayuda tanto financiera como técnica, y ambas se mantienen, no fue algo puntual. Lo que hemos hecho y seguimos haciendo es una monitorización 24 horas al día los 7 días de la semana en términos de ciberseguridad. También realizamos la comunicación segura de cualquier amenaza que consideramos importante y que pudiera impactar contra los intereses de Ucrania. Hemos utilizado tecnologías para identificar potenciales vulnerabilidades de Ucrania y adelantarnos a Rusia o a cualquier país afín que pudiera explotar esos ‘agujeros’.

Hemos trabajado mucho en contramedidas técnicas para los wipers, que básicamente son virus muy destructivos capaces de coger un activo digital y dejarlo inservible, para que sea imposible volver a acceder a ese sistema. También creo que es muy importante resaltar la ayuda de una compañía como Microsoft a la hora de subir a la nube hasta 16 ministerios de Ucrania. La propia arquitectura nativa de la nube impide que un ataque físico afecte a la parte lógica.

Hemos utilizado tecnologías para identificar potenciales vulnerabilidades de Ucrania y adelantarnos a Rusia o a cualquier país afín que pudiera explotar esos ‘agujeros’.

Quizá la ayuda más importante está relacionada con Defender y Sentinel, nuestras plataformas de detección, protección y respuesta ante ciberataques, que se han puesto al servicio de Ucrania para intentar protegerla al máximo. Otras actividades tienen que ver con dar soporte a ONGs para el análisis y la investigación de crímenes de guerra. De hecho, no es casualidad que hace unos meses Volodímir Zelenski le concediera el premio de la paz a la delegación de Microsoft en Kiev.

Los ataques no solo proceden de los servicios de seguridad rusos, pero puede ser complicado establecer la relación entre un grupo de hackers y un país. En ese sentido, ¿cómo se unen los puntos desde compañías como Microsoft?

Lo que llevamos haciendo desde hace años es el seguimiento pormenorizado de determinados actores ligados a estados-nación. Son grupos de cibercriminales amparados por ciertos gobiernos de determinados países, entre los que destacan Rusia, Irán y China.

Nuestro trabajo parte de un minucioso análisis a nivel técnico: en qué dominios, desde qué IPs trabajan, cuál es su modus operandi, cómo se expresan, qué mensajes se intercambian… Lo que hacemos es vigilar al detalle su comportamiento para intentar atribuirles que están defendiendo los intereses de un estado-nación.

Uno de los técnicos de ciberseguridad de Microsoft Omicrono

Es algo que se hace muy evidente cuando siguen un patrón. Es decir, hay un evento, una decisión a nivel político o militar por parte de un gobierno y, justo después, ese grupo realiza una campaña o una intervención intentando favorecer o perjudicar a un país concreto. Hace unos días ha sucedido algo similar con Irán y el hackeo a Charlie Hebdo, la revista satírica francesa. Ya llevamos un tiempo siguiendo a ese actor en concreto, NEPTUNIUM, lo que nos permite atribuir su ataque a Irán con bastante claridad.

¿Había precedentes con respecto a la cantidad y virulencia de los ciberataques rusos contra Ucrania?

Me atrevería a decir que no. Pero es que esto no empezó en febrero de 2022, sino a partir de 2013. Desde entonces hemos podido documentar una gran ciberofensiva de Rusia contra Ucrania, con ataques con wipers, pero sobre todo con campañas muy orientadas al ciberespionaje.

A lo largo de estos años ha habido numerosas intervenciones por parte de Rusia, siempre ligadas a decisiones o a eventos políticos y militares trascendentales. Han llegado incluso a realizar accesos iniciales o a comprometer determinadas instituciones de terceros países, lo que da una idea de lo necesario que es seguir monitorizando lo que está ocurriendo.

Uno de los informes publicados por Microsoft recientemente señala que se han detectado intentos rusos de intrusión en redes de 128 organizaciones en 42 países fuera de Ucrania, la mayoría de la OTAN. ¿Cuáles han sido los objetivos de esos ataques?

Los principales objetivos de Rusia, tanto en terceros países como en Ucrania, han sido las infraestructuras críticas, los operadores de servicios esenciales como el agua o la electricidad. Fuera de Ucrania sobre todo han sido ataques a la cadena de suministro, es decir, empresas de IT que trabajan para agencias gubernamentales y que tienen determinada información o control sobre infraestructuras. También ha habido ataques contra servicios financieros, sistemas de transporte y telecomunicaciones.

Los principales objetivos de Rusia, tanto en terceros países como en Ucrania, han sido las infraestructuras críticas, los operadores de servicios esenciales como el agua o la electricidad.

¿Este tipo de ataques podrían llegar a poner en peligro infraestructuras como centrales nucleares o el suministro de agua de ciudades enteras?

Es un tema complejo porque normalmente este tipo de instalaciones tienen protecciones de seguridad físicas, pero lo cierto es que hay algunos antecedentes de apagones totales. Efectivamente, podría haber un ataque lógico que deparase en un daño físico sobre una infraestructura crítica y esto podría llegar a afectar a la seguridad nacional.

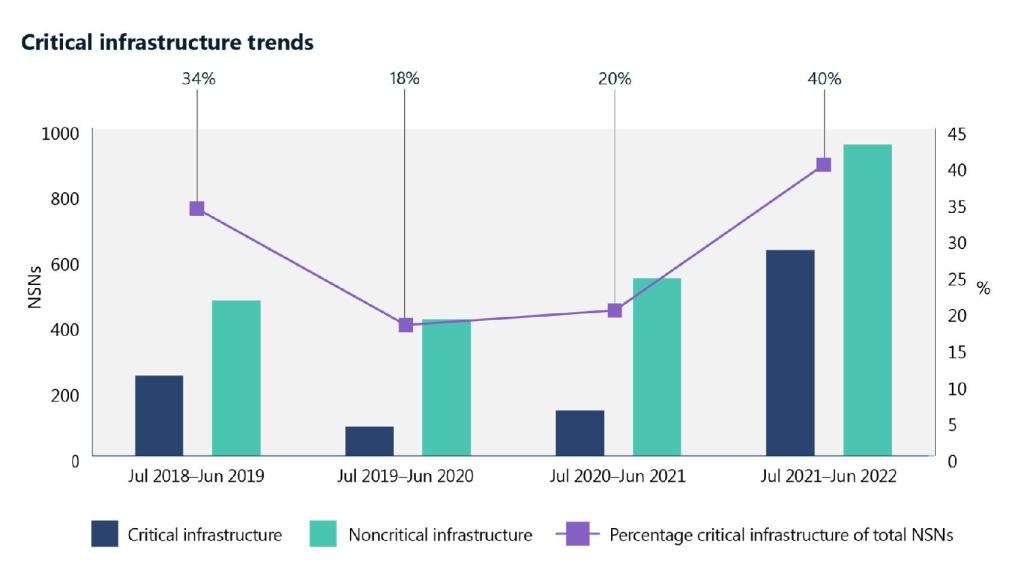

Este tipo de ciberataques han ido creciendo con la guerra en Ucrania y está llegando a cotas brutales. Todas las compañías relacionadas con infraestructuras críticas están al tanto y por eso intentan incrementar su nivel de madurez desde el punto de vista de la ciberseguridad lo más rápido posible.

Gráfico que muestra el incremento en ciberataques contra infraestructuras críticas Omicrono

No es algo sencillo, porque muchas de estas infraestructuras son muy antiguas o están obsoletas y es muy difícil hacer una actualización de las mismas desde el punto de vista tecnológico. También porque, si haces una actualización, te arriesgas a crear una una incidencias y eso en sectores tan delicados... puede ser peor el remedio que la enfermedad. Hay que protegerlas de forma más pasiva, intentando aislarlas de cualquier posible ataque y teniéndolas muy vigiladas.

¿Cree que la mayoría de la población es consciente de los peligros de esta ciberguerra encubierta?

Muchas personas pensaban que detrás de esta actividad estaban cuatro hackers adolescentes desde un garaje intentando liarla. Lo que se está haciendo cada vez más patente es que hay una gran industria del cibercrimen, que además de objetivos monetarios, como hemos visto con el ransomware, también puede tener intereses políticos.

Hay una gran industria del cibercrimen, que además de objetivos monetarios, como hemos visto con el ransomware, también puede tener intereses políticos.

Son grupos o redes que a veces están al servicio de países y otras operan como cualquier otro negocio, con un ánimo de lucro máximo. Yo espero que esta realidad llegue a todo el público, sobre todo a los consejos y comités de dirección, tanto de empresas públicas como privadas, para que trabajemos en mitigar al máximo el efecto de estos ataques.

¿Existen en España los suficientes medios y la cooperación con empresas como Microsoft para asegurarse de que los equipos y la información más sensibles están a salvo?

La seguridad total es imposible. Pero ahora mismo sí creo que hay un nivel de madurez bastante aceptable en España en la colaboración público-privada para luchar contra el cibercrimen. Es totalmente necesario que estemos muy cohesionados entre las distintas empresas del sector y las fuerzas y cuerpos de seguridad del Estado. Ya hay foros, sesiones y canales para intercambiar y compartir información, pero se puede seguir mejorando. También hay iniciativas y regulaciones tanto a nivel europeo como nacional que pretenden ayudar a esta colaboración.

Centro de datos que aloja servicios en la nube de Microsoft Omicrono

Desde mi punto de vista, en España estamos bastante bien si nos comparamos con otros países. Ahora, todo lo que sea protegerse nunca es suficiente y es fundamental trabajar en incrementar todavía más la seguridad. Cuando hay un incidente, muchas compañías no quieren hacerlo público.

Eso puede tener todo el sentido del mundo, teniendo en cuenta cómo les puede afectar a nivel de reputación, pero no es bueno que sea algo tabú a la hora de comunicarlo con otras empresas del mismo sector, para que no les pase lo mismo. Al reportar esos ataques también se puede ayudar al regulador y a saber cómo están trabajando 'los malos', qué técnicas están utilizando y cómo mitigarlas.

Al principio hablaba de las campañas de ciberinfluencia. ¿Qué son, cómo se diseñan y cómo se puede luchar contra este tipo de operaciones?

Las campañas de influencia se componen de tres fases. Primero se crea una narrativa falsa por parte del Gobierno correspondiente y se lanza a las redes sociales. Una vez ahí, medios y cuentas en redes afines al gobierno de turno se hacen eco de esa narrativa. Por último, medios y redes sociales extranjeros terminan amplificando todavía más esa falsa narrativa, muchas veces sin darse cuenta.

Esto es lo que está utilizando no solamente Rusia, sino muchos otros países. No es fácil luchar contra estas campañas. En ese sentido, Microsoft está trabajando con otras empresas de la industria y con distintos gobiernos para desarrollar una infraestructura tecnológica que sea capaz de detectar y detener este tipo de campañas de ciberinfluencia y restablecer la verdad.

Microsoft está trabajando con otras empresas de la industria y con distintos gobiernos para desarrollar una infraestructura tecnológica capaz de detectar y detener este tipo de campañas de ciberinfluencia y restablecer la verdad.

En este sentido, la inteligencia artificial va a desempeñar un papel fundamental, porque la información que se debe analizar es tan vasta y la amplificación es tan grande, que es muy difícil que haya suficientes personas identificando este tipo de campañas. Estamos trabajando en la automatización para intentar detectarlas y pararlas a tiempo para que no logren sus objetivos.

La velocidad es muy importante ya que, si paras uno de estos ataques una vez que ha llegado a millones de personas, ya ha conseguido crear incertidumbre o pánico. Es uno de los grandes desafíos del sector, porque son campañas que juegan con la ingeniería social y pueden tener un impacto enorme.

Hablando de inteligencia artificial, Microsoft ha apostado decididamente por esta tecnología en su alianza con OpenAI, los creadores de ChatGPT. ¿Cuál cree que será el impacto de la IA en el ámbito de la ciberseguridad?

En primer lugar, están los casos de uso que se puedan desarrollar desde el punto de vista de la seguridad. Las oficinas de los responsables de ciberseguridad de empresas y gobiernos van a poder diseñar campañas para comprobar el nivel de protección de sus equipos. Por ejemplo, la IA puede diseñar una campaña de phishing muy bien planteada para ver cómo reaccionan los empleados, lo que permite contar con más herramientas para luchar contra futuras campañas 'reales'.

Saya Nadella presentando el nuevo Bing. Omicrono

También va a servir para lo contrario, para detectar por ejemplo si un correo que recibes es un email malicioso en el que se están utilizando técnicas de ingeniería social. La IA va a ser capaz de detectar determinados comportamientos, como es la urgencia o la posibilidad de que haya una recompensa, determinados fallos ortográficos… Un tercer caso de uso sería a nivel de programación segura, incluso permitirá hacer ingeniería inversa. Cuando te llega un código, podrás darle la vuelta y saber qué funcionalidad tiene, si es maliciosa o no.

Pero no todo son buenas noticias...

No, y es que, por otro lado, también existen riesgos asociados a la inteligencia artificial. Y ahí creo que las áreas de ciberseguridad de las compañías van a tener que echárselo a la espalda e intentar hacer las cosas bien. Porque, independientemente de todo esto, las empresas tenemos el deber de desarrollar una inteligencia artificial responsable, con ética. En Microsoft llevamos trabajando desde hace 6 años en ello y tenemos una serie de principios fundamentales, pero aún así en cada compañía tendrán que trabajar si hacen nuevos modelos y los personalizan.

Los departamentos de ciberseguridad tendrán que trabajar precisamente en los riesgos. Si empiezas a alimentar tu IA para que aprenda más, ¿con qué datos lo vas a hacer? ¿Y si la IA empieza a crear sesgos, extraer información errónea o genera campañas de ciberinfluencia de forma subliminal? Como toda tecnología, la inteligencia artificial se puede utilizar bien o mal.