Imagen de archivo de un hacker encapuchado.

Voldemort, la nueva campaña de ciberespionaje mundial: así es el malware que se hace pasar por Hacienda

La campaña está personalizada para atacar a empresas de todo el mundo y no se atribuye a ninguna banda de hacker conocida.

5 septiembre, 2024 12:02La imagen de la Agencia Estatal de Administración Tributaria (AEAT) en España es un recurso constante de los ciberdelincuentes. Cada año se produce miles de mensajes en su nombre para engañar a posibles víctimas. Esta técnica no es única de este país ni se usa únicamente para robar dinero de los contribuyentes, también puede servir para espiar a empresas multinacionales de diferentes sectores como entidades aeroespaciales, de transporte y universitarias.

La empresa de ciberseguridad Proofpoint ha desvelado una importante campaña de delincuencia online que utiliza este tipo de engaño por todo el mundo. El pasado mes de agosto de 2024, los investigadores de Proofpoint identificaron una cadena de ataques que perseguía difundir un malware personalizado denominado "Voldemort".

El grupo de ciberdelincuencia detrás de Voldemort se ha dirigido a unos 18 sectores diferentes, pero casi una cuarta parte de los objetivos eran compañías de seguros. El 50% restante de los ataques se dirigía a entidades aeroespaciales, de transporte y universitarias. Empresas y organizaciones de Estados Unidos y Europa principalmente.

El objetivo sería el espionaje, más que la recaudación de dinero, pero utilizan técnicas similares que los hacker que persigue una retribución por sus ataques. Una campaña de phishing con la que atraer a la víctima para inyectar un malware en su ordenador con el que robar información clave.

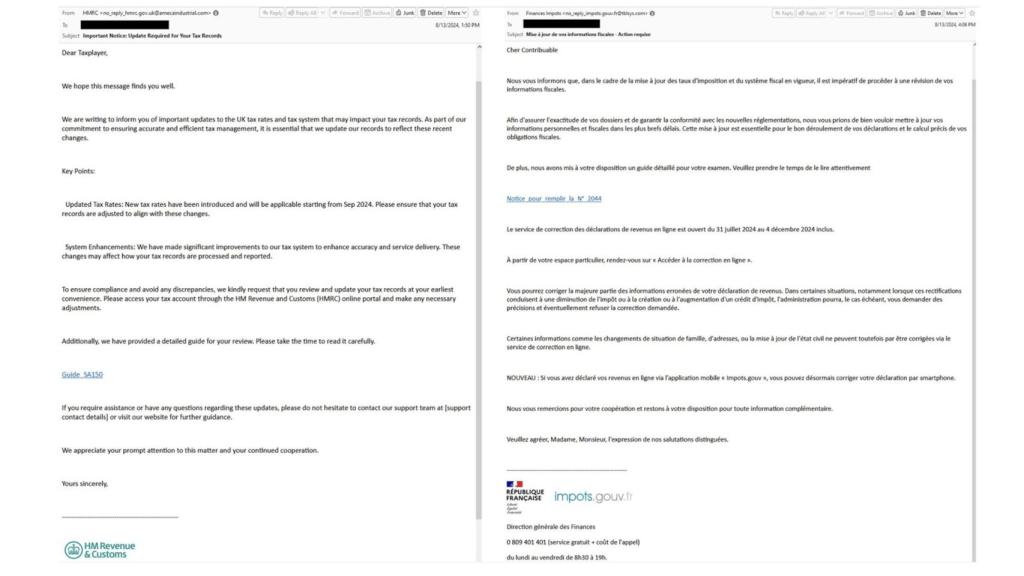

Esos mensajes de la primera fase fijen tener como emisor instituciones fiscales de diferentes países y notificaban a los destinatarios cambios en sus declaraciones de impuestos. Por ejemplo, los piratas informáticos se hicieron pasar por la agencia fiscal de los EEUU (Internal Revenue Service), también de Francia (Direction Générale des Finances Publiques) o Italia (Agenzia delle Entrate). En el informe no se menciona España.

Ejemplo de correos falsos con sellos de agencias tributarias Omicrono

La investigación detectó, a partir del 5 de agosto, más de 20.000 mensajes que afectaron a más de 70 organizaciones de todo el mundo. La actividad fue creciendo, durante la primera ola de mensajes se lanzaron unos pocos cientos a diario, pero el 17 de agosto se detectó un pico de casi 6.000 mensajes en total.

Los investigadores inicialmente sospecharon que la actividad podía ser un equipo rojo, el departamento destinado a actuar como un atacante para detectar las vulnerabilidades del sistema y reforzarlo antes que los verdaderos cibercriminales. Sin embargo, el gran volumen de mensajes y el análisis del malware indicaron rápidamente que se trataba de un actor de amenazas.

Cada señuelo estaba personalizado y escrito en el idioma de la autoridad suplantada. Un dato curioso, es un error a la hora de mandar los mensajes falsos. Explican los investigadores que los cibercriminales dirigían los correos por el país de residencia de las víctimas, en lugar del país en el que opera la organización a la que pretendían atacar. Por ejemplo, ciertos objetivos de una organización europea multinacional recibieron correos electrónicos en los que se suplantaba a la agencia fiscal de EEUU porque su información disponible públicamente los vinculaba con el país americano.

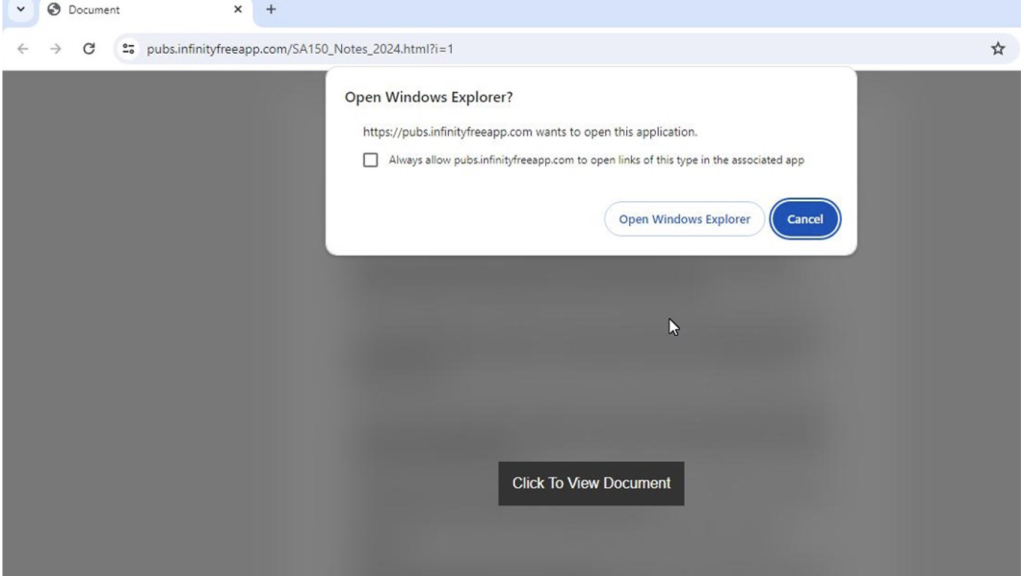

A pesar de ese fallo, los mensajes eran elaborados. Incluso se enviaron emails desde dominios presuntamente comprometidos; los ciberdelincuentes incluían el dominio real de la agencia tributaria en la dirección de correo electrónico. Los mensajes contienen URL de caché de Google AMP que redireccionan a una página de destino alojada en InfinityFree.

Captura de enlace que redireccionan a InfinityFree Omicrono

A través de ese engaño, se procedía a difundir el malware espía. Voldemort tiene capacidades para recopilar información y lanzar cargas útiles adicionales. La cadena de ataque de Voldemort tiene una funcionalidad inusual y personalizada que incluye el uso de Hojas de cálculo de Google para comando y control (C2) y el uso de un archivo de búsqueda guardado en un recurso compartido externo.

Proofpoint no atribuye esta actividad a un actor de amenazas conocido. "Los actores cibercriminales, utilizaron malware personalizado con características inusuales que actualmente solo están disponibles para los operadores y que no se utilizan de forma abusiva en campañas generalizadas, así como un objetivo muy específico que normalmente no se ve en campañas con motivaciones económicas" dicen los investigadores.