Sala de cirugía Omicrono

Así se hackea a un hospital: "Pueden entrar hasta en las máquinas de rayos X"

Los hackeos a hospitales y a otras infraestructuras críticas están aumentando de forma considerable en los últimos meses y pueden llegar a suponer un verdadero caos.

7 noviembre, 2020 01:59Noticias relacionadas

Las normas de seguridad a las que se tienen que acoger las infraestructuras críticas son de primerísimo nivel. Para ello, en España existe el CNPIC, un organismo que vela por la seguridad de algunas de las más sensibles y las propias empresas ponen todos los recursos posibles para evitar que delincuentes puedan entrar en sus instalaciones. Y es que del mismo modo que existen controles de acceso físicos, el plano virtual no debe descuidarse lo más mínimo o terminarán por aprovecharlo.

Los hospitales también forman parte de estas infraestructuras críticas. En gran parte por la sensibilidad de los datos que se almacenan en los servidores, cuya filtración o robo corresponde con una de las infracciones más graves de la Ley de Protección de Datos.

Para ello, las compañías sanitarias y hospitales recurren a herramientas sofisticadas de vigilancia. Una buena monitorización se traduce en un control importante de daños y en poder atajar a tiempo un ataque directo. Justo a eso se dedica la compañía española Pandora FMS, con 15 años de experiencia en el sector, que se está encargando de monitorizar los hospitales de las localidades madrileñas de Alcorcón y Torrejón de Ardoz.

Hospitales 'blindados'

Los ataques informáticos dirigidos a hospitales se han incrementado de forma alarmante en los últimos años. Precisamente, en enero de este 2020 el Hospital de Torrejón, en el que ahora trabaja Pandora FMS, sufrió un ataque informático muy grave que logró infectar con un virus una parte importante de los sistemas. El hospital, a partir de ese momento, sufrió un 'apagón' y quedó desconectado de la red.

Placa de rayos X Omicrono

Lo que logró paralizar el hospital fue un ataque de ransonware, un tipo de infección informática que cifra todo el contenido almacenado en los discos duros de ordenadores y servidores. Cuando cualquier usuario intenta entrar a su ordenador, se encuentra con un mensaje informándole del 'secuestro' de la información y la posibilidad de arreglarlo pagando una cantidad de dinero determinada; normalmente en criptomonedas, para no dejar rastro.

"Los delincuentes lo que buscan es dinero", así resume la motivación de los ataques Sancho Lerena, CEO y fundador de FMS Pandora. También apunta a que los ataques recientes siguen patrones muy similares. "Prácticamente todos son ataques por phising, es decir, ataques de ingeniería social". Por ejemplo, recibir en la cuenta de correo del trabajo un email de una cuenta haciéndose pasar por una persona o empresa. Dentro de ese correo puede haber un archivo infectado que desate el caos.

FMS Pandora es como la cabina de mandos de un avión adaptado a la seguridad informática. Así lo definen los propios creadores. Su trabajo es monitorizar hasta el más mínimo cambio en cualquier tipo de infraestructura de servidores, ordenadores... Y máquinas de diagnóstico -como la de Rayos X- si aplicamos el caso de un hospital.

Paneles de control de FMS Pandora Omicrono

"Todos los sistemas de control tienen una cierta inteligencia, controles dinámicos. Nos pueden decir cuándo algo va mal". Por ejemplo, controlar el número de accesos a una aplicación o el de usuarios utilizando una cierta herramienta. "Si normalmente hay 20 usuarios conectados a una aplicación específica y de pronto el sistema detecta que hay 200, es que algo va mal".

Lo mismo ocurre en un ordenador infectado con ransomware. "Podemos observar que el ordenador tiene un comportamiento anómalo en el uso del procesador y demasiadas lecturas al disco duro". Cuando eso ocurre en decenas de máquinas es que la infraestructura está sufriendo un ataque.

"Hay muchas organizaciones que tienen tal infraestructura que realmente no saben lo que tienen y están ciegos. Nosotros ponemos ojos a todos los componentes esenciales del sistema", nos ha contado Sancho Lerena. Con este análisis pormenorizado y en tiempo real, el equipo de seguridad informática es capaz de saber el alcance del ataque. Desde que el sistema de FMS Pandora observa que algo va mal y se avisa, se puede hacer un seguimiento de cómo se ha distribuido el virus o el ataque y conocer de la forma más precisa la gravedad.

Sancho Lerena Omicrono

Pandora FMS crea un mapa de todos los recursos IT que forman parte de una infraestructura. Desde puestos de ordenadores individuales, servidores, routers, portátiles, puntos de acceso, pantallas informativas, máquinas de diagnóstico... Todo dispositivo conectado está recogido en ese mapa al que puede tener acceso el responsable de la red.

Propagación de virus

El supuesto que Sancho Lerena nos plantea es una metodología de ataque muy común. Un correo con un archivo malicioso que aparentemente "cuando lo abrimos no hace nada" y que, llegada la noche, comienza a trabajar en la infección. "El virus rastrea todos los ordenadores conectados a él y distribuye el virus y esos a su vez a otros". Hoy en día, con la enorme cantidad de dispositivos conectados a la red el virus termina por infectar a toda la infraestructura en poco tiempo.

"En el momento que se produce la infección, si estamos monitorizando y tenemos una alerta por uso intensivo de disco duro y procesador, podemos saber qué ordenadores están incubando el virus". Si en ese momento hay personal visualizando el estado de la red, puede darse cuenta de que algo no va bien y actuar inmediatamente. "Puede comenzar a desconectar equipos de la red que todavía no se han infectado" y cortar el ataque.

FMS Pandora

"Si nos ponemos en el peor de los casos donde el sistema está totalmente infectado, los técnicos tendrán que ir recuperando máquinas e instalando copias de seguridad". FMS Pandora también sirve en estos casos. Al monitorizar los servidores, da información de las fechas de las últimas copias de seguridad para tenerlas actualizadas. "El tiempo de recuperación pueden ser de 1 o 2 días. Si no tienes copias de seguridad, no sabes por dónde ha entrado ni el alcance, el personal técnico está ante un problema muy importante", apunta Sancho Lerena. Y la recuperación se puede dilatar durante semanas lo que se traduce en unas pérdidas económicas importantísimas.

Infraestructuras críticas

Además de los hospitales, existen infraestructuras críticas como aeropuertos, centrales eléctricas, de suministro de agua u organismos públicos que requieren de medidas extras para la protección. "El principal motivo que empuja a los cibercriminales a dirigir sus ataques contra este tipo de infraestructuras reside en que la prestación de estos servicios está cada vez más ligada a las redes y sistema de información, debido al tratamiento tan intenso que realizan de los datos así como a la creciente automatización", según indica Mario García, director general de Check Point para España y Portugal, una compañía especializada en ciberseguridad.

La conexión a Internet, tal y como apunta García, es una puerta a infecciones y ciberataques que ponen en peligro el funcionamiento de estas instituciones básicas. Uno de los puntos clave, según Check Point, es la antigüedad de los sistemas que se utilizan en estas compañías e instituciones. La actualización de algunos componentes puede significar el corte del suministro o del servicio esencial, pero es todavía más peligroso contar con sistemas anticuados con agujeros de seguridad importantes.

Torres de refrigeración de una central nuclear Omicrono

También requieren una especial atención los dispositivos de Internet de las cosas (IoT, en inglés) que tendrán un impulso importante con el despliegue de las redes 5G y pondrán dispositivos electrónicos conectados donde no los había. "El hecho de que cada vez haya más dispositivos conectados a una misma red aumenta el riesgo de brechas de seguridad", aseguran desde Check Point.

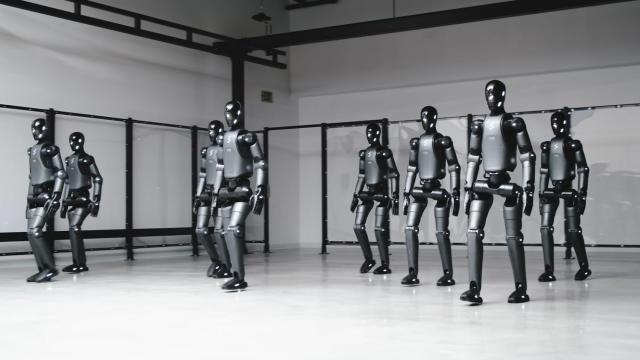

En infraestructuras menos críticas, como en nuestras casas, también estamos expuestos a un nivel de peligrosidad directamente proporcional a la cantidad de dispositivos 'sensibles' conectados. Hace unos meses estuvimos charlando con Alias Robotics, una compañía del País Vasco especializada en la seguridad de robots que ya está trabajando en los dispositivos domésticos. "Para un robot de cocina es muy sencillo saber cuándo el usuario tiene la mano dentro y, si es hackeado, puede encender en ese momento las cuchillas".