El Tesla Model X es probablemente el modelo menos popular en España del fabricante de coches eléctricos; es comprensible, ya que es un SUV de lujo dirigido a un público muy diferente al del reciente Tesla Model Y.

Aún así, es preocupante el último estudio del investigador belga Lennert Wouters, que demuestra lo fácil que es acceder a uno de estos coches sin necesidad siquiera de obtener la llave o saber nada de la víctima.

Los Tesla destacan por ser más 'inteligentes' de lo que es habitual en el sector; es gracias a eso que llevan años permitiendo el control desde el móvil o el uso de llaves digitales que sustituyen a las físicas.

Tesla Model X hackeado

Sin embargo, esa dependencia de los sistemas inteligentes del coche supone que los errores tienen el potencial de ser mucho más graves; por ejemplo, que un desconocido pueda usar la conexión Bluetooth para desbloquear el coche.

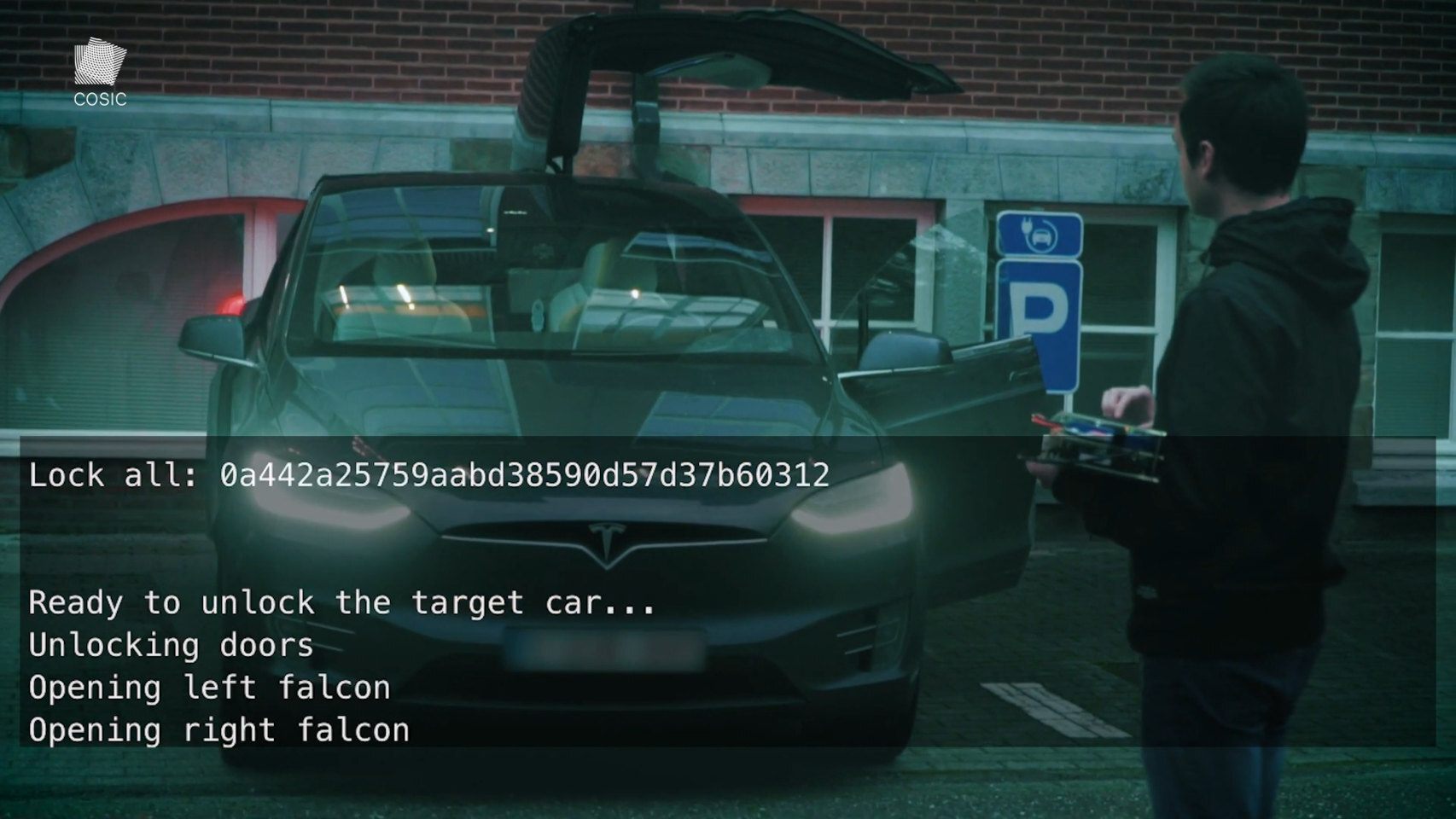

El proceso para abrir las puertas dura sólo 90 segundos, y a partir de ahí es fácil tomar el control, arrancar y robar el vehículo; parece sorprendente, pero eso es porque aunque la ejecución del ataque es muy sencilla, el ataque en sí no lo es y requiere mucha preparación y una importante inversión monetaria.

El ataque depende de una serie de vulnerabilidades descubiertas por Wouters en el Tesla Model X y su sistema de apertura sin llave; por separado, cada vulnerabilidad no es importante, pero Wouters se dio cuenta de que si las aprovechaba todas podía saltarse la seguridad del coche.

El ataque hacker al Tesla Model X empieza sólo con acercarse al coche

El ataque empieza obteniendo el número de identificación del coche, que se puede ver a través del parabrisas sin necesidad de abrirlo; además, el atacante debe saber quién es el propietario del coche y mantenerse a unos cuatro metros y medio de la víctima, con el objetivo de capturar las señales de radio únicas para su coche.

El hardware necesario para realizar este ataque está disponible públicamente, pero no es barato ni pequeño. El dispositivo está basado en un ordenador Raspberry Pi, con módulos conectados para capturar y descifrar la señal; en total, supone una inversión de unos 250 euros, además de usar un smartphone. Aunque es muy grande, cabe en la mochila y no es necesario sacarlo durante mucho tiempo.

Cómo lo ha conseguido

El ataque consta de dos pasos. Primero, es necesario interceptar la señal de la llave usando Bluetooth, ya que el Tesla se puede desbloquear también con la app oficial. Pero abrir las puertas es sólo el principio; los Tesla no arrancan si no detectan la llave en el interior. Para engañar al sistema, es necesario conectar el ordenador directamente a un puerto oculto en el salpicadero, para indicar al coche que todo está correcto y que puede ser arrancado.

Es sorprendente que estos ataques funcionen, porque son los más obvios; y de hecho, Tesla y otros fabricantes ya tienen muchas medidas para evitarlos; son posibles sólo gracias a pequeños fallos que se pueden aprovechar si se sabe lo que se hace.

Ataque hacker contra un Tesla Model X

Wouters avisó a Tesla el pasado mes de agosto de las consecuencias de estas vulnerabilidades; aunque la compañía no ha realizado ninguna declaración pública al respecto, como es habitual por otra parte. Tesla es famosa por no invertir en publicidad, y su departamento de relaciones públicas cerró el pasado octubre; Elon Musk prefiere usar su cuenta de Twitter para informar de novedades. También es en Twitter donde a principios de año ofreció un millón de dólares para quien pudiese hackear un Tesla, como parte de un evento especial.

El investigador ha hecho público los resultados de su estudio porque ha recibido confirmación de que esta misma semana será lanzada una actualización que resolverá estos problemas, que tardará aproximadamente un mes en llegar a todos los vehículos vendidos. Además, Wouters no ha publicado el código fuente ni los detalles técnicos del ataque para evitar que sea copiado antes de que la mayoría de coches pueda ser actualizada.