Teléfonos móviles Omicrono

Las redes móviles de los años 90 y 2000 tenían puertas traseras de forma deliberada

El estándar de cifrado GEA-1, usado en las redes 2G y 3G de los años 90 y 2000 fue diseñado de forma menos segura deliberadamente, introduciendo puertas traseras.

18 junio, 2021 17:31Noticias relacionadas

Hoy en día la conciencia sobre la ciberseguridad es mucho más profunda. Pero en los años 90 y 2000 no teníamos los estándares de los que disfrutamos actualmente. De hecho, hay indicios de que podríamos haber estado más expuestos de lo que imaginábamos, ya que un nuevo estudio revela que las redes móviles que usamos en dichos años eran muy poco seguras.

Tanto, que de hecho tenían una seguridad reducida de forma deliberada. Así lo afirma el estudio Cryptoanalysis of the GPRS Encryption Algorithms GEA-1 and GEA-2, realizado por investigadores de diversas universidades ubicadas en Alemania, Francia y Noruega. Este estudio relata cómo los estándares de encriptación GEA-1 y GEA-2, usados en las redes móviles 2G y 3G, fueron diseñados con puertas traseras adrede.

Su seguridad estaba limitada aposta, con una protección deficiente que permitía realizar ataques espía en conexiones de datos que usaran estos estándares. Así, los atacantes podían obtener claves completas usando una simple red de ordenadores conectados.

Poca seguridad y puertas traseras

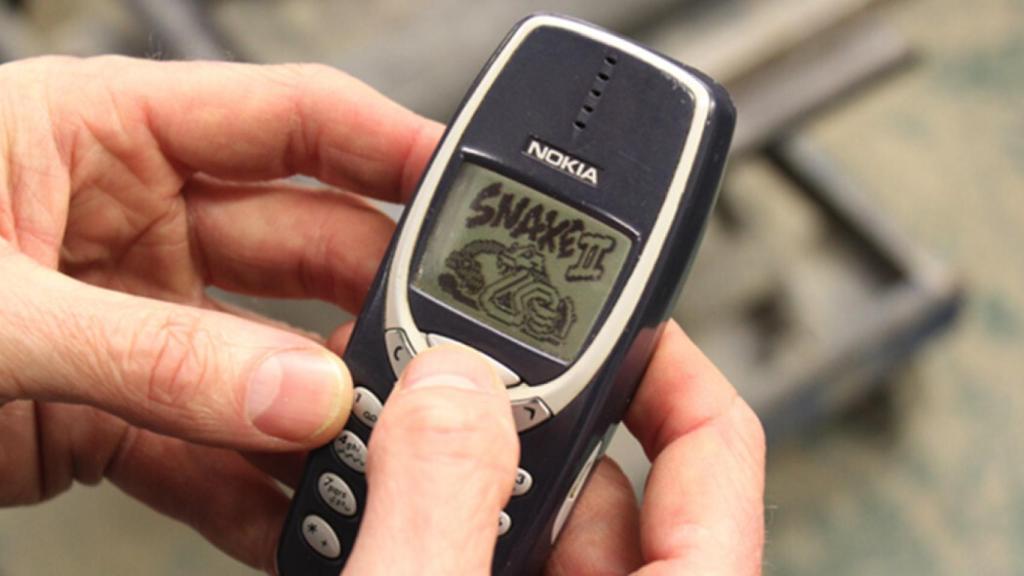

nokia 3310.

Una fuente anónima reveló a los investigadores que los algoritmos de cifrado GEA-1 y GEA-2 se diseñaron con menor seguridad de forma deliberada. Tanto GEA-1 como GEA-2 son algoritmos de cifrado que se usaron en redes GPRS, es decir, los estándares usados en redes GSM (2G y 3G) que se popularizaron en los 90 y principios de los 2000.

Para garantizar la seguridad de los datos transmitidos a través de estas redes, los estándares GSM debían incluir estos algoritmos de protección, y estos eran los únicos existentes en esos momentos. GEA-1 prometía una protección de 64 bits, pero los investigadores han descubierto que este era capaz de ejecutar una protección de 40 bits.

Teléfono obsoleto.

En términos de seguridad, esta era una reducción bastante importante. Tanto, que la seguridad de 40 bits ofrecía una protección insuficiente; el propio diseño de GEA-1 y la forma en la que se subdividían las claves del cifrado hacía que este sistema fuera fácilmente hackeable si se tenían los conocimientos adecuados.

En la práctica y de nuevo según el estudio, era posible escuchar toda la comunicación realizada en estándares GPRS, interceptando y descifrando todo el tráfico de la red móvil que usase GEA-1. Por supuesto, los investigadores han puesto sobre la mesa la posibilidad de que esto se hiciera así para realizar escuchas espía.

Teléfonos antiguos.

El diseño de GEA-1 tenía patrones poco comunes revelando que había vulnerabilidades incluidas en el propio algoritmo. Unas vulnerabilidades o 'puertas traseras' que según creen expertos como Mathew Green, investigador criptográfico de la Universidad John Hopkins, habrían sido incluidas de forma intencional en el estándar.

En el caso de GEA-2 también se descubrió que su seguridad no estaba a la altura de lo prometido, aunque no se ha encontrado una evidencia clara de que existan puertas traseras en este algoritmo. De hecho, los investigadores aseguran que este estándar "no ofrece seguridad completa de 64 bits", recomendando por el camino que se use únicamente GEA-3 y que se desarrolle sólo este estandar.

Nokia 3310.

El estudio revela que los investigadores realizaron ingeniería inversa generando parámetros aleatorios para el cifrado, tanto en GEA-1 como en GEA-2. Sus modelos de recreación eran mucho más seguros que los que se implantaron en aquellos años, y concluyeron que esto no era casualidad. "En un millón de intentos nunca nos acercamos a una instancia tan débil", aseguran los investigadores.

Y esto es grave, ya que hablamos de una era en la que la mayoría de los servicios de comunicaciones, incluyendo Internet, no disfrutaban de estándares de protección como los que disfrutamos ahora, incluyendo TLS o HTTPS. Es decir, que cualquiera que usara una red móvil con los cifrados GEA-1 y GEA-2, dependía prácticamente en su totalidad de estos cifrados.

¿Hay una explicación?

Por supuesto, tras conocer esto, algunos expertos pidieron explicaciones al ETSI, el Instituto Europeo de Normas de Telecomunicaciones, responsables de los algoritmos GEA-1 y GEA-2. Después de que el medio Motherboard preguntara al Instituto acerca de esto, ellos admitieron que las vulnerabilidades se introdujeron. Pero no se hizo en pos de espiar comunicaciones, o al menos eso dicen ellos.

Aseguran que se introdujeron estas vulnerabilidades porque las regulaciones de exportación del momento no permitían cifrados más potentes. "Seguimos las regulaciones de control de exportaciones que limitaban la seguridad de GEA-1", explican desde el ETSI. Un argumento que no ha convencido a los investigadores del estudio, que afirman que "para cumplir con los requisitos políticos, aparentemente millones de usuarios tuvieron que estar mal protegidos mientras navegaban durante años".

Esto cambió con el diseño de GEA-2; la ETSI asegura que en el momento de diseñar este nuevo algoritmo, los controles se habían suavizado. Aún con todo, desde 2013 la ETSI prohíbe que se implemente GEA-1 en todos los smartphones lanzados, siendo obligatorios GEA-2 y GEA-0.