El Español con la bandera rusa Omicrono

Por qué los hackers rusos atacan a El Español y a otras empresas tras las elecciones generales

EL ESPAÑOL, otros medios, empresas e instituciones de España han sido objetivo de hackers que quieren desestabilizar los apoyos de Ucrania.

26 julio, 2023 02:52España está en el centro de la diana de hackers prorrusos. Desde hace días decenas de empresas, instituciones como Moncloa o el Ministerio del Interior y medios de comunicación como EL ESPAÑOL, El Mundo o ABC han sufrido ciberataques que han tratado, algunos con éxito, de colapsar sus páginas webs. Detrás de esta campaña masiva está un grupo defensor del Kremlin que lleva un año atacando a los países que apoyan a Ucrania. ¿Su objetivo? Desestabilizar estas naciones desde sus puntos y momentos más sensibles.

Transportes urbanos, puertos, bancos, tribunales, instituciones del Estado, hasta empresas de reparto a domicilio figuran en la larga lista de víctimas de esta banda de piratas informáticos que se ha volcado con España en la última semana, en plena celebración de las elecciones generales. Hasta la Junta Electoral ha sufrido su azote. Desde las ciudades más grandes, hasta municipios más pequeños, NoName057, los responsables de esta ciberatividad delictiva, parecen haber recorrido todo el territorio nacional repartiendo hackeos.

Jonathan Nelson, director de inteligencia de Constella Inteligence asegura a EL ESPAÑOL-Omicrono que la incertidumbre por los resultados electorales, junto a la llegada a la presidencia de la Unión Europea por parte de España, han generado un perfecto caldo de cultivo para los ciberdelincuentes prorrusos. Su modus operandi es siempre el mismo, generar un ataque de denegación de servicio (DDoS), que consiste en enviar un gran tráfico de internet para saturar el servidor que sostiene cada web de internet.

[Hackers rusos vuelven a generar el caos: roban datos personales de Europa y agencias de EEUU]

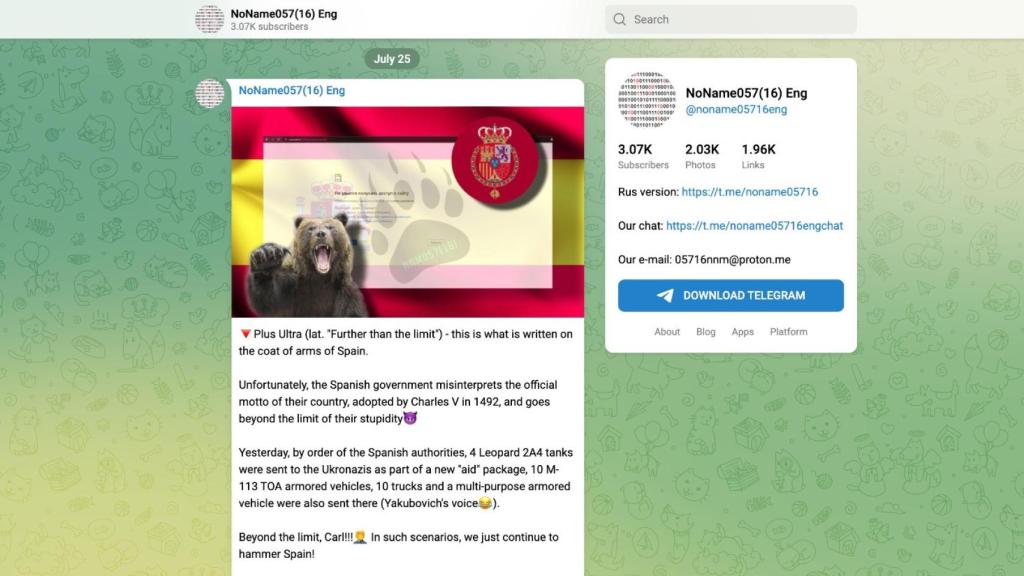

Conseguido su objetivo, la banda proclama su éxito en un canal de Telegram. "Pedro (Sánchez) ya está pagando un alto precio por participar en una guerra de poder contra Rusia" afirman en una publicación. Explica Nelson que "a través de la publicación de sus ataques, han construido una gran audiencia de la cual se aprovechan para reclutar voluntarios para otros ataques".

En el caso de El Español, a primera hora de la mañana la web empezaba a dar señales de que algo no iba bien. Los técnicos de este medio y la empresa que ha conseguido mitigar el impacto del ataque (Transparent Edge) afirman que a las 9:30 de la mañana el bloqueo había hecho efecto y aunque seguían llegando peticiones de acceso desde miles de IPS, estas ya no afectaban al funcionamiento de la web. Eso sí, pasado el mediodía, el bombardeo continuaba, explica el director de tecnología de Transparent Edge, que esta batalla puede durar hasta que los ciberdelincuentes se cansen, llegando a mantener la ofensiva durante semanas.

Objetivo: España

El domingo, en plena celebración de las elecciones generales, una campaña agresiva de ciberataques alcanzaba a las principales instituciones españolas. El primero en conocerse era contra la web del Ministerio del Interior que quedaba colapsada durante más de cuatro horas, pero no fue el único.

Captura del canal de Telegram de la banda NoName057 Omicrono

Junto a Interior, otras instituciones como Moncloa, el Instituto Nacional de Estadística (INE), la web de Correos y la Junta Electoral Central eran víctimas de la misma banda y con la misma metodología ese día. Lo que no se sabía por entonces, con toda la atención puesta en los resultados de los comicios, es que esta actividad pirata se trasladaría dos días después a algunos de los principales medios de comunicación nacionales como el periódico en el que está leyendo estas líneas, El Mundo, ABC, La Razón o Expansión, además de sectores como el judicial y varias empresas.

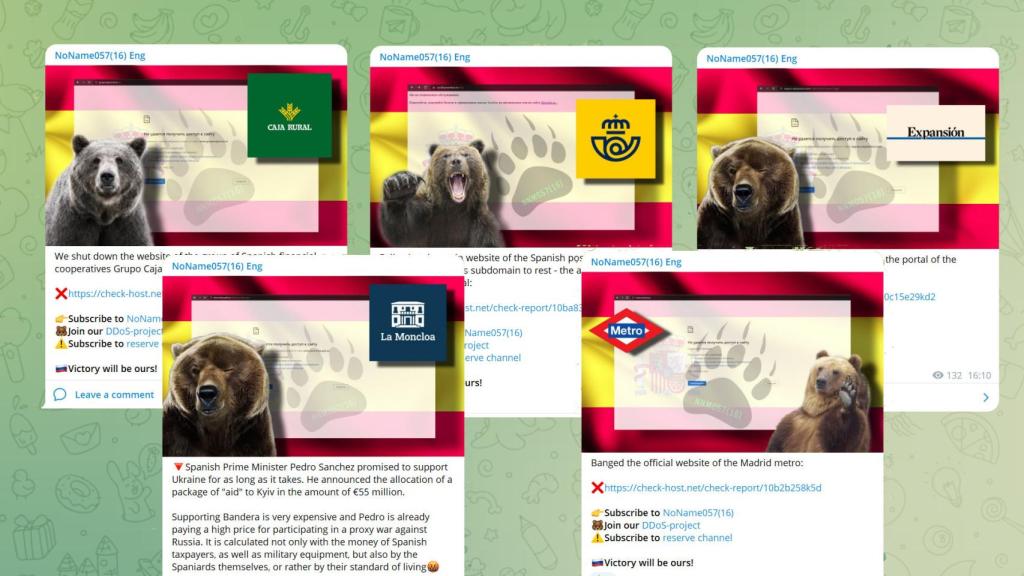

El grupo de piratas informáticos ha reconocido hasta el momento objetivos como el Ministerio del Interior, empresas públicas de transporte de Madrid, Mallorca o Barcelona, el Ayuntamiento de San Fernando, la Junta Electoral, Correos, Moncloa, el Tribunal Constitucional, Casa Real, El Mundo, Expansión, Banco Cooperativo Español, Caja Rural de Granada o empresas como Movelia. El transporte es uno de los sectores en los que más se han enfocado estos días, reclamando ataques hasta los autobuses turísticos de Madrid o empresas como Socibus o Avanza Bus.

Ejemplos de ataques reconocidos por NoName057 Omicrono

Sin embargo, fuentes del ámbito de ciberseguridad del Estado han asegurado a este medio que la lista es más larga, incluyendo a Just Eat y La Razón entre los afectados este martes 25 de julio. El Español, por el momento, no aparece en el chat de Telegram, donde algunos nombres y marcas se mencionan varias veces a lo largo de la última semana y es que los intentos de ataque pueden durar días. En las semanas posteriores son otros países los objetivos, incluida la OTAN.

Desestabilizar la democracia

El grupo Noname057 se dio a conocer en marzo de 2022, poco después de inicio de la guerra en Ucrania. Desde entonces, las empresas en ciberseguridad han advertido del uso de esta actividad informática para bloquear servicios esenciales como transportes, sistemas de tratamiento de agua, distribución de alimentos o los sistemas de defensa. Lejos de buscar un beneficio económico, los actores de los ataques actúan como mercenarios o simples voluntarios en defensa de una causa, es lo que se denomina hactivismo.

[Los hackers se ceban con la administración pública española: un 455% más de ataques en 2022]

Explica a este medio Jonathan Nelson que el objetivo principal de estos ataques es erosionar las instituciones más importantes dentro de un país para dificultar la toma de decisiones democráticas: "buscan reflejar la debilidad de las democracias Europeas, así como mantener presión sobre las mismas en el contexto de la guerra de Ucrania."

Los hackeos forman parte de una campaña de amenazas híbridas que pueden ser desde campañas de desinformación, manifestaciones o hackeos, todo acciones digitales o físicas que pueden parecer aisladas, pero están coordinadas en conjunto. "Todo indica que NoName057 deliberadamente ha concentrado sus acciones en los días previos y posteriores a las elecciones generales, un práctica habitual cuando se quiere alterar la integridad electoral de unas elecciones", detalla Nelson.

internet conexion

Se trata de bandas con importantes presupuestos, capaces de realizar hackeos lo suficientemente sofisticados como para dificultar ser detectados y rastreados, de ahí que sea tan difícil atribuir la autoría con total certeza a menos que el propio grupo reclame el ataque. Cuando las amenazas híbridas se materializan suele ser demasiado tarde, hasta entonces pasan desapercibidas a los sistemas de detección temprana de los Gobiernos y empresas.

Los efectos del ataque

NoName057 utiliza fundamentalmente redes de botnets por los infostealers Redline y Bobik, es decir, troyanos residentes que infectan ordenadores para, en primer lugar, extraer información personal del usuario, y en segundo lugar, instalar programas de forma remota con los que realizar los ataques DDOS. "Incluso han puesto a disposición del 'público' un software que se puede instalar, con el fin de quedar 'contagiado por la causa', cuenta Nelson.

Fuentes del ámbito de la ciberseguridad del Estado sostienen que es una de las amenazas más fáciles de parar de cuantas emplean estos grupos de piratas próximos a la inteligencia del Kremlin. Sin embargo, a veces surten efecto dada la carencia de escudos de algunos espacios digitales.

Cuando los servidores de Noname057, dan la orden a sus soldados virtuales la víctima solo ve una avalancha de peticiones desde IPS comunes. Los sistemas de seguridad deben ir aprendiendo sobre la marcha a detectar a esos usuarios "zombie", como los denomina Nelson, lo que requiere un tiempo muy valioso para la empresa. El impacto del ataque se traduce en un coste financiero que pagan las empresas por el tráfico usando por su servidor, aunque no sea legítimo; también acaban penalizados en los buscadores por el tiempo que han permanecido bloqueados. A esto hay que sumar pérdida de reputación y otros efectos en el sistema por el caso generado.

Es muy posible, afirman desde Costella Intelligence que las campañas continúen con distintos niveles de intensidad. "En cualquier caso la mejor respuesta es la de mitigar su impacto, recuperar los servicios de forma rápida y levantar los niveles de alerta a la vez que dejar que las fuerzas y cuerpos de seguridad identifiquen y persigan a los autores". Solo tras un exhaustivo análisis forense se acaba dilucidando la responsabilidad de muchos ataques.