Fotomontaje con empresas españolas afectadas por un hacker. Omicrono | EFE | iStock

Así es cómo los criminales informáticos pueden atacar a las compañías españolas para robar los datos de sus clientes

En las últimas semanas se han sucedido ataques a Santander, Telefónica e Iberdrola, grandes empresas que pueden tener diferentes vías de exposición.

El mercado empresarial está sufriendo el azote de ciberataques que buscan hacerse con los datos de sus clientes. En España se han vivido, solo en los últimos semanas, ataques cibernéticos de gran calibre a firmas españolas como Iberdrola, Telefónica y Santander, que han dejado un saldo de más de 700.000 afectados conocidos en conjunto. Una situación llamativa por la consecución de los mismos así como la puntería estratégica de los ciberdelincuentes.

El caso más llamativo y reciente es el de Iberdrola. Un ataque hacker producido entre los días 5 y 7 de mayo tuvo como objetivo uno de los proveedores de la compañía, lo que en palabras de Iberdrola supuso "el acceso parcial a información" de algunos usuarios. Datos importantes que incluían nombre, apellidos, número de DNI o datos de contacto.

El móvil para llevar a cabo estos ataques suele ser siempre el mismo: económico; sin embargo, ¿cómo atacan los hackers a empresas de este calibre? Existen una serie de riesgos y brechas de seguridad que permiten a los hackers colarse en las empresas.

Cómo se cuelan los hackers en empresas

Lo primero que se pone de manifiesto en estos casos es la propia gravedad de los ataques, que dan buena cuenta de lo profundo que penetran los ciberdelincuentes en los sistemas que guardan los datos privados. Los casos de Iberdrola, Telefónica y Santander vividos estos días son un reflejo, tanto por el número de clientes afectados como por la importancia de los datos afectados.

El hackeo de Telefónica, que pudo haberse llevado a cabo el pasado mes de marzo, afectó potencialmente a unos 120.000 clientes y empleados de la propia compañía. Los atacantes aseguraron en foros especializados para hacking que habían accedido a una base de datos que contenía 2.676.108 registros con información, sobre todo, de clientes de Telefónica. Por suerte, no se habrían tocado datos sensibles.

Banco Santander

Por otro lado, está el ataque al Santander, que basa su gravedad en la extensión de la brecha de seguridad. La entidad bancaria sufrió "un acceso no autorizado" a una base de datos alojada en un proveedor, que permitió que se accediese a información de clientes ubicados en España, Chile y Uruguay. También se pudo acceder a información de empleados y exempleados del grupo empresarial.

Con esta información se deduce que los ataques a estas empresas fueron extensos, y que hicieron mella directamente en las bases de datos de estas compañías. Este es uno de los factores principales de los muchos que pueden permitir la entrada de los hackers a las entrañas de una firma empresarial. De hecho, las bases de datos y sistemas similares suelen ser una excelente puerta de acceso.

[Los datos genéticos de millones de personas, a la venta por 10 dólares: hackeo al gigante 23andMe]

Muchas de las filtraciones masivas de datos provienen, precisamente, de estas bases de datos que en muchos casos acaban expuestas y desprotegidas por las empresas. En enero de este mismo año tuvo lugar la filtración más grande de la historia, con 26.000 millones de registros que provenían de bases de datos de forma privada, brechas reindexadas y compiladas, etcétera.

Otro ejemplo, en abril, involucró a la World-Check, una base de datos de detección que incluye millones de registros de individuos y organizaciones relacionadas con delitos financieros. Atacantes cibernéticos amenazaron con filtrar la lista de datos al completo y hacerlos completamente públicos; el hackeo tuvo su origen en un ataque dirigido a una firma en Singapur que tenía acceso a la base de datos.

Representación de ciberdelincuente. Omicrono

Los ataques de Iberdrola o World-Check reafirman otra de las estrategias seguidas por los hackers, que consiste en atacar a empresas o proveedores relacionados con entidades más grandes que tengan una cantidad menor de recursos pero que posean acceso a datos valiosos de las mismas. El correo que mandó Iberdrola a sus clientes afirmaba que el ciberataque lo había sufrido uno de sus proveedores. Estas son brechas causadas a terceros, y no a las entidades principales como tal.

Si por el contrario los atacantes quieren penetrar directamente en los sistemas de las compañías más grandes y atacar a sus sistemas, la cosa no mejora. Las empresas afectadas no son impenetrables, y en este sentido entran factores tanto humanos como tecnológicos que los hackers saben explotar en muchos casos de forma excelsa.

Factores humanos

En el lado de los factores humanos tenemos muchos ejemplos. Uno de los menos conocidos se basa en la llamada ingeniería social. Los atacantes suelen estudiar e investigar a los empleados de las compañías que desean hackear, y recurren a tácticas sociales para engañar o manipular a estos trabajadores con la esperanza de conseguir o bien sus credenciales o bien que infecten ellos solos los sistemas.

Oficinas en una empresa.

No siempre es cosa de los hackers. El error humano o la maldad humana también están sobre la mesa. En el primer caso, los empleados pueden sencillamente cometer errores que comprometan la seguridad de la empresa; perder dispositivos de seguridad vitales para su desempeño laboral, publicar información confidencial involuntariamente... depende, lógicamente, de cada caso y cada empresa.

En el segundo caso, por otro lado, pueden ser trabajadores descontentos o malvados los que abran las puertas a los atacantes. En ocasiones, con motivaciones monetarias de por medio o de venganza. Esto lógicamente es algo arriesgado, y plantea al empleado la posibilidad de que la empresa o las autoridades tomen represalias contra él.

[El insólito robo millonario que engañó a un empleado: usó un filtro con la cara de su jefe]

Incluso existe la posibilidad de que estos errores estén directamente relacionados con la mala formación o el desconocimiento del propio empleado. Algunas compañías no forman suficiente a sus trabajadores en materia de seguridad, haciendo que sean más susceptibles de provocar problemas de esta índole.

Muchos de los métodos que entrarían en los factores humanos son los mismos que los atacantes usan para estafar a usuarios individuales. Por ejemplo, los atacantes suelen usar el phishing o spear phishing para engañar a empleados para que estos revelen sus credenciales o descarguen software malicioso.

Factores tecnológicos

De nada sirve tener a los empleados mejor preparados o más bienintencionados si la parte tecnológica no está cubierta. La ciberseguridad es un aspecto vital para cualquier compañía que depende directamente de sus sistemas para protegerse. Las llamadas vulnerabilidades en sus sistemas, ya sean a nivel de hardware como de software, son explotadas de forma habitual por los atacantes conscientes de ellas.

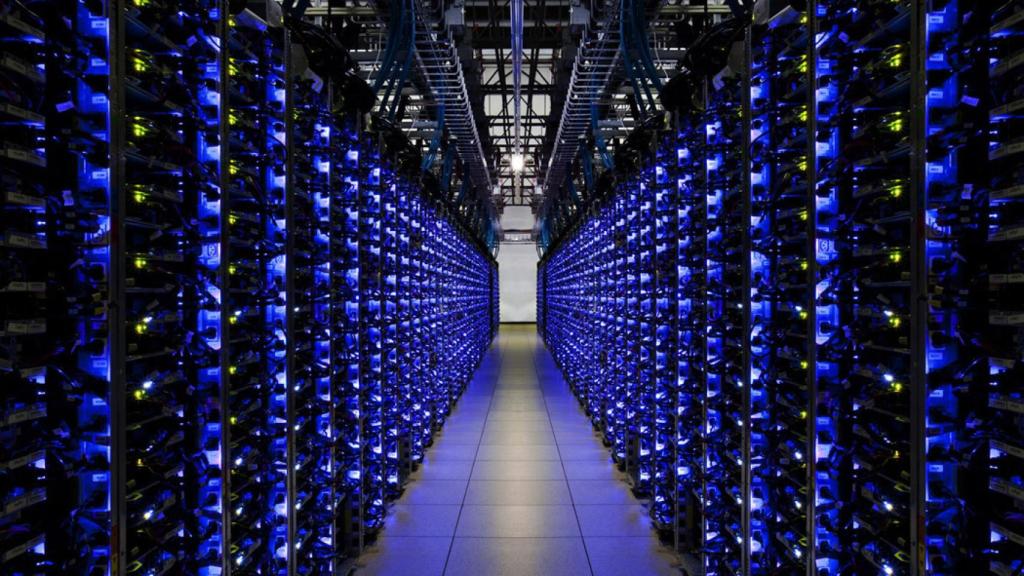

Servidores de Google.

También está el asunto de la seguridad propia del sistema, usualmente alejada de las vulnerabilidades más técnicas. Contraseñas débiles, credenciales de acceso fácilmente adivinables o escasez de capas de seguridad en los sistemas de autentificación de los empleados también son buenos ejemplos de caminos que los atacantes toman para cumplir sus delitos.

Por ejemplo, un ciberdelincuente puede acceder a los sistemas de la empresa en cuestión a través de sus redes, como la red WiFi, en caso de que esta no sea lo suficientemente segura o esté desprotegida. Basta con que el delincuente consiga infectar los equipos que usan los empleados usualmente para introducir todo tipo de software malicioso y así hacerse con el control de dichos sistemas. Las infecciones por malware son uno de los métodos más usados por los hackers habitualmente.

Conexiones de un servidor.

Por último, no se puede obviar el uso de la inteligencia artificial, promovido en su mayoría por el auge de esta tecnología sucedido en los últimos meses. La tecnología deepfake que emula la voz y rostro de usuarios en concreto ya ha sido aprovechada para ejecutar robos millonarios en países como Hong-Kong.

El dinero, la clave

El auge de los ataques cibernéticos a escala militar vistos en los últimos conflictos bélicos puede sembrar la idea de que estos atacantes tienen motivaciones políticas para atacar a compañías de distinta índole. Por supuesto hay muchos casos que efectivamente se mueven por razonamientos políticos o geoestratégicos, pero la mayoría se mueven por el dinero.

[Sony, hackeada: un grupo de ciberdelincuentes ruso asegura haber entrado en "todos sus sistemas"]

Fuera de las fronteras españolas existen casos de ataques de suma importancia que dejan claras las motivaciones de estos hackers, ya sean grupos de varios atacantes o ciberdelincuentes individuales. El más sonado es el ejemplo del GTA VI o Grand Theft Auto VI, uno de los títulos más esperados de la última década y cuyo código fuente se filtró a manos de un joven ciberdelincuente. Por supuesto, el hacker ofreció estos datos en foros especializados a la espera de un buen postor que los comprase.

Tanto es así que los métodos que aprovechan los hackers van ligados en ocasiones intrínsecamente a las motivaciones monetarias de estos grupos. Algunos de los hackeos más recientes han usado la famosa táctica del ransomware, que secuestra equipos enteros de organizaciones y empresas exigiendo un pago (usualmente en criptomonedas) para desbloquear sus datos.

Oficina de Sony en Japón. iStock

La idea es sencilla en este sentido: robar información, ya sea en forma de datos o credenciales privadas para realizar otros ataques y vender el contenido sustraído a las empresas. Una información que en la mayoría de situaciones acaba siendo usado para realizar campañas de estafas a los usuarios a través de distintos canales de comunicación, ya sean correos electrónicos, WhatsApps, etcétera.

En relación a estas motivaciones, los recientes estudios muestran la tendencia de los ciberatacantes a realizar menos hackeos pero más caros, con la intención de focalizar sus esfuerzos en grandes empresas. Así lo relata el estudio El estado del ransomware 2024, de la empresa de ciberseguridad Sophos, que precisa que la tasa de empresas afectadas por este tipo de hackeos ha bajado del 66% en 2024 al 59% en 2024.

Hackeo

Lo mismo ocurre en España; de acuerdo con el informe del 2023, la tasa de empresas españolas que han sufrido ataques por ransomware bajó del 77% al 59%. En contrapartida, el documento especifica que los rescates para desbloquear los equipos afectados han subido de media de los 400.000 dólares de 2023 a los 2 millones de este año.

A nivel general, el pago promedio de estos rescates se habría multiplicado hasta un 500% en este mismo período. No debemos olvidarnos de los costes de recuperación de estos sistemas que también han ascendido. En 2023 la cifra se contabilizaba en torno al millón de euros; hoy en día, estos costes suman 2,73 millones de dólares de media.