google-seguridad

Descubren que una gran cantidad de las conexiones HTTPS se hacen con certificados falsos

Noticias relacionadas

- Cuando veas porno vigila la puerta... y la privacidad: Google y Facebook saben lo que ves

- Estados Unidos multa a Facebook con 5.000 millones por sus escándalos de privacidad

- La moneda de Facebook aún no ha salido y ya tiene un poderoso enemigo: Donald Trump

- El nuevo documental de Netflix busca la verdad de los escándalos de privacidad de Facebook

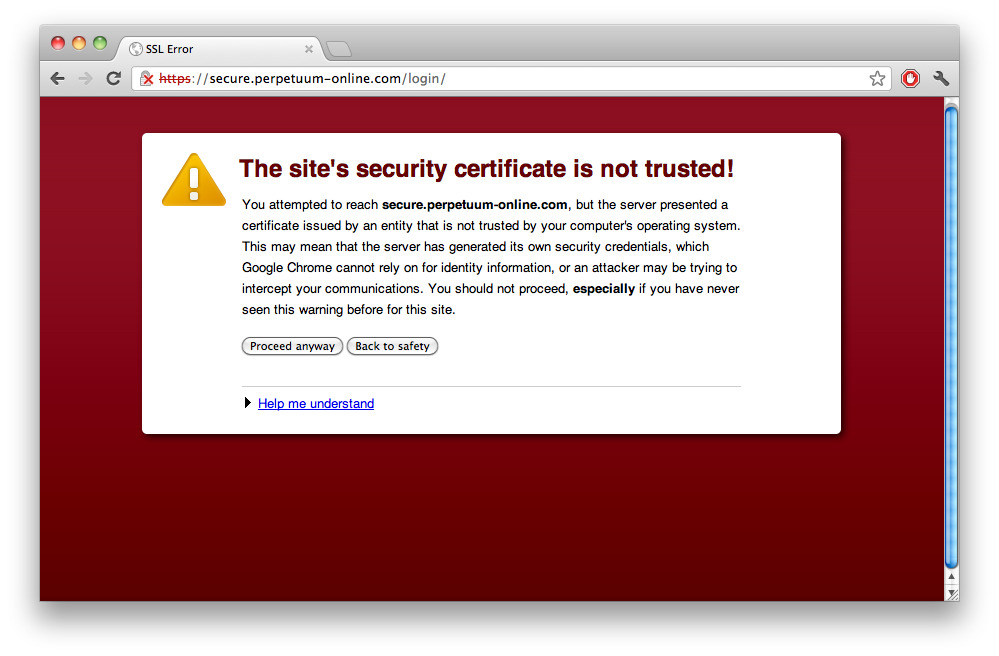

Las conexiones HTTPS ya estaban bajo sospecha por el descubrimiento del bug Heartbleed, pero la realidad es que incluso sin él los atacantes son capaces de engañar a los navegadores web y hacerse pasar por páginas web que no son. Sin embargo hasta ahora no conocíamos con exactitud el alcance real de este tipo de ataques, consistentes en crear certificados falsos que garantizan al navegador y al usuario que están visitando la página web que realmente quieren visitar.

Ahora un estudio conjunto realizado por científicos de la Universidad Carnegie Mellon y Facebok ha revelado la gran cantidad de conexiones falsas a sitios de phishing que los usuarios de todo el mundo realizan sin saberlo; estos sitios son creados normalmente con el propósito de obtener los datos personales de los usuarios, entre los que puede haber datos de tarjetas de crédito.

Miles de conexiones falsas al día

Según este estudio, de 3.45 millones de conexiones dirigidas a Facebook, el 0.2% de ellas se establecieron usando certificados falsos; parece un porcentaje bajo, pero si decimos que eso son 6.845 conexiones falsas la cosa cambia. Si extrapolamos esos datos a los millones de conexiones seguras que se realizan todos los días no solo a Facebook, sino a todo tipo de páginas web, estamos ante cifras enormes y preocupantes.

certificado

¿Cómo se distribuyen estos certificados falsos? Normalmente los certificados pasan controles antes de ser incluidos en los propios navegadores web, aunque en ocasiones han fallado o provienen de fuentes sospechosas. Además, programas como antivirus y cortafuegos pueden añadir sus propias listas; de hecho se comprobó que la inmensa mayoría de los ordenadores que se conectaron con credenciales falsos tenían instalado un antivirus de compañías como Bitdefender o Eset.

“Deberíamos tener cuidado con atacantes profesiones que son capaces de robar las claves privadas de los certificados de creadores de antivirus, lo que esencialmente les permitiría espiar a los usuarios de estos (ya que el cliente [Ndt: navegador web, p.e.] confiaría en el certificado raíz del antivirus” Investigadores de la Universidad Carnegie Mellon

También son peligrosos los programas que incluyen adware o malware, que pueden introducir sus propios certificados para meter publicidad en páginas cifradas o para conseguir nuestros datos.

Fuente | Ars Technica | Analyzing Forged SSL Certificates in the Wild (pdf)