ethernet-usb

El último método para robar tus datos: un adaptador USB Ethernet

La última forma de robarnos datos implica hacerse pasar por un adaptador USB Ethernet, y es tan sencillo que resulta obsceno.

8 septiembre, 2016 09:33Noticias relacionadas

Seguro que alguna vez has utilizado un adaptador USB Ethernet para conectarte a la red de redes sin mayores problemas, pero hacerse pasar por uno de estos adaptadores para robar datos es tan sencillo que resulta obsceno.

Existen diferentes formas de conectarse a una red local: tenemos el WiFi que utilizamos todos los días y tenemos el Ethernet, esos cables que no se utilizan tanto pero que siguen siendo imprescindibles en muchos entornos. Ambas formas tienen sus ventajas y cada uno tendrá sus preferencias, pero Mubix “Rob” Fuller, un investigador especializado en seguridad informática, ha descubierto un fallo muy gordo que nos permite robar datos a través de un adaptador USB Ethernet.

Así se roban datos a través de un adaptador USB Ethernet

usb-armory

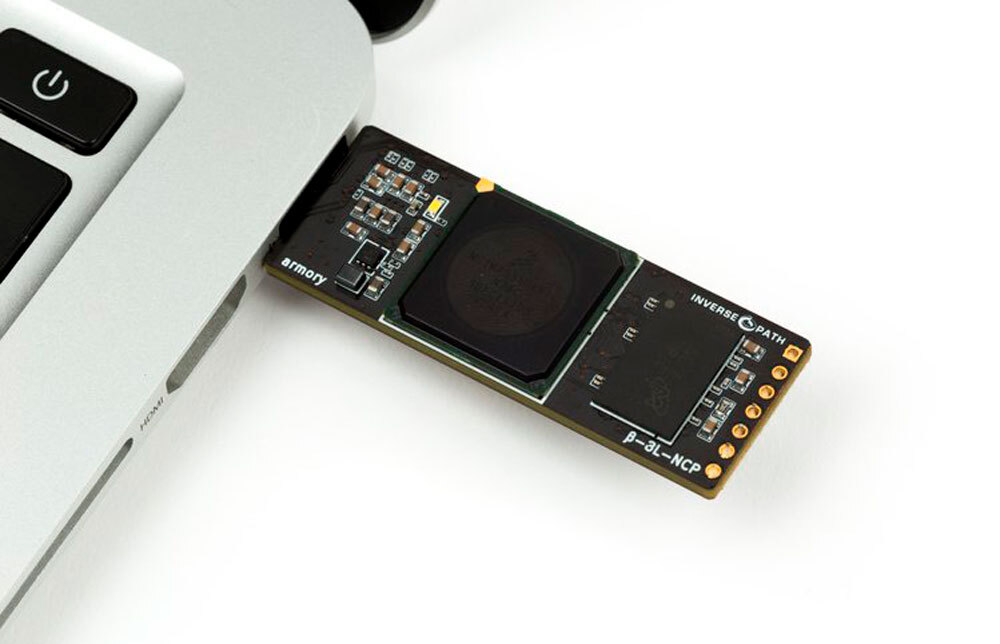

Antes de nada, hay que destacar que lo necesario para este ataque no es el típico adaptador USB Ethernet que puedes comprar por cuatro duros en el ‘Todo a 100’ de la esquina; son herramientas USB especializadas en hackeos que se hacen pasar por adaptadores USB Ethernet con las herramientas adecuadas, y que están al alcance de cualquiera que tenga conocimientos y 50 dólares en su cuenta bancaria.

Estas herramientas, una vez configuradas, explotan diferentes trucos para colarse como adaptador USB Ethernet fiable cuando el ordenador está bloqueado. Nuestro sistema operativo instalará lo necesario para hacer funcionar (lo que cree que es) un adaptador Ethernet aunque esté bloqueado, los ordenadores no paran de crear tráfico confiando en su red local y el sistema tiende a confiar antes en una red cableada que en una red inalámbrica.

Fuller ha aprovechado todo esto para crear un sistema con el que robar las credenciales de un equipo bloqueado. Conecta su “adaptador” Ethernet USB y sólo tiene que esperar a que el ordenador confíe en el adaptador falso y empiece a utilizarlo como red local, el adaptador falso se encargará de capturar las credenciales del equipo y apagarse sólo en un proceso que dura 13 segundos de media.

El propio Fuller afirma en su artículo que es tan simple que no debería funcionar, y que está seguro de que no puede ser el primero que haya descubierto esto. Ha probado su ataque con éxito en Windows 10, 7, XP, 2000 y 98, y otros sistemas como macOS podrían estar también afectados a falta de comprobaciones más exhaustivas.