Uno de los profesionales entrevistados.

Cinco 'hackers' te enseñan cómo no ser víctimas de ellos mismos

De teléfonos móviles a tarjetas bancarias o redes WiFi, descubre cómo ponerle las cosas difíciles a los 'eCacos'. Y no, no basta con usar el sentido común.

Noticias relacionadas

Podrían desplumarte. Sí, a ti que tienes el teléfono móvil en la mano, la tarjeta de crédito en la cartera, el portátil en el regazo. Ellos saben cómo meterte la mano en el bolsillo desde el sofá de sus casas. Saben que, aunque no lo creas, eres ingenuo, confiado, inexperto, incauto… Tienes todas las papeletas para que te revienten la cuenta, te roben ahorros o te birlen esa foto que ahora comparten tus colegas de ese día que ibas pasado de copas. Pero no lo harán porque son hackers éticos, sirven para hacer el bien, para evitar que otros te jodan y deberías darles las gracias. Podrían desplumarte, pero hoy te has librado.

Cinco 'hackers' te enseñan cómo no ser víctimas de ellos mismos

Más de 400 hackers éticos se reúnen este fin de semana en Sevilla en la tercera edición del Congreso de Seguridad Informática Sec Admin, una de las citas más valoradas del sector en España. Aquí se habla de ataques a smartphones, infecciones de malware, extorsiones mediante ransomware y un sinfín de cuestiones que harían temblar a cualquier usuario de internet.

"¿Yo? ¿Usar la red WiFi pública para conectarme? ¿Hoy? ¿Con todos los hackers que estamos aquí? No, gracias", comenta entre risas Pedro Laguna, uno de los ponentes y experto en seguridad de sistemas de pago. Hace siete años que dejó su Sevilla natal y se fue a trabajar a Londres. Ahora lo hace en WorldRemit, una web que usan las familias para enviar dinero a sus familiares en países en vías de desarrollo. Es pelirrojo, le falta poco para los dos metros de altura y ni se considera hacker ni ético, aunque es ambas cosas. "Me gusta la seguridad porque la veo como un reto lógico", cuenta.

¿Podrías desplumar a alguien si quisieras?

Sí, seguramente. Se pueden hacer tantas cosas.

Error 01. No proteger la tarjeta de crédito

La tesis es simple. "Cualquier persona que tenga una tarjeta en su bolsillo debería estar acojonado", narra Pedro. A su juicio —que debería tener en consideración cualquier usuario— cualquiera que maneje sus conocimientos podría acceder a una cuenta bancaria para retirar dinero gracias a la tarjeta de crédito. Hay varios métodos, desde realizar pequeños robos de escasa cuantía usando terminales del tipo contactless en aglomeraciones a confiar los dígitos de control de tu tarjeta a teleoperadores para realizar pagos por teléfono.

En el primer caso, Laguna recomienda usar fundas que actúan como jaulas de Faraday y que protegen la tarjeta de este fraude con el contactless; también se puede hacer un pequeño corte en el circuito para deshabilitar esa funcionalidad o solicitar que el banco una tarjeta sin ese tipo de pago. En el segundo, sólo cabe rezar para que los hackers no accedan a los registros donde las compañías almacenan este tipo de información. "No te dan otra opción, algo que debería estar prohibido o a lo que deberían ofrecer alternativas", reclama el experto.

Para él, uno de los errores más garrafales consiste en guardar los datos de la tarjeta en el ordenador para automatizar las compras. "Comprar online es seguro si consideramos una serie de parámetros", apunta. Como por ejemplo, verificar la web en la que se compra y asegurarse de que se trata de una plataforma con un certificado htpps —el candadito que aparece a veces en la dirección url del navegador— bueno o que no esté roto. Conscientes de la desconfianza que generan este tipo de transacciones a los usuarios, muchas empresas recurren a plataformas de pago online —tipo Paypal—, la opción más segura a ojos del experto.

Pedro Laguna, sevillano afincado en Londres, en los pasillos de la facultad de ingeniería informática de Sevilla.

Error 02. No cambiar la configuración de fábrica del router WiFi

"Es muy fácil hackear una red WiFi en España", desvela uno de los mejores expertos en seguridad informática del país, Yago Hansen, asesor de gobiernos y formador de los servicios de inteligencia. "Sólo tienes que hacer una búsqueda en milanuncios.com para comprobar la cantidad de gente que puede hacerlo", añade.

Quienes acceden ilegalmente a una red WiFi no sólo lo hacen para una fuente gratuita de internet; a través de ella se intercambia mucha información que puede ser peligrosa en determinadas manos. Hansen narra casos graves en los que, por ejemplo, el usuario de una red hackeada es extorsionado por un pirata informático. Éste, después de quebrantar la protección de la red inalámbrica, consigue acceder al ordenador personal y colocar en él archivos de pornografía infantil. "Una denuncia y esa persona está en un serio problema", cuenta Yago.

Y no sólo eso, el uso fraudulento de una red WiFi da a los hacker el anonimato necesario desde el que hacer ataques a organizaciones o actos criminales. Esa técnica impide la identificación de los piratas y sólo compromete al dueño de la red. Sobra decir que es desaconsejable conectarse a redes públicas de bares, aeropuertos o bibliotecas, donde los hackers esperan para obtener más datos de los que jamás se imaginaría. "Qué ve, qué descarga, qué email o redes sociales usa… y con toda esa información podría crearme un perfil para poder hacerme pasar por él", detalla Yago.

La solución está en tres —aparentemente— sencillos pasos: cambiar el nombre de la red wifi, cambiar la contraseña que trae por defecto y deshabilitar el WPS. "Así conseguimos que sea casi imposible que nos hackeen la red WiFi", asegura el experto.

Francisco José Ramírez López, experto hacker en dispositivos móviles

Error 03. Mantener desactualizado el equipo.

¿Desde cuándo no actualiza su sistema operativo? ¿Y los programas que usa habitualmente? ¿Y el antivirus? Sepa que en estas tres sencillas operaciones podría estar la clave que le ayude a sobrevivir a un ataque informático.

"No es que la gente haya perdido el miedo a los virus, es que se ha acostumbrado a que estén ahí y han dejado de tomar las medidas oportunas de seguridad", confirma Josep Alborls, 38 años, director de Comunicación y Laboratorio de ESET España. "Los virus existen y cada día van mejorando", añade el experto, que habla de capas de seguridad. A más capas, más seguro.

La privacidad, nuestros datos, por mucho que se piense que no se es alguien importante y que no tienen valor, sí que adquieren importancia y pueden ser usados en contra, bien sea para cometer extorsiones o para venderlos a terceros. "Esas amenazas ya no se hacen para molestarnos, eso ya hace tiempo, ahora buscan tener un beneficio: buscan datos financieros o la búsqueda de información con la que sacarnos el dinero", concreta Alborls, que cada día analiza nuevos virus en busca de nuevos patrones.

"La gente no debería estar acojonada, debería estar prevenida, una vez sabe que hay amenazas que pueden afectarle, lo que debe hacer es tomar medidas de precaución", asegura. La clave: mantener actualizados los sistemas operativos, los programas que se usan y poner un potente antivirus que bloquee las amenazas. "La gente se cree que por usar Linux o Mac ya están a salvo y eso es un gran error", añade.

"Ya no basta con tener sentido común, eso es algo que funcionaba hace 20 años, pero ahora, el malware no sólo entra por páginas pornográficas o de descarga de software ilegal, pueden entrar por cualquier página web", alerta el experto. "Estamos viendo que hay ataques que buscan infectar a páginas de confianza a la que acceden millones de usuarios todos los días para poder infestar a cuanta más gente mejor —añade—, ahí la gente baja la guardia". Josep se refiere al malvertaising, o anuncios maliciosos que redirigen a los usuarios a descargas que comprometen la seguridad.

Yago F. Hansen. Hacker, experto en redes wifi.

Error 04. Creer seguras las redes sociales

Un simple "Me gusta" en Facebook, un retuit en Twitter o un like en Instagram no es tan inocuo como aparentemente se cree. La razón: la inteligencia a partir de fuentes abiertas o de acceso público. Es lo que viene a significar el OSINT, algo que viene utilizándose en el ámbito militar y de defensa desde hace muchísimo tiempo de cara a recolectar información de posibles objetivos y generar inteligencia acerca de potenciales enemigos hostiles, en aras de velar por la seguridad nacional.

"A día de hoy, con la evolución de la Red, la proliferación de dispositivos tecnológicos y servicios, el número de fuentes abiertas de las que disponemos (entre las que se encuentran las redes sociales) ha crecido hasta tal dimensión que prácticamente sólo utilizando la información disponible en internet y explotándola adecuadamente, es posible unir correlativamente datos que permitan obtener mucha información de la vida de las personas", asegura Deepak Daswani, asesor de seguridad en Deloitte, una de las consultoras más importantes del mundo.

Por un lado, el hacker podría obtener información relevante de la vida de las personas, tal como su dirección, número de teléfono, empresa en la que trabaja, cónyuge, hijos, notas de la facultad o el instituto, multas o problemas con la justicia, intereses, gustos, aficiones o un largo etcétera.

Los datos que obtienen pueden ser utilizados para diversos fines, dependiendo de la motivación que haya detrás del ataque. Si existe un ánimo de lucro económico, las cuentas robadas pueden venderse para otros ciberdelincuentes, que las quieran usar en otras actividades ilegítimas. "Por poner un ejemplo, correos electrónicos, o cuentas de redes sociales son bastante apetecibles porque por medio de ellas se pueden efectuar otros ataques distribuyendo campañas de malware u otro tipo de amenazas mediante publicaciones en las cuentas de las víctimas", confiesa el experto. "La información es poder —añade—, y esto es algo que todos deberíamos tener claro".

¿Qué hacer para evitarlo? Usar contraseñas robustas y modificarlas regularmente, no confiar en dispositivos ajenos, ni en redes WiFi públicas, mantener actualizadas las aplicaciones de estas redes sociales y desconfiar de aquello que parezca sospechoso. "Los usuarios deben ser conscientes de la información que comparten, de cómo su actividad dentro de la red puede ser analizada para generar un perfil que los identifique a todos los niveles, y a partir de ahí buscar el compromiso entre la información que desean compartir y la privacidad que les gustaría obtener para sí mismos", zanja Daswani.

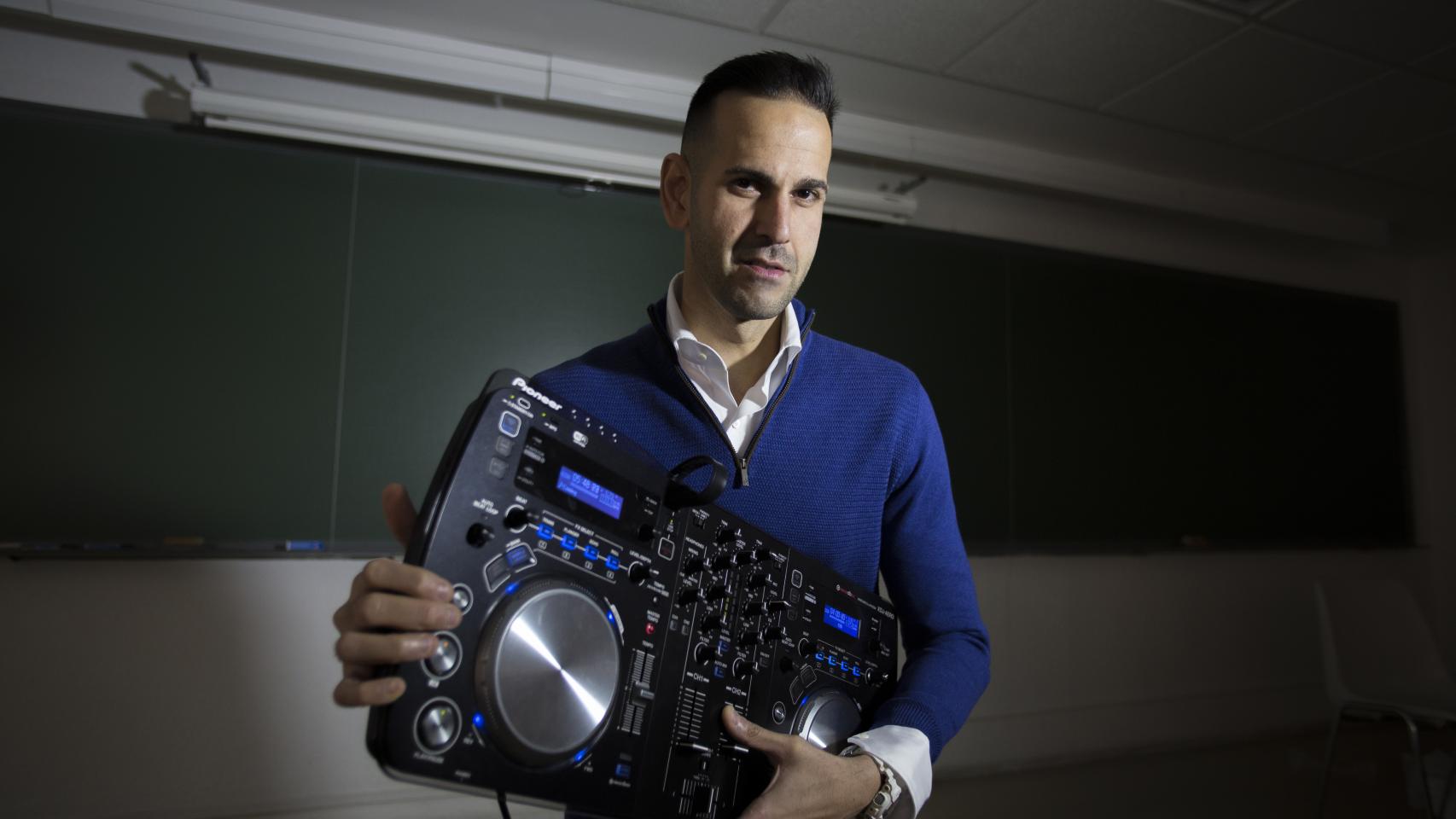

Deepak Daswani, experto en contraseñas, sostiene una mesa de mezclas que es capaz de hackear a través de un teléfono móvil.

Error 05. Minusvalorar el potencial de un teléfono móvil

"Cualquiera que tenga un teléfono móvil en su bolsillo debería estar acojonado porque toda nuestra vida social puede estar comprometida en el caso de que estemos infectados por algún maleare", alerta Paco Ramírez, consultor de seguridad en KPMG, una de las Big Four, las grandes consultorías y auditorías a nivel mundial. Detrás de su pequeño tamaño y lejos de lo que pueda parecer, los terminales móviles mueven gran parte del tráfico de los datos que genera un usuario.

"Hay cierta conciencia a la hora de proteger con antivirus nuestros ordenadores, pero no nos damos cuenta de que estos terminales tienen la misma potencia de cálculo que una computadora normal, y no solo eso, además los usamos mucho más que nuestros ordenadores personales, con lo que el riesgo a ser atacados por ahí es mayor", defiende Ramírez.

Sonados fueron los robos de fotografías comprometidas a las actrices Jennifer Lawrence, Avril Lavigne o Kate Upton. Ya se tenga un iPhone, un terminal con sistema operativo Android, Windows Phone o Blackberry, cualquier usuario —por anónimo o conocido que se sea— debería seguir una serie de recomendaciones para proteger su identidad de estos eCacos. "Usar aplicaciones de origen conocido y, como en el caso de los ordenadores, mantener el sistema actualizado y dotarlo de un antivirus", enumera el experto.

Aunque puede que sea tarde para ti. Si detectas un alto consumo de datos o te sientes invadido por muchos anuncios de los que desconoces la procedencia, quizás tu teléfono esté ya infectado. Tranquilo, hay solución.

Lo primero que ha de hacerse es eliminar la aplicación de la que se sospecha. Si una vez desinstalada los problemas prosiguen, quizás sea buena opción restaurar el terminal a los valores de fábrica —no sin antes hacer una copia de seguridad para no perder todos los archivos—; si el problema persiste, recomienda el consultor, "debería ponerse en manos de un buen experto".

Josep Albors. Experto hacker en virus informáticos